NSO Group est mort, vive QuaDream ! Cette société israélienne mettrait à disposition des outils permettant d’espionner les iPhone de personnes ciblées, généralement des opposants politiques, des journalistes ou des activistes. Microsoft et le Citizen Lab viennent de révéler ses agissements à travers le monde.

Vous avez aimé Pegasus, « le plus grand scandale d’espionnage depuis l’affaire Snowden » ? Alors il y a de fortes chances que vous adoriez Reign. Tout comme son illustre aîné, créé par la société israélienne NSO Group, Reign est un malware destiné à espionner les iPhone, sans intervention de l’utilisateur, grâce à une approche dite zero-click. Bienvenue dans un monde où des sociétés de cyber-intelligence créent des logiciels de pointe pour attaquer et compromettre vos smartphones afin de vous espionner…

Reign, un spyware dans les pas de Pegasus

Pegasus et Reign ont beaucoup en commun. A commencer par le fait qu’ils sont le fruit du travail d’une petite entreprise israélienne, en l’occurrence QuaDream, spécialisée dans la conception de spywares. Comme NSO Group, il s’agit donc d’un PSOA, pour Private Sector Offensive Actor, ou acteur offensif du secteur privé. Une entreprise qui a su rester discrète en utilisant une société chypriote pour vendre ses produits, afin de ne pas être en contact direct avec ses clients. Toutefois, malgré ses efforts, elle a déjà fait parler d’elle à deux reprises au cours de l’année passée.

- En février 2022, quand Reuters a dévoilé qu’elle exploitait des failles zero-day et zero-click pour compromettre des iPhone, à la manière de NSO Group et de son Pegasus.

- Et en décembre 2022, quand Meta la citait dans son rapport Threat Report on the Surveillance-for-Hire Industry (PDF, en anglais), en indiquant avoir trouvé des traces d’activité de cette société sur ses réseaux – 250 comptes Facebook et Instagram, notamment, qui menaient des tentatives d’extraction de données sur Android et iOS.

Si QuaDream est discrète, elle n’est pas née de rien. Elle a été fondée par d’anciens employés du… NSO Group, comme le précisait d’ailleurs le rapport de Meta en fin d’année dernière. Il n’y a donc pas de grosse surprise ici. L’entreprise entretient également des liens historiques avec une autre structure qui vend des outils de surveillance, Verint, ainsi qu’avec les services secrets israéliens – ce qui en soi n’est pas une surprise, vu l’omniprésence de l’Unité 8200 dans le cursus de tous les experts en cybersécurité israéliens.

Comme Pegasus, Reign est vendu à des acteurs étatiques ou des forces de l’ordre et visent essentiellement les journalistes, les politiciens et les activistes. Une fois encore, il ne s’agit pas d’un espionnage de masse, mais d’une violation flagrante des libertés essentielles. C’est en tout cas ce que révèlent Microsoft, dans un long post sur son blog dédié à la cybersécurité, et le Citizen Lab de l’Université de Toronto, qui était déjà à la manœuvre pour dénoncer l’affaire Pegasus.

Les équipes de Microsoft Threat Intelligence ont donc identifié ce malware, nom de code KingsPawn, lié à la société QuaDream – nom de code DEV-0196 pour les chercheurs du géant de Redmond. Épaulé par le Citizen Lab, Microsoft a identifié au moins cinq victimes dans le monde, réparties en Amérique du Nord, en Asie centrale, en Asie du Sud-Est, en Europe et au Moyen-Orient. Parmi les personnes ciblées, on trouve pour l’instant des journalistes, des opposants politiques et des membres d’ONG. Le Citizen Lab se garde bien de donner plus d’informations sur les personnes visées.

Comment ça marche ?

L’analyse technique de Microsoft permet de remonter à une faille d’iOS 14, même si une partie du code, d’après les experts du géant américain, pourrait également être utilisée sur Android. Quoi qu’il en soit, la faille en question a été exploitée en tant que faille zero-day et zero-click entre les versions d’iOS 14.4 et 14.4.2, « et possiblement d’autres versions », précise le communiqué des chercheurs de l’Université de Toronto. Le long post de Microsoft se montre même plus affirmatif sur ce point : « Puisque le malware cible iOS 14, certaines des techniques utilisées peuvent ne plus fonctionner ou ne plus être pertinentes sur les versions plus récentes d’iOS. Cependant, il est très probable que DEV-0196 (autrement dit QuaDream, NDLR) ait mis à jour son malware ».

Ce trou de sécurité, qui a été baptisé ENDOFDAYS par les universitaires canadiens, repose sur une défaillance du système d’invitation du calendrier d’iCloud. L’opérateur du spyware, qui peut donc être un État, un service de police, de contre-espionnage, etc., envoie une invitation à la cible, ce qui permet, sans intervention, l’exécution de la charge et la mise en place du malware. Pour faire les choses bien, le malware efface ensuite toute trace des « invitations » en provenance de « l’organisateur » et reçues dans les deux dernières années.

Microsoft rentre un peu plus dans le détail du fonctionnement de KingsPawn, en mettant en avant deux des multiples composants qui le constituent : un agent de surveillance et l’agent du malware à proprement parler.

La première partie permet notamment de réduire l’empreinte du logiciel. Cela lui évite ainsi d’être facilement détecté par des outils spécialisés, mais lui permet aussi de brouiller les pistes en cas d’enquête. Microsoft donne notamment en exemple sa capacité à surveiller les fichiers générés par des plantages provoqués par sa présence et à les supprimer. Idem avec des process qui s’exécuteraient en réaction de son exécution et seraient interrompus.

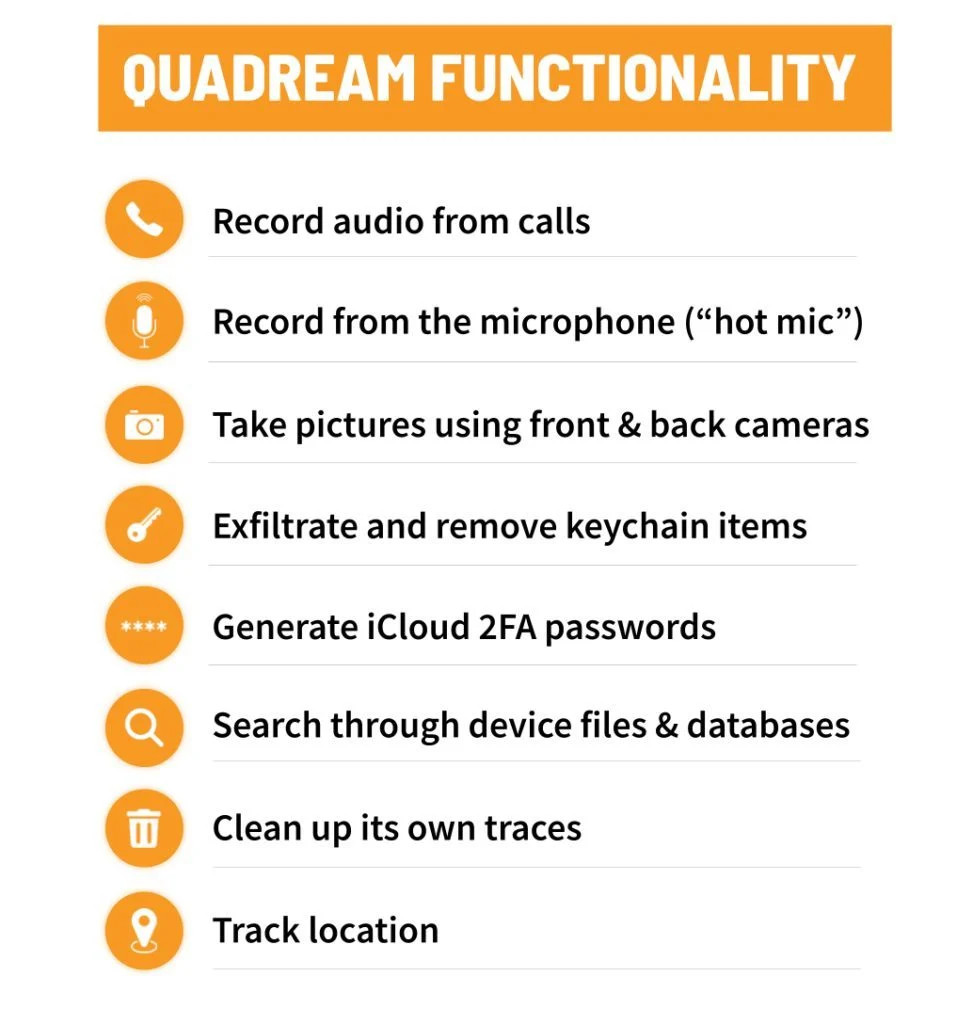

La seconde partie, l’agent principal, est codée en Go, un langage de programmation portable aisément sur de nombreuses plates-formes. Il est capable :

- D’aspirer les informations sur l’appareil, tel que la version d’iOS, l’état de la batterie, etc.

- D’obtenir les informations sur le réseau Wi-Fi (SSID, mode avion, etc.)

- De récupérer les informations sur le réseau cellulaire (opérateur, données de la carte SIM, numéro de téléphone, etc.)

- De chercher et de récupérer des fichiers

- D’utiliser la caméra de l’appareil en tâche de fond

- De localiser l’appareil

- De surveiller les appels téléphoniques

- D’accéder aux mots de passe stockés dans iOS

- De générer un mot de clé unique basé sur le temps (TOTP) pour iCloud

La liste est longue et impressionnante. Bien entendu, quand il utilise la caméra ou le micro de l’iPhone, le malware court-circuite les alertes habituelles qui demandent à l’utilisateur de donner son aval à une application. Pour cela, il corrompt notamment le binaire du daemon TCC (pour Transparency, Consent, and Control), chargé de surveiller l’utilisation du micro et de la caméra, et d’afficher la notification d’alerte en conséquence.

De même, KingsPawn va circonvenir différents outils de vérification de l’intégrité des fichiers exécutés, tout en s’échappant également au bac à sable dans lequel il tourne.

Le Citizen Lab et Microsoft ont scanné Internet à la recherche de serveurs QuaDream et ont été capables de localiser des systèmes opérationnels dans différents pays : la Bulgarie, la République tchèque, la Hongrie, le Ghana, Israël, le Mexique, la Roumanie, Singapour, les Émirats arabes unis et enfin l’Ouzbékistan. Mais d’autres pays, comme le Maroc ou l’Arabie saoudite, seraient aussi clients de QuaDream. Toutefois, en règle générale, précise Microsoft, DEV-0196 a recours à des registraires de domaines et des hébergements dans le cloud peu coûteux et qui acceptent les paiements en cryptomonnaie.

Le Citizen Lab a identifié des domaines fortement liés à des pays où se trouvent des victimes du spyware. Même si Microsoft précise bien que la présence d’une cible dans un pays ne signifie pas pour autant que le pays hôte est à l’origine de l’attaque.

Et après ?

Microsoft et le Citizen Lab laissent clairement entendre que le travail d’enquête n’est pas fini et que la chasse au spyware de QuaDream est plus ouverte que jamais. D’ailleurs, le Citizen Lab parle d’un « facteur ectoplasmique » (« Ectoplasm Factor », en anglais), une sorte de trace laissée par Reign, qui permettrait de le repérer. Les analystes en cybersécurité canadiens se sont toutefois bien gardés d’en dire davantage, car la partie n’est pas finie.

Tous ces experts recommandent toutefois aux utilisateurs qui pourraient être visés (et on peut étendre ces conseils à tout le monde) de suivre les « préceptes de cyber hygiène de base ». A savoir, notamment, toujours garder son appareil à jour, surtout quand les mises à jour intègrent des correctifs de sécurité, et, bien évidemment, éviter de cliquer sur des liens provenant de sources non identifiées, inattendues ou suspectes.

Les deux rapports listent également des indicateurs de compromission, qu’il s’agisse de fichiers présents sur l’appareil et ajoutés par le malware, ou de noms de domaine associés à l’exécution et la présence de DEV-0196.

Par ailleurs, Microsoft recommande aux personnes qui se sentent potentiellement visées par ce genre d’attaques d’activer le mode Isolement, d’iOS. Pour mémoire, il a été introduit en juillet dernier et est destiné à réduire au maximum la surface d’attaque offerte aux logiciels espions sur iOS, iPadOS et macOS. Mais il n’est pas sûr que cela ait été suffisant pour se prémunir contre Reign, aka KingsPawn.

Nous avons contacté Apple pour connaître la position du géant californien vis-à-vis de ces révélations, qui lui ont été soumises en amont, à en croire le rapport du Citizen Lab. Nous mettrons à jour cet article dès que nous aurons reçu une réponse. Il est toutefois fort probable que le géant de Cupertino ne reste pas sans réagir. En novembre 2021, dans les pas de WhatsApp, Apple attaquait NSO Group, qui était déjà placée sur une liste noire aux Etats-Unis. Le géant américain indiquait également l’ouverture d’un fonds de dix millions de dollars pour couvrir les éventuels frais et dommages liés à une action en justice contre la société israélienne. C’était à l’époque autant une question d’image que de responsabilité du géant américain vis-à-vis de tous ses utilisateurs. Sur ce point, l’arrivée de Reign a un curieux goût de déjà-vu.

source : 01net