L’équipe d’intervention en cas d’urgence informatique de l’Ukraine (CERT-UA) affirme que les pirates russes ciblent divers organismes gouvernementaux du pays avec des courriels malveillants contenant soi-disant des instructions sur la façon de mettre à jour Windows comme défense contre les cyberattaques.

Le CERT-UA estime que le groupe de piratage APT28 (alias Fancy Bear), parrainé par l’État russe, a envoyé ces courriels et usurpé l’identité des administrateurs système des entités gouvernementales ciblées pour faciliter la tromperie de leurs cibles.

À cette fin, les attaquants ont créé des adresses e-mail @outlook.com en utilisant de vrais noms d’employés acquis par des moyens inconnus dans les étapes préparatoires de l’attaque.

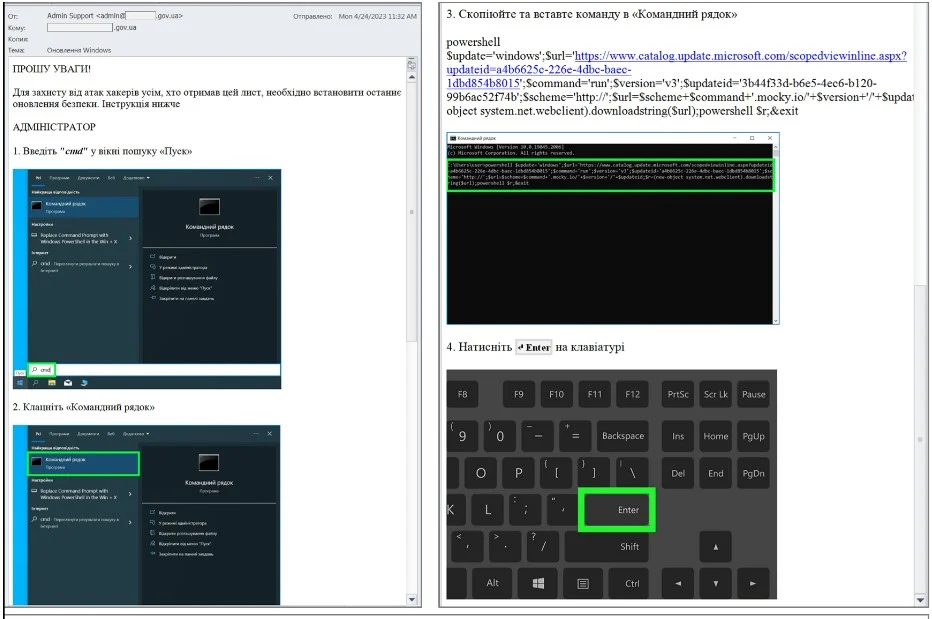

Au lieu d’instructions légitimes sur la mise à niveau des systèmes Windows, les e-mails malveillants conseillent aux destinataires d’exécuter une commande PowerShell.

Cette commande télécharge un script PowerShell sur l’ordinateur, simulant un processus de mise à jour Windows tout en téléchargeant une deuxième charge utile PowerShell en arrière-plan.

La charge utile de deuxième étape est un outil de collecte d’informations de base qui abuse des commandes ‘tasklist’ et ‘systeminfo’ pour collecter des données et les envoyer à une API de service Mocky via une requête HTTP.

Mocky est une application légitime qui aide les utilisateurs à générer des réponses HTTP personnalisées, dont APT28 a abusé dans ce cas pour l’exfiltration de données.

Le CERT-UA recommande aux administrateurs système de limiter la possibilité de lancer PowerShell sur des ordinateurs critiques et de surveiller le trafic réseau pour les connexions à l’API de service Mocky.

Attaques APT28 contre l’Ukraine

Le groupe d’analyse des menaces de Google a récemment rapporté qu’environ 60% de tous les e-mails de phishing ciblant l’Ukraine au premier trimestre de 2023 provenaient d’acteurs de la menace russe, soulignant APT28 comme un contributeur majeur à cette activité malveillante.

Plus tôt dans le mois, les services de renseignement américains et britanniques et Cisco ont mis en garde contre APT28 exploitant activement une faille zero-day affectant les routeurs de la société pour déployer un logiciel malveillant nommé « Jaguar Tooth » afin de collecter des renseignements auprès de cibles américaines et européennes.

En mars 2023, Microsoft a corrigé une vulnérabilité zero-day d’Outlook suivie sous le nom de CVE-2023-23397, qu’APT28 exploite depuis avril 2022 pour violer les réseaux des organisations gouvernementales, militaires, énergétiques et de transport européennes.

Fait intéressant, les pirates chinois ont également utilisé les mises à jour Windows comme un leurre pour déposer des exécutables malveillants dans des attaques contre des agences gouvernementales russes l’année dernière.

source : bleepingcomputer