Et ravive le débat sur le risque de s’appuyer sur des sociétés cloud

Okta, Inc. est une société américaine de gestion des identités et des accès, basée à San Francisco. Elle fournit des logiciels dans le nuage qui aident les entreprises à gérer et à sécuriser l’authentification des utilisateurs dans les applications et les développeurs à intégrer des contrôles d’identité dans les applications, les services web des sites et les appareils. L’entreprise confirme le vol de toutes les données de ses clients par des pirates. L’annonce qui fait suite à celle de la perte de mois de fichiers clients par Google ravive le débat sur le risque de s’appuyer sur des fournisseurs de service dans le nuage.

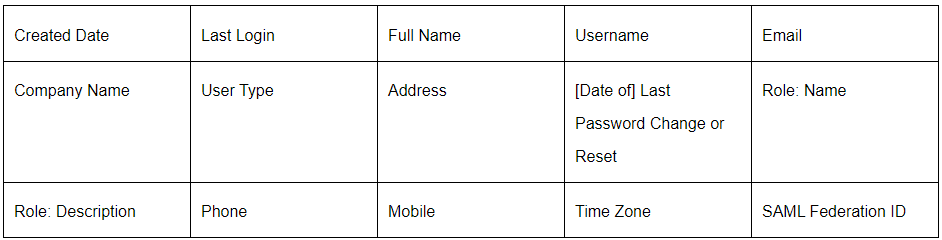

Okta révèle dans une récente note d’information que l’incident de sécurité survenu le mois dernier dans son système de gestion des dossiers d’assistance a touché tous les utilisateurs. L’annonce vient corriger une précédente de l’entreprise selon laquelle les données de seulement un pour cent des utilisateurs avaient été compromises.

« Tous les clients d’Okta Workforce Identity Cloud (WIC) et Customer Identity Solution (CIS) sont concernés, à l’exception des clients de nos environnements FedRamp High et DoD IL4 (ces environnements utilisent un système de support séparé auquel l’acteur de la menace n’a PAS eu accès). Le système de gestion des cas de support Auth0/CIC n’a pas non plus été impacté par cet incident », indique l’entreprise.

Le tableau n’est pas sans faire penser à la récente perte par Google Drive de mois de fichiers clients. « Mes fichiers Google Drive ont disparu de façon soudaine. Les données de mai à aujourd’hui ont disparu, et la structure des dossiers est revenue à l’état du mois de mai de l’année en cours. L’activité de Google Drive ne montre aucun changement. Seule l’activité du mois de mai est visible. Aucun fichier n’a été supprimé de façon manuelle, donc aucun fichier dans la corbeille. Je n’ai jamais synchronisé ou partagé mes fichiers et mon disque avec qui que ce soit. J’en fais un usage local. J’ai suivi la procédure de récupération indiquée par l’équipe d’assistance de Google (équipe de Corée du Sud). Ils m’ont demandé de sauvegarder et de restaurer le dossier DriveFS, mais rien n’a changé. J’ai remonté la situation à l’équipe d’assistance de Google, probablement aux États-Unis, et ils m’ont demandé de signaler le problème à leur ingénieur. Mais l’ingénieur n’a pas répondu et je ne peux pas savoir s’il est en train d’examiner mon problème. J’ai utilisé le disque il y a quelques jours et ce problème horrible s’est produit le matin dernier. J’ai besoin d’aide pour le résoudre », s’est plaint un utilisateur du service en ligne qu’offre le géant technologique.

Il peut même arriver que Google décide de mettre en place de façon inattendue une limite de fichiers, ce qui a pour conséquence d’empêcher les utilisateurs de son service de stockage dans le nuage de créer de nouveaux fichiers. C’est ce qui s’est vu au début du deuxième trimestre de l’année en cours. Google a discrètement plafonné le nombre de fichiers qu’il est possible de créer et stocker dans Google Drive.

Résultat : perte de contrôle des utilisateurs sur ce qui est en principe leur espace de stockage attribué par l’entreprise. Ce changement aurait été mis en place depuis le mois de février de l’année en cours, et ce, sans communication explicative de l’entreprise. C’est à la dure que les utilisateurs l’ont découvert. Ces situations ravivent le débat sur les avantages et les inconvénients du stockage dans le cloud.

Les avantages du cloud computing sont une évidence. Les plus notables sont : la réduction des coûts de maintenance d’une infrastructure informatique, la réduction de la consommation énergétique, la disposition rapide d’une plateforme prête à l’emploi pour le déploiement des applications, la disposition d’une solution de sauvegarde simple et accessible à tous, même aux non-informaticiens, etc. Cependant, devant toutes les possibilités offertes, il demeure des réticences dans son adoption. Ces réticences sont liées, pour la plupart, au facteur de sécurité, qui reste encore un véritable défi :

– la fragilité dans la gestion des accès et des identités, bien que certains fournisseurs renforcent les interfaces d’authentification avec d’autres moyens tels que les certificats, les smartcards, la technologie OTP et bien d’autres ;

- – l’utilisation d’API non sécurisées pour l’intégration des applications avec les services cloud ;

- l’exploit de vulnérabilités des systèmes d’exploitation sur les serveurs du cloud et même sur les applications hébergées ;

- – le piratage de compte, qui est un vieux type d’attaque informatique, vient avec une forte recrudescence depuis l’avènement d’Internet et encore celui du cloud computing ;

- – une action malveillante lancée en interne dans les effectifs du fournisseur. Une personne malveillante dans l’équipe de gestion du Datacenter peut facilement nuire à la confidentialité et l’intégrité des environnements hébergés ;

- – les menaces persistantes avancées qui consistent en une forme d’attaque où le hacker réussit à installer d’une façon ou d’une autre un dispositif dans le réseau interne de l’organisation, à partir duquel il peut extirper des données importantes ou confidentielles. C’est une forme d’attaques difficile à détecter pour un fournisseur de services cloud ;

- – la perte de données qui peut être causée par une attaque informatique (logique) du Datacenter, une attaque physique (incendie ou bombardement), une catastrophe naturelle, ou même simplement un facteur humain chez le fournisseur de services, par exemple en cas de faillite de la société ;

- – les insuffisances dans les stratégies internes d’adoption ou de passage au cloud. Les entreprises ou les organisations ne prennent pas souvent en compte tous les facteurs de sécurité liés à leur fonctionnement avant de souscrire à un service cloud. Certaines négligences, tant au niveau du développement d’application qu’au niveau de l’utilisation basique, leur sont parfois fatales ;

- -utilisation frauduleuse des technologies cloud en vue de cacher l’identité et de perpétrer des attaques à grande échelle. Généralement, il s’agit de comptes créés pendant les périodes d’évaluation (la plupart des FAI proposent 30 jours d’essai gratuits) ou des accès achetés frauduleusement ;

- -le déni de service qui est une attaque qui consiste à rendre indisponible un service par une consommation abusive des ressources telles que les processeurs, la mémoire ou le réseau. L’idée, pour le pirate, c’est de réussir à surcharger les ressources du Datacenter en vue d’empêcher d’autres utilisateurs de profiter des services ;

- – les failles liées à l’hétérogénéité des technologies imbriquées dans l’architecture interne du cloud, et l’architecture externe d’interfaçage avec les utilisateurs.

source : developpez