Une vulnérabilité zero-day avait été découverte et divulguée sur un compte Twitter, en début de cette semaine. C’était une vulnérabilité d’élévation de privilèges locale dans l’interface ALPC (Advanced Local Procedure Call) du planificateur de tâches Microsoft Windows exploitable sur les systèmes d’exploitation Windows 10 et Windows Server 2016 64 bits. Cependant, des correctifs sont maintenant disponibles sur le portail de la société de sécurité Acros Security.

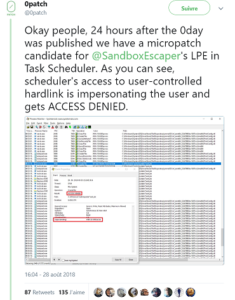

Tandis que nous nous posions la question de savoir si les utilisateurs de Windows allaient attendre le programme officiel de mise à jour ou si Microsoft apporterait des correctifs en urgence à la vulnérabilité, une proposition de correctifs avait déjà été faite sur le compte Twitter 0patch au lendemain de la découverte de la faille.

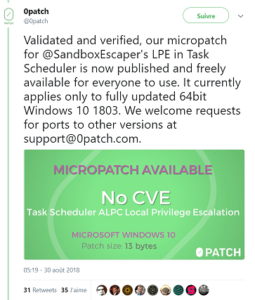

En moins de 48h après la proposition de correctifs, 0patch a testé et annoncé la disponibilité en téléchargement gratuit du micropatch pour la faille de sécurité d’exécution du privilège local ALPC du planificateur de tâches de Windows. Les utilisateurs de « 0patch Agent » peuvent déjà s’en rendre compte. Pour ceux qui n’ont pas installé « 0patch Agent », il faudra télécharger le logiciel de correction.

0patch a jouté, dans sa publication, que le micropatch n’était immédiatement disponible que pour Windows 10 v1803 64 bits. Les demandes de correctifs pour d’autres versions étant attendues à son adresse mail. Cependant, 0patch a promis publier les correctifs pour Windows 2016 Server le lendemain.

Quatre instructions ont été nécessaires pour mettre en œuvre les trois correctifs. Avant que les détails ne soient disponibles sur son blog, 0patch a publié le code source des correctifs sur Twitter.

Les utilisateurs devront simplement appliquer les mises à jour de Windows comme d’habitude, lors du programme officiel de mise à jour le mardi suivant, selon 0patch.

Source : Twitter