Le revendeur de failles Zerodium se paye le luxe de révéler un exploit pour Tor Browser au travers d’un simple tweet. La société aurait encore encore de nombreuses autres failles en stock pour ce navigateur.

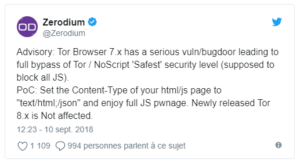

Voilà qui n’est pas banal. La société Zerodium, dont la spécialité est l’achat et la revente de failles zero-day, vient de livrer gratuitement l’une de ses marchandises. Elle a révélé sur Twitter l’existence d’une faille zero-day dans Tor Browser version 7, permettant de contourner la protection de l’extension NoScript du navigateur. Celle-ci empêche l’exécution de codes actifs sur les pages web visitées, tels que JavaScript, Java, Flash ou Silverlight, améliorant ainsi la protection contre les attaques de type cross-site scripting ou le fingerprinting.

Comme on peut le voir, la faille est simplissime : il suffit que l’entête de la page web définisse le type de contenu (Content-Type) comme étant « text/html;json ». A partir de là, la fonctionnalité NoScript laissera passer tous les codes JavaScript. « Ce bug Tor/NoScript est tellement simple que cela ressemble à une porte dérobée. Cela mérite un PwnieAwards 2019 ! Félicitations au chercheur qui l’a découverte et qui l’a vendue à Zerodium », souligne Chaouki Bekrar, le PDG de Zerodium, sur Twitter.

Depuis, la faille a été patchée par les développeurs de NoScript. Les utilisateurs sont donc invités à télécharger et installer la version 5.1.8.7 de cette extension. Mais le plus simple serait encore de passer à la version 8 de Tor Browser. Disponible depuis la semaine dernière, celle-ci n’est pas concernée par cette vulnérabilité car elle embarque une version plus récente de NoScript (10.1.9.1).

Interrogé par ZDnet, Chaouki Bekrar explique que cette faille provient d’un bug bounty organisé en décembre 2017, pendant lequel la société aurait « reçu et acheté de nombreux exploits Tor ». Conformément au modèle économique de Zerodium, cette vulnérabilité a été partagée avec les « clients gouvernementaux » de la société. « Nous avons décidé de révéler cet exploit dans la mesure où il a atteint sa fin de vie et qu’il n’affecte pas la version 8 de Tor Browser », précise le dirigeant. On hésite quand même à le remercier.