Le niveau de sécurité logique de ces appareils est faible. L’attaquant qui dispose d’un accès physique ou d’un accès réseau arrivera généralement à ses fins et accèdera au pactole.

Les cyberbraqueurs de banques n’ont pas de soucis à se faire quant à leur employabilité. Une récente analyse de sécurité réalisée par Positive Technologies sur 26 distributeurs de billets (DAB) montre que ces appareils sont tellement peu sécurisés qu’il suffit généralement d’un quart d’heure pour en prendre le contrôle et les dévaliser, sous certaines conditions. Les marques testées sont NCR, Diebold Nixdorf et GRGBanking.

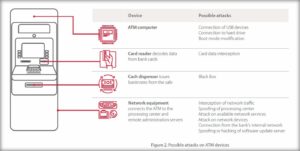

Ainsi, si l’attaquant dispose d’un accès au réseau sur lequel le DAB est connecté, il repartira avec son butin dans 85 % des cas. Les raisons sont multiples : branchements Ethernet facilement accessibles, manque de chiffrement et d’authentification dans les communications entre l’appareil et le centre de traitement bancaire, mauvaise implémentation des services réseaux, mauvaises configurations matérielles, etc.

Dans un cas, l’attaque était particulièrement triviale. Le DAB était connecté au réseau bancaire au travers d’un modem GSM dont les communications ont pu être interceptées par les chercheurs au travers d’une fausse station de base. Avec stupeur, ils ont alors découvert que le modem était accessible en Telnet avec le compte « root/root ».

Des appareils majoritairement sous Windows XP

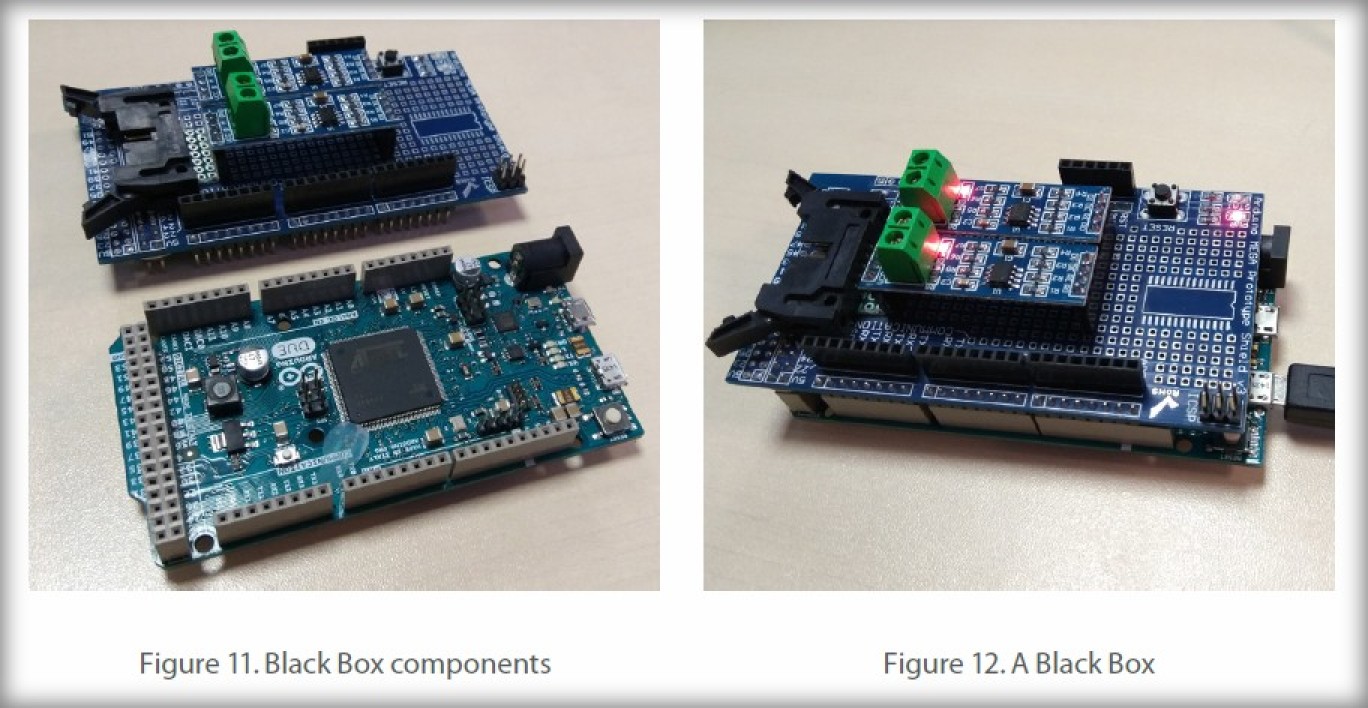

Mais ce n’est pas tout. Deux tiers des appareils étaient également vulnérables à l’attaque « Black Box » qui consiste à connecter directement un mini-ordinateur au coffre pour lui ordonner à sortir les billets. C’est possible car les commandes envoyées de l’application principale vers le coffre ne sont ni chiffrées, ni authentifiées. Cette attaque nécessite néanmoins un accès physique aux interfaces de connexion du coffre. Pour y arriver, certains malfrats n’hésitent pas percer un trou dans l’enveloppe métallique.

Autre vecteur d’attaque : le disque dur. Dans 92 % des cas, il est possible de s’y connecter directement et d’y installer un malware, à condition d’avoir un accès physique aux équipements internes du DAB.

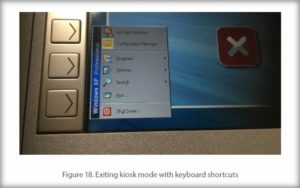

Là encore, le problème est le manque de chiffrement et d’authentification, ainsi que les mauvaises configurations au niveau du BIOS. Dans certains cas, les DAB disposent également d’interfaces USB ou PS/2 qui sont accessibles librement. Un attaquant peut alors connecter un émulateur de clavier et tenter de sortir de l’application principale pour explorer le système Windows sous-jacent. C’est théoriquement possible car, dans 85 % des cas, les distributeurs ne bloquent pas certaines combinaisons de touches bien pratiques comme Alt-F4 (fermeture de fenêtre), Alt-Tab ou Alt-Shift-Tab (changement et sélection d’application).

Et ne parlons pas du risque de vol de données de carte bancaires (skimming). Aucun des 26 appareils n’a implémenté une sécurité logique interne pour protéger ces données lorsqu’ils circulent entre le lecteur de carte et le système principal. Dans 58 % des cas, ces données ne sont même pas protégées lorsqu’elles sont transférées au centre de traitement bancaire. Enfin, signalons que 15 des 26 distributeurs testés fonctionnent encore sous… Windows XP. Ce qui n’inspire pas vraiment confiance non plus.

Ce n’est pas la première fois que les failles des DAB sont pointées du doigt. En 2017, un rapport d’Europol avait détaillé une série de nouvelles techniques utilisées par les cybermalfrats.