Une faille dans certaines cartes SIM permet de prendre le contrôle d’un téléphone portable par l’envoi d’un simple SMS « caché ». Baptisée « Simjacker », cette attaque utilisée activement sur le terrain, sans doute par des agences gouvernementales, pourrait potentiellement toucher un milliard d’abonnés.

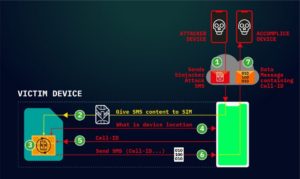

Sur le plan opérationnel, l’attaque est d’une simplicité enfantine : le pirate envoie un SMS vers le téléphone mobile ciblé qui, ni vu ni connu, lui renvoie un SMS avec le numéro IMEI et l’identifiant de sa station de base, les deux messages restant invisibles pour le propriétaire du mobile. Grâce à ces informations, l’attaquant peut localiser cet utilisateur avec une précision proportionnelle à la densité des antennes déployées. En milieu urbain, c’est donc plutôt efficace.

Cette attaque n’a rien de théorique. D’après les chercheurs en sécurité d’AdaptiveMobile Security (AMS), qui l’ont découverte et baptisée « Simjacker », elle a été développée par une entreprise privée spécialisée dans la cybersurveillance. Et elle serait utilisée sur le terrain pour surveiller des centaines d’individus dans le monde, probablement par des agences gouvernementales clientes de cette société. « Dans un pays, nous avons vu environ 100 à 150 numéros de téléphone ciblés chaque jour par des attaques Simjacker, avec des pics pouvant aller jusqu’à 300 numéros de téléphone ciblés dans une journée », explique Cathal McDaid, directeur technique d’AMS, dans une note de blog.

Une faille dans un vieux logiciel de carte SIM

L’attaque Simjacker s’appuie sur une faille béante dans les cartes SIM. Certaines de ces puces, en effet, contiennent un vieux logiciel embarqué baptisé « S@T Browser ». Utilisé naguère pour proposer des services aux abonnés, il est tombé depuis en désuétude. Mais, comme souvent dans l’informatique, ces vieilleries restent parfois en place même si elles ne sont plus utilisées.

Selon AMS, ce logiciel n’a plus été mis à jour depuis 2009. Il serait utilisé dans les réseaux mobiles d’une trentaine de pays répartis en Amérique, Afrique, Europe et le Moyen-Orient. Au total, plus d’un milliard d’abonnés seraient potentiellement concernés. Le type de terminal importe peu. Apple, ZTE, Motorola, Samsung, Huawei, Google… tous les smartphones sont vulnérables. Même les objets connectés dotés de cartes SIM sont affectés.

Une quinzaine de commandes accessibles en douce

Comment fonctionne concrètement l’attaque ? Les SMS cachés envoyés vers le terminal ciblé contiennent en réalité des instructions qui sont transmises à la carte SIM, puis exécutées par S@T Browser.

Siphonner l’IMEI et l’identifiant de la station de base n’est qu’une possibilité parmi d’autres. Une quinzaine de commandes différentes sont accessibles au travers de cette méthode. Les pirates peuvent ainsi envoyer un SMS à une tierce personne pour faire de la désinformation, initier une communication vocale pour écouter en douce l’environnement physique, ouvrir une page web piégée dans un navigateur, appeler un numéro surtaxé, désactiver la carte SIM, etc. Beaucoup de scénarios différents sont donc possibles. Les chercheurs comptent les détailler le 3 octobre prochain, dans le cadre de la conférence Virus Bulletin à Londres. En attendant, on espère que les opérateurs ont fait le nécessaire pour protéger leurs abonnés.

Source : 01net