Un rapport publié lundi par des chercheurs en cybersécurité montre qu’une campagne malveillante soutenue vise les machines Windows exécutant des Microsoft SQL (MS-SQL) servers pour déployer des portes dérobées et exécuter plusieurs types de logiciels malveillants, notamment des outils d’accès à distance (RAT) multifonctionnels et des cryptominers. Comme l’ont découvert les chercheurs de Guardicore Labs en décembre, lors d’un pic dans le nombre d’incidents, c’est depuis mai 2018 que des pirates informatiques forcent quotidiennement des milliers de MS-SQL servers vulnérables.

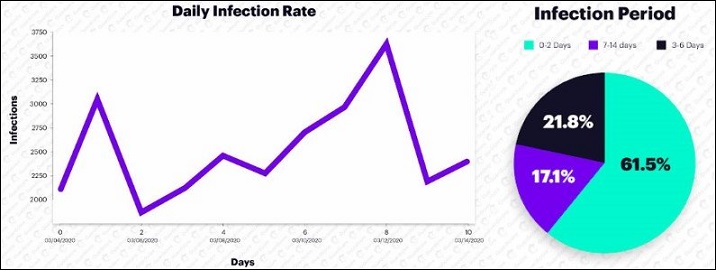

Baptisée “Vollgar” en raison des scripts de cryptomining qui exploite la cryptomonnaie Vollar qu’elle déploie sur les MSSQL servers compromis et de son mode de fonctionnement offensif et “vulgaire“, les chercheurs de Guardicore Labs ont déclaré que l’attaque utilise la force brute pour pénétrer les serveurs Microsoft SQL, avec de faibles identifiants, exposés à Internet. Les chercheurs affirment que cette campagne d’attaque infecte encore activement entre 2 000 et 3 000 serveurs MS-SQL par jour.

« Avoir des serveurs MS-SQL exposés sur l’Internet avec des références faibles n’est pas la meilleure des pratiques », a expliqué dans un rapport Ophir Harpaz, chercheur en sécurité chez Guardicore. « Cela pourrait expliquer comment cette campagne a réussi à infecter environ 3 000 machines de base de données par jour ». Les chercheurs ont publié sur GitHub un script permettant aux administrateurs système de détecter si l’un de leurs serveurs Windows MS-SQL a été compromis par cette menace particulière.

Chaîne d’attaque Vollgar : de MS-SQL aux logiciels malveillants

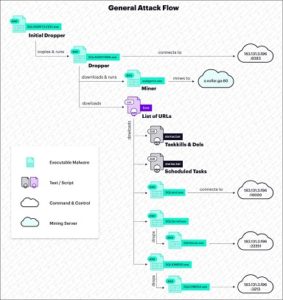

Selon le rapport, l’attaque Vollgar commence par des tentatives de connexion par force brute sur des serveurs MS-SQL, qui, lorsqu’elles aboutissent, permettent à l’intrus d’exécuter un certain nombre de modifications de configuration pour exécuter des commandes MS-SQL malveillantes et télécharger des binaires de logiciels malveillants.

« Les attaquants vérifient également que certaines classes COM (Component Object Model) sont disponibles – WbemScripting.SWbemLocator, Microsoft.Jet.OLEDB.4.0 et Windows Script Host Object Model (wshom). Ces classes prennent en charge à la fois les scripts WMI et l’exécution de commandes via MS-SQL, qui sera utilisé plus tard pour télécharger le binaire initial du logiciel malveillant », ont déclaré les chercheurs. Ensuite, en plus de s’assurer que les exécutables cmd.exe et ftp.exe ont les autorisations d’exécution nécessaires, l’opérateur derrière Vollgar crée également de nouveaux utilisateurs de la base de données MS-SQL ainsi que sur le système d’exploitation avec des privilèges élevés.

Une fois la configuration initiale terminée, d’après les chercheurs, l’attaque procède à la création de scripts de téléchargement (deux VBScripts et un script FTP), qui sont exécutés « plusieurs fois », chaque fois avec un emplacement cible différent sur le système de fichiers local pour éviter d’éventuelles défaillances. L’une des charges utiles initiales, appelée SQLAGENTIDC.exe ou SQLAGENTVDC.exe, commence par tuer une longue liste de processus dans le but de sécuriser un maximum de ressources système, d’éliminer l’activité des autres acteurs de la menace et de supprimer leur présence sur la machine infectée.

Attaques perpétrées depuis la Chine

En général, les attaques de la campagne Vollgar provenaient d’environ 120 adresses IP, dont la grande majorité se trouve en Chine, qui sont très probablement des MS-SQL servers déjà compromis utilisés dans le cadre d’un réseau de botnets qui scanne et tente d’infecter d’autres cibles potentielles.

« Le serveur CNC principal de Vollgar était exploité à partir d’un ordinateur en Chine. Le serveur, qui gère une base de données MS-SQL et un serveur web Tomcat, s’est avéré compromis par plus d’un groupe d’attaque », a déclaré M. Harpaz. « En fait, nous avons trouvé près de dix portes dérobées différentes utilisées pour accéder à la machine, lire le contenu de son système de fichiers, modifier sa base de registre, télécharger et charger des fichiers et exécuter des commandes », a-t-il ajouté.

« De plus, nous avons trouvé deux programmes CNC avec une interface graphique en chinois, un outil pour modifier les valeurs de hachage des fichiers, un serveur de fichiers HTTP portable (HFS), un serveur FTP Serv-U et une copie de l’exécutable mstsc.exe (Microsoft Terminal Services Client) utilisé pour se connecter aux victimes via RDP », a aussi observé la société de cybersécurité.

Selon les chercheurs, malgré la quantité d’activités malveillantes sur le serveur compromis, les propriétaires du serveur n’ont pas repéré les attaquants et leur ont permis d’héberger toute leur infrastructure d’attaque. En effet, les attaquants peuvent effectuer un large éventail d’activités malveillantes via les deux plateformes de commande et de contrôle (C&C) utilisées tout au long de la campagne, allant du téléchargement de fichiers, de l’installation de services Windows et de l’exécution de keyloggers avec capacité de capture d’écran à l’activation de la webcam ou du microphone du serveur compromis et à l’utilisation des serveurs infectés pour lancer des attaques DDoS.

L’année dernière, le groupe chinois Winnti a utilisé un nouvel outil malveillant appelé skip-2.0 pour gagner en persistance sur les serveurs MSSQL. Le groupe de pirates a utilisé skip-2.0 pour ouvrir des portes dérobées sur les serveurs MSSQL 11 et 12, ce qui leur a permis de se connecter à n’importe quel compte sur les serveurs compromis en utilisant un “mot de passe magique” et de cacher leur activité dans les journaux de sécurité.

Attaques furtives des systèmes compromis et réinfections des serveurs

Guardicore a déclaré dans son rapport que les attaquants détenaient toute leur infrastructure sur des machines compromises, y compris son serveur principal de commande et de contrôle situé en Chine, qui, a été trouvé compromis par plus d’un groupe d’attaque. Les victimes se concentrent dans un large éventail de secteurs industriels, mais pas exclusivement. Elles s’étendent également aux secteurs de soins de santé, l’aviation, les technologies de l’information, les télécommunications et l’enseignement supérieur ; les principaux pays cibles des attaques étant la Chine, l’Inde, les États-Unis, la Corée du Sud et la Turquie, d’après le rapport.

« En ce qui concerne la période d’infection, la majorité (60 %) des machines infectées ne sont restées ainsi que pendant une courte période », a déclaré Harpaz. « Cependant, près de 20 % de tous les serveurs infectés sont restés infectés pendant plus d’une semaine et même plus de deux semaines ». « Cela prouve à quel point l’attaque a réussi à cacher ses traces et à contourner les mesures d’atténuation telles que les antivirus et les produits EDR (Endpoint Detection and Response). Par ailleurs, il est très probable que ces produits n’existent pas sur les serveurs », lit-on dans le rapport.

Les chercheurs ont également remarqué la capacité de réinfection des serveurs par Vollgar. « Nous avons remarqué que 10 % des victimes ont été réinfectées par le malware ; l’administrateur système a peut-être supprimé le malware, puis a été à nouveau touché par celui-ci ». Guardicore a suggéré pour cela que la suppression des logiciels malveillants est souvent effectuée de manière partielle, sans enquête approfondie sur la cause profonde de l’infection.

Utiliser des mots de passe forts pour éviter les attaques Vollgar

« Ce qui rend ces serveurs de base de données attrayants pour les attaquants, outre leur précieuse puissance de calcul, c’est l’énorme quantité de données qu’ils contiennent », ont conclu les chercheurs de Guardicore. Ils conseillent, par conséquent, de ne pas laisser les serveurs MSSQL sans mot de passe fort, d’utiliser des politiques de segmentation et d’accès par liste blanche pour les rendre accessibles uniquement à des machines spécifiques sur le réseau d’une organisation.

« En cas d’infection, nous recommandons vivement de mettre immédiatement en quarantaine la machine infectée et de l’empêcher d’accéder à d’autres ressources du réseau ». « Il est également important de changer tous les mots de passe de vos comptes utilisateurs MS-SQL en mots de passe forts, pour éviter d’être réinfecté par cette attaque ou d’autres attaques par force brute ».

Encore faut-il que les victimes détectent plus tôt l’infection pour ne pas être obligées de mettre en quarantaine un grand nombre de ressources, car l’article dit que « malgré cela et la quantité d’activités malveillantes sur le serveur compromis, les propriétaires du serveur n’ont pas repéré les attaquants et leur ont permis d’héberger toute leur infrastructure d’attaque ». Qu’en pensez-vous ?

Source : 01net