Intel enquête sur une prétendue fuite de plus de 20 gigaoctets de ses données propriétaires et de son code source qui, selon un chercheur en sécurité, provenait d’une violation de données plus tôt cette année.

Une porte-parole de l’entreprise a déclaré : « Nous enquêtons sur cette situation. Les informations semblent provenir du centre de ressources et de conception Intel, qui héberge des informations destinées à être utilisées par nos clients, partenaires et autres parties externes qui se sont inscrites pour y accéder. Nous pensons qu’une personne ayant accès a téléchargé et partagé ces données ».

Le centre de ressources et de conception d’Intel est un site Web dédié à fournir aux partenaires de l’entreprise une documentation sous accord de non-divulgation ou de confidentialité (de l’anglais non-disclosure agreement – « NDA ») à des fins d’intégration de produits. Les données, qui étaient accessibles au public sur les flux BitTorrent, contiennent des informations qu’Intel met à la disposition des partenaires et des clients sous NDA, a déclaré cette porte-parole de l’entreprise. Le dossier semble avoir été initialement publié par une source anonyme qui prétend que d’autres éléments seront bientôt disponibles.

Les données ont été republiées par Tillie Kottmann, un ingénieur logiciel suisse qui a donné des détails sur Twitter. Kottmann a baptisé la fuite « Exconfidential Lake », Lake étant une référence au nom d’initié d’Intel pour sa plateforme de puces de 10 nanomètres. Il a déclaré avoir obtenu les données d’une source qui avait pénétré les systèmes d’Intel par effraction plus tôt cette année et qui a indiqué que les publications se feraient en série.

« La plupart des choses ici n’ont jamais été publiées nulle part auparavant et sont classées comme confidentielles, sous NDA ou Intel Restricted Secret », a écrit Kottmann.

Certains des contenus comprenaient:

- Des guides Intel ME Bringup + outils (flash) + samples pour diverses plateformes

- Du code de référence du BIOS Kabylake (Purley Platform) et Sample Code + code d’initialisation (certains d’entre eux sous forme de dépôts git exportés avec historique complet)

- Les sources de l’Intel CEFDK (Consumer Electronics Firmware Development Kit (notamment pour le Bootloader))

- Des paquets de code source Silicon / FSP pour diverses plateformes

- Divers outils de développement et de débogage Intel

- Simics Simulation pour Rocket Lake S et potentiellement d’autres plateformes

- Diverses feuilles de route et autres documents

- Fichiers binaires pour les pilotes de caméra Intel conçus pour SpaceX

- Schémas, documents, outils + micrologiciel pour la plateforme inédite Tiger Lake

- Vidéos de formation Kabylake FDK

- Fichiers du décodeur Intel Trace Hub + pour diverses versions d’Intel ME

- Référence Elkhart Lake Silicon et sample code de plateforme

- Certains outils Verilog pour diverses plateformes Xeon (la source a déclaré ne pas savoir ce que c’est exactement).

- Des builds Debug BIOS/TXE pour diverses plateformes

- SDK Bootguard (zip chiffré)

- Processeur ADK Intel Snowridge / Snowfish

- Divers schémas

- Modèles de supports marketing Intel (InDesign)

- Beaucoup d’autres choses

Un examen rapide du matériel divulgué montre qu’il se compose de documents confidentiels dont les clients Intel ont besoin pour concevoir des cartes mères, des BIOS ou d’autres éléments fonctionnant avec des processeurs et d’autres puces fabriqués par Intel. Dans cette première série de documents divulgués figurent des documents de conception et de test, du code source et des présentations allant du quatrième trimestre 2018 à il y a à peine quelques mois.

La plupart de ces documents et packages de code source s’appliquent aux plateformes de processeurs Intel, comme Kaby Lake ou le prochain Tiger Lake, bien qu’il existe une poignée d’autres documents relatifs à d’autres produits, tels qu’un package de capteurs développé par Intel pour SpaceX.

Il existe également un dossier dédié à Intel Management Engine, mais son contenu n’est pas non plus quelque chose que les intégrateurs Intel ignorent déjà. Il s’agit de code de test et de recommandations pour savoir quand et à quelle fréquence exécuter ces tests automatisés lors de la conception de systèmes comprenant un processeur Intel avec Intel ME.

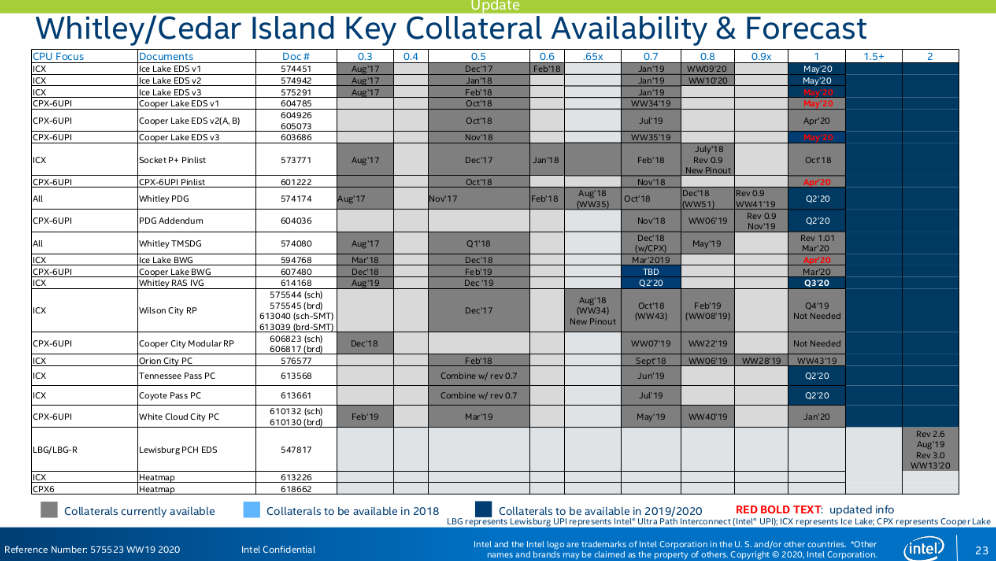

L’un des éléments les plus récents comprenait le « Message de la semaine sur la plateforme Whitley / Cedar Island », daté du 5 mai. Cedar Island est l’architecture de la carte mère qui se trouve sous les processeurs Cooper Lake et Ice Lake Xeon. Certaines de ces puces ont été lancées plus tôt cette année, tandis que d’autres ne sont pas encore disponibles. Whitley est l’architecture à double socket pour les Xeons Cooper Lake (14 nm) et Ice Lake (10 nm). Cedar Island est réservée au Cooper Lake.

Le contenu comprend de nombreux diagrammes et graphiques comme celui ci-dessous:

Certains contenus fournissent une référence cryptique aux pannes de tension dans certains échantillons de Ice Lake. Il n’est pas clair si les pannes s’appliquent au matériel réellement livré aux clients ou si elles se produisent sur les cartes de référence fournies par Intel aux OEM pour la conception de leurs propres cartes.

Bien qu’Intel ait déclaré ne pas croire que les documents avaient été obtenus par une faille de réseau, une capture d’écran de la conversation que Kottmann a eue avec la source a fourni une autre explication. La source a déclaré que les documents étaient hébergés sur un serveur non sécurisé hébergé sur le réseau de diffusion de contenu d’Akamai. La source a affirmé avoir identifié le serveur à l’aide de l’outil d’analyse de port nmap et à partir de là, a utilisé un script python pour deviner les mots de passe par défaut.

Voici la conversation:

source: Ils ont un serveur hébergé en ligne par Akami CDN qui n’était pas correctement sécurisé. Après une analyse de nmap sur Internet, j’ai trouvé mon port cible ouvert et j’ai parcouru une liste de 370 serveurs possibles en fonction des détails fournis par nmap avec un script NSE.source: J’ai utilisé un script python que j’ai créé pour sonder différents aspects du serveur, y compris les valeurs par défaut du nom d’utilisateur et l’accès non sécurisé aux fichiers / dossiers.

source: Il suffisait de deviner les noms d’un dossier pour l’ouvrir. Ensuite, lorsque vous étiez dans le dossier, vous pouviez revenir à la racine et cliquer simplement sur les autres dossiers dont vous ne connaissiez pas le nom.

deletescape: c’est incroyablement drôle

source: Mieux encore, en raison d’une autre mauvaise configuration, je pourrais me faire passer pour l’un de leurs employés ou créer mon propre utilisateur.

deletescape: LOL

source: Une autre chose amusante est que sur les fichiers zip, vous pouvez trouver un mot de passe protégé. La plupart d’entre eux utilisent le mot de passe Intel123 ou un intel123 minuscule

source: La sécurité à son paroxysme.

Kottmann, qui a été à l’origine d’autres fuite d’informations exclusives dans le passé, a déclaré qu’ils ne connaissaient pas bien la source, mais sur la base de l’authenticité apparente du matériel, il n’y a aucune raison de douter du récit de la source sur la façon dont il a été obtenu. La porte-parole d’Intel n’a pas immédiatement répondu à cette affirmation.

source : developpez