GitHub a survécu à la plus grosse attaque par déni de service distribué (DDoS) jamais enregistrée jusqu’ici ; c’est ce que rapporte le mensuel américain Wired dans une publication parue hier. La plateforme a été frappée de plein fouet par un tsunami de 1,35 térabit par seconde dès 17 heures 21 minutes (GMT) le 28 février. Wired rapporte que les attaquants n’ont pas fait usage d’un réseau de zombies. « Le service Web d’hébergement et de gestion de développements de logiciels était totalement indisponible entre 17 heures 21 minutes et 17 heures 26 minutes avant de l’être par intermittence pour les 5 minutes suivantes », précise un responsable de la plateforme dans un billet paru hier.

D’après ce que rapporte le mensuel Wired, la plateforme a pu tenir le coup grâce à Akamai Prolexic – son service de mitigation d’attaques DDoS – qui a pris le relais passé les dix premières minutes de l’assaut. L’attaque a duré 8 minutes après l’entrée en scène du service puis s’est estompée, rapporte Wired. En termes de chiffres, l’attaque contre les infrastructures de Dyn en 2016 est désormais connue comme la deuxième la plus foudroyante avec un trafic de 1,2 térabit par seconde.

Pas de botnet, mais des serveurs Memcached en toile de fond

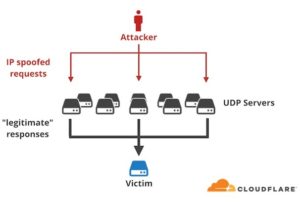

L’infrastructure de GitHub a subi ce qui s’appelle une amplification d’attaque DDoS. Les attaquants usent de divers moyens pour parvenir à donner un effet hyper dévastateur à une attaque par déni de service distribué. Toutefois, l’utilisation de serveurs Memcached permet de porter l’amplification à des puissances jamais obtenues jusqu’ici. D’après les explications de Cloudfare, Memcached est un système distribué de mise en cache des données ; il est open source. Un serveur Memcached fonctionne sur le port TCP ou UDP 1121 et est conçu pour accélérer les applications Web dynamiques en réduisant la charge sur la base de données. Le système est prisé des administrateurs pour améliorer les performances et adapter les applications Web.

Tout le problème ici est que des pirates abusent désormais des serveurs Memcached non protégés. D’après ce que rapporte Wired à ce sujet, on en dénombre 100 000 exposés en ligne et accessibles sans authentification. Une fois en possession de l’adresse IP de sa future victime, il suffit que le cybercriminel envoie une requête à l’un de ceux-ci au travers du port UDP 11211. Selon les chercheurs de Cloudfare, il suffit de quelques octets d’une requête envoyée au serveur libre d’accès pour obtenir une réponse dix mille fois plus grande en direction de la victime.

D’après les chercheurs de Qihoo 360, DNS et NTP demeurent les protocoles les plus utilisés pour l’amplification des attaques par déni de service distribué. On devrait toutefois s’attendre à une démultiplication des attaques basées sur l’exploitation des serveurs Memcached compte tenu de la force de frappe qu’elle confère aux cybercriminels.

Source : Billet GitHub

Quelle politique de mitigation des attaques par déni de service distribué implémentez-vous sur les parcs dont vous êtes responsable ? Partagez votre expérience.