L’un des plus grands districts scolaires de Floride a été la cible d’une série de cyberattaques au cours des trois premiers jours de la rentrée scolaire virtuelle lancée dans le contexte du Covid-19. Le FBI a mis la main sur l’un des responsables – un adolescent de 16 ans, élève au sein de ladite institution. L’arrestation a eu lieu jeudi. C’est l’occasion de remettre un classique sur la table : la préparation en matière de cybersécurité. Comment une organisation d’une telle envergure peut-elle être surprise par une cyberattaque qu’un mineur est capable d’implémenter ?

Les explications initiales des responsables du district scolaire avaient en premier lieu mis en avant de simples erreurs logicielles. Les sorties suivantes ont fini par pointer du doigt une attaque par déni de service distribué qui a débuté lundi et s’est poursuivie mercredi, empêchant l’accès à la plateforme My School Online (MSO) maintenue par un spécialiste des technologies éducatives – K12.

Les responsables du district scolaire ont requis l’expertise du FBI. C’est une adresse IP qui a permis aux enquêteurs du Bureau de remonter au domicile du responsable de la cyberattaque – David Oliveros. Le rapport d’arrestation fait état de ce que l’adolescent a confessé avoir « orchestré huit cyberattaques par déni de service, conçues pour submerger les réseaux des écoles du district, y compris les systèmes nécessaires au fonctionnement de la plateforme MSO. » David Oliveros a fait usage d’un outil dédié dont le nom est gardé secret. Pour la seule journée de mercredi, le district scolaire a subi plus d’une dizaine de cyberattaques. En droite ligne avec cet élément, les enquêteurs pensent que l’adolescent n’est pas le seul responsable. À date, les regards pointent sur des opérateurs basés à l’étranger dans des pays dont une liste non exhaustive est disponible : Russie, Ukraine, Chine, Iraq.

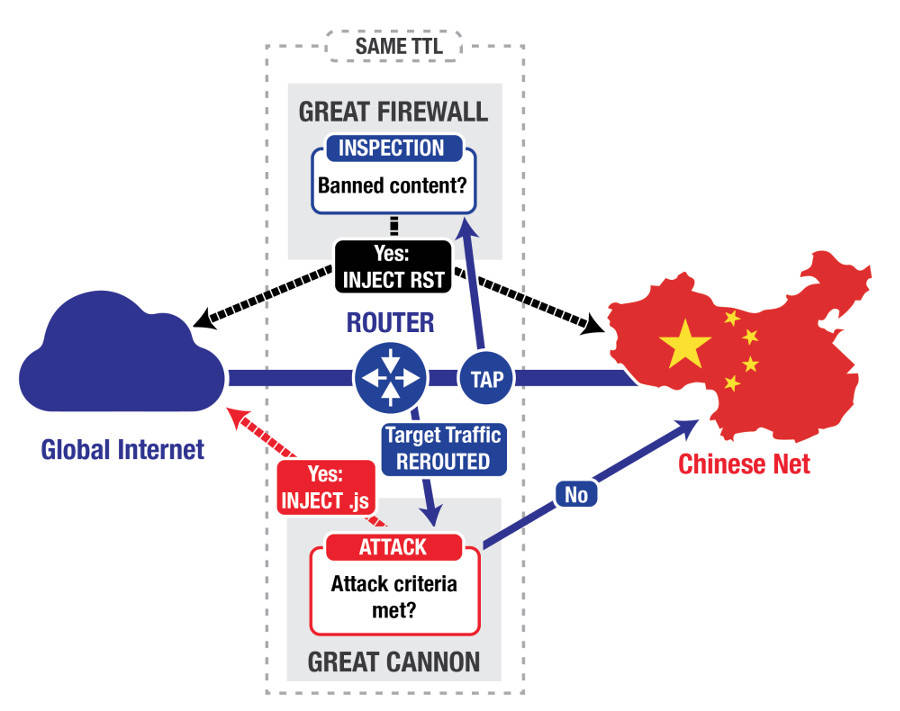

La participation d’acteurs extérieurs n’est pas un scénario improbable quand on sait que la Chine a, il y a quelques années, été pointée du doigt comme possédant une arme de censure web qui enrôle des ordinateurs arbitraires pour mener des attaques par déni de service contre des sites ciblés. Le système avait été baptisé le « Great Cannon. » Ce dernier possède une architecture très similaire au Great Firewall. Tous les deux permettent d’intercepter le trafic Internet entrant ou sortant du pays. Ils l’analysent ensuite avant de le transmettre ou de le supprimer. Mais le Great Cannon peut aller plus loin. Lorsque ce dernier détecte une requête envoyée à un serveur, il a également la capacité d’injecter du code JavaScript malveillant dans le trafic avant de le renvoyer à l’utilisateur demandeur. Le JavaScript malveillant configure ensuite le navigateur de l’utilisateur de sorte qu’il envoie silencieusement et continuellement des requêtes à des sites ciblés, probablement des sites censurés par le pays. Les sites web ciblés finissent par être surchargés et succombent aux nombreuses demandes. Alors, personne dans le monde entier ne pourra y accéder et l’utilisateur devient participant à des attaques DDoS sans le savoir.

Le Great Canon a été utilisé dans une attaque contre GitHub et une autre contre GreatFire.org. GitHub, parce que le site a été l’hôte de deux projets de contournement des mécanismes de censure du Grand Pare-feu de la Chine et GreatFire.org, car il s’agit d’un site dédié à la lutte contre le blocage web de la Chine.

L’une des accusations portées contre l’adolescent est un crime au troisième degré qui, si les procureurs le transfèrent au tribunal pour adultes, pourrait entraîner jusqu’à cinq ans de prison. À date, aucune décision n’aurait été prise à ce sujet. Même après l’arrestation de l’adolescent, l’accès à la plateforme en ligne demeure difficile. Les investigations se poursuivent pour établir le degré de responsabilité de l’infrastructure technique et logicielle. Les responsables du district scolaire font savoir que la plateforme en ligne a fait l’objet de tests contre ce type d’attaques. « On ne peut anticiper sur l’inconnu », ont-elles affirmé.