Des failles dans les microcontrôleurs utilisés permettent d’extraire les clés secrètes et de modifier le firmware, à condition d’avoir un accès physique. Ce qui ouvre la porte à des attaques sur les chaînes de distribution.

Les clés de sécurité sont censées offrir une protection béton contre le piratage. C’est l’outil par excellence quand il s’agit de protéger des messageries ou des comptes en ligne particulièrement sensibles. Mais face à un adversaire compétent, la situation n’est pas si simple.

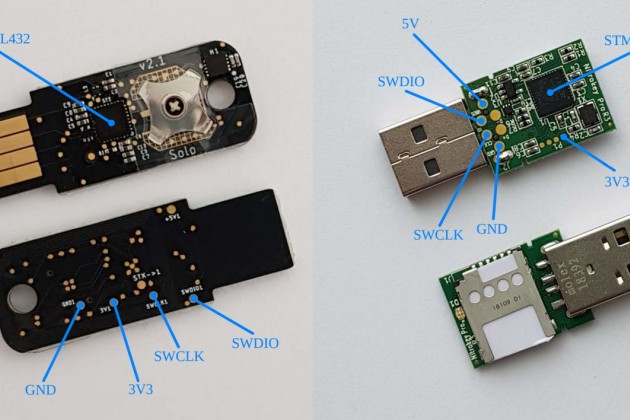

Des chercheurs en sécurité de l’institut Fraunhofer ont analysé sept modèles de clés de sécurité open source, dont deux fabriquées par SoloKeys et trois par Nitrokey. Ils se sont également penchés sur le projet open source Google OpenSK, qui est implémenté par un dongle de Feitian.

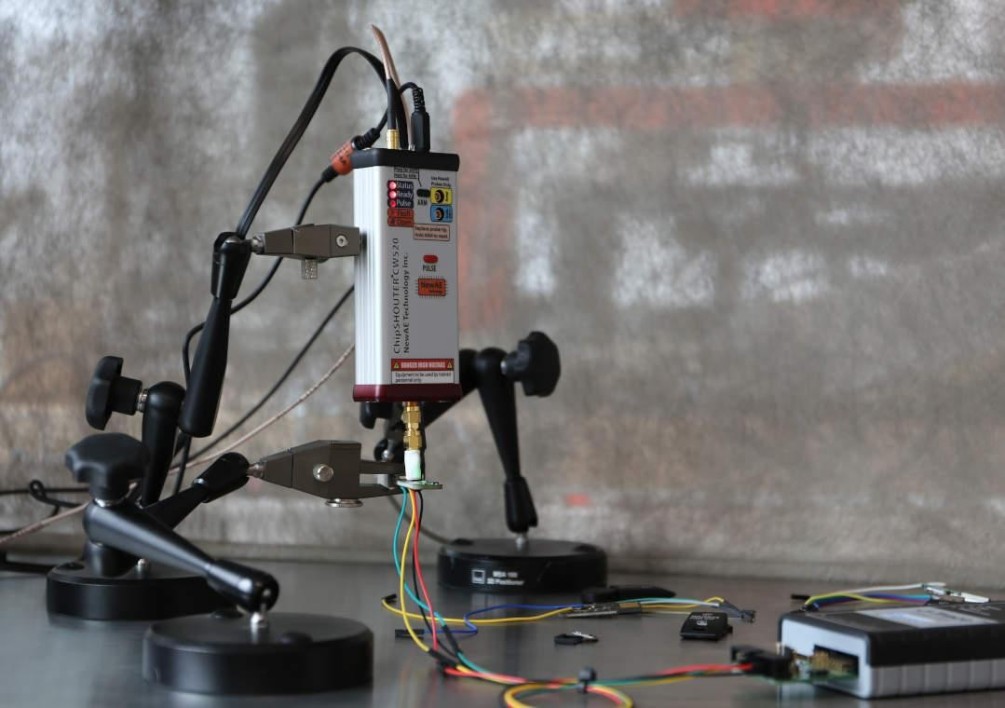

Résultat : pour peu que l’on dispose d’un accès physique et d’un matériel électronique de quelques milliers d’euros, il est possible de hacker chacune de ces clés et, par exemple, d’en extraire les clés secrètes ou de modifier le firmware.

Les chercheurs ont utilisé des techniques tels que l’analyse par canal auxiliaire (side-channel attack) ou l’injection d’erreurs électriques (fault injection). Dans tous les cas, ces analyses sont non intrusives, ce qui veut dire que le matériel n’est pas abîmé et que l’utilisateur ne remarquera rien de cette attaque.

Une aubaine pour la NSA

Une agence de surveillance telle que le NSA pourrait donc, sans grand problème, manipuler ce genre de clés à grande échelle pendant leur acheminement (supply chain attack) ou de manière ciblée lorsqu’elles sont sans surveillance (evil maid attack).

En effet, les documents révélés par Edward Snowden ont montré que les espions américains procédaient régulièrement à des interceptions de matériel informatique ou télécoms, tels que les routeurs Cisco, pour installer des backdoors chez leurs cibles.

La plupart des failles trouvées par les chercheurs résident au niveau des microcontrôleurs utilisés, ce qui les rend difficiles à corriger. Mais la bonne nouvelle, c’est qu’ils ont trouvé des techniques logicielles qui permettent de les rendre inoffensives. Une mise à jour de firmware suffit pour évacuer les problèmes.

Dans leur rapport, qui sera présenté en septembre prochain lors que la conférence Cryptographic Hardware and Embedded Systems 2021, les chercheurs profitent de l’occasion pour soutenir les fournisseurs open source de clés de sécurité.

« Nous pensons que seules les conceptions de matériel open source, qui peuvent être examinées et améliorées par une communauté mondiale, permettront de créer des produits sécurisés et dignes de confiance à long terme », écrivent-ils.

Ce qui ne plaide donc pas pour Yubico, l’un des leaders du marché, dont les clés sont de fabrication propriétaire.

source : 01net