Planqué dans le firmware de la puce SPI, ce rootkit peut infecter le système d’exploitation et profite d’une grande persistance sur la machine. Un vrai cauchemar.

Les fins limiers de Kaspersky ont détecté, pour la seconde fois, un rootkit UEFI particulièrement furtif, car il peut se planquer dans la puce SPI Flash d’une carte mère de PC. Ce qui permet au code malveillant d’être persistant sur la machine ciblée, même en cas de réinstallation du système d’exploitation ou de changement du disque dur. Cette façon de faire avait déjà été vue pour MosaicRegressor, un rootkit que Kaspersky avait découvert en octobre 2020. Elle existait également dans LoJax, un rootkit révélé par les chercheurs d’Eset en 2018.

Dans ces deux exemples précédents, le code malveillant était inséré dans le firmware de la puce SPI sous la forme d’un driver. Dans ce nouvel exemplaire, que Kaspersky a baptisé MoonBounce, il est intégré dans un module existant du firmware (CORE_DXE), ce qui est donc plus subtil et plus difficile à détecter.

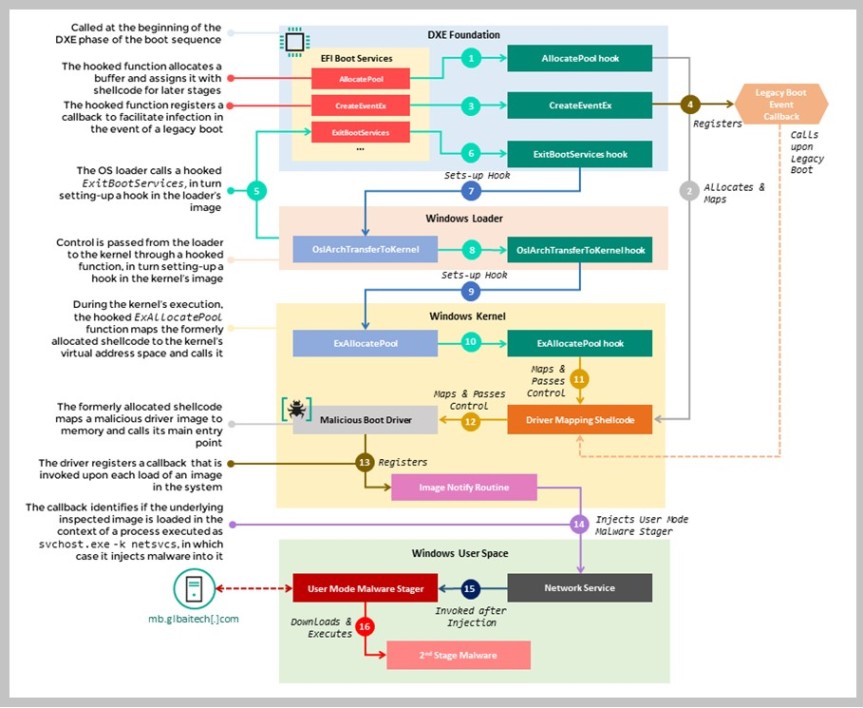

La finalité, en revanche, reste toujours la même. Il s’agit de détourner la procédure de démarrage pour infecter le système d’exploitation. Dans le cas de MoonBounce, cela se traduit par la création d’un driver malveillant dans l’espace mémoire du noyau Windows, ce qui permet aux pirates d’injecter des malwares dans le processus légitime svchost.exe. Ces malwares vont ensuite se connecter à des serveurs de commande et contrôle (C & C) pour télécharger et installer d’autres logiciels malveillants. Le système se retrouve alors totalement sous le contrôle des pirates, dont l’objectif était manifestement de trouver et d’exfiltrer des données sensibles.

Au regard d’un certain nombre d’indices techniques — type de malwares déployés durant la chaîne d’infection, utilisation d’un certificat bien précis pour les communications C & C — les chercheurs de Kaspersky estime que MoonBounce est opéré par APT41, alias Winnti, un groupe de pirates chinois bien connu pour ses attaques sur les chaînes d’approvisionnement logicielles (CCleaner, Asus). Cette attribution est faite avec « un niveau de confiance moyen à élevé », précise Kaspersky.

La manière donc ce rootkit est arrivé dans la puce SPI reste, en revanche, un mystère. Les chercheurs supposent, toutefois, que cette infection s’est faite à distance.

source : 01net