Des identifiants de plus de 70 000 employés de Nvidia ont fuité

La société américaine de fabrication de puces NVIDIA a confirmé mardi que son réseau avait été piraté à la suite d’une cyberattaque, permettant aux auteurs d’accéder à des données sensibles, y compris le code source prétendument associé à sa technologie Deep Learning Super Sampling (DLSS).

Dans un avis de sécurité, l’entreprise a déclaré :

« Le 23 février 2022, NVIDIA a pris connaissance d’un incident de cybersécurité qui a impacté les ressources informatiques. Peu de temps après avoir découvert l’incident, nous avons encore renforcé notre réseau, engagé des experts en réponse aux incidents de cybersécurité et informé les forces de l’ordre.

« Nous n’avons aucune preuve que des rançongiciels soient déployés sur l’environnement NVIDIA ou que cela soit lié au conflit russo-ukrainien. Cependant, nous sommes conscients que l’auteur malveillant a pris les mots de passe des employés et certaines informations exclusives NVIDIA de nos systèmes et a commencé à les divulguer en ligne. Notre équipe travaille à l’analyse de ces informations. Tous les employés ont été invités à changer leurs mots de passe. Nous ne prévoyons aucune interruption de nos activités ou de notre capacité à servir nos clients à la suite de l’incident.

« La sécurité est un processus continu que nous prenons très au sérieux chez NVIDIA – et nous investissons quotidiennement dans la protection et la qualité de notre code et de nos produits ».

Selon une société de renseignement sur le dark web DarkTracer, le groupe d’extorsion LAPSUS$, également à l’origine des attaques contre Impresa, Localiza, Claro et Embratel plus tôt cette année, a revendiqué la responsabilité de l’incident, divulguant ce qu’il a dit être des informations confidentielles volées à moins que NVIDIA ne lui paye des « frais » pour qu’il ne publie pas ses informations.

Sont également inclus dans le vol, parmi les schémas et le code source des pilotes et du micrologiciel, les adresses e-mail et les hachages de mots de passe NTLM de 71 335 des employés du fabricant de puces, a indiqué le service de notification de violation de données de Troy Hunt, Have I Been Pwned.

Par la suite, il a été révélé que, suite à cette cyberattaque, les hackers ont volé plus de 1 To de données du fabricant de puces. Sans doute pour empêcher les hackers de les faire chanter en s’appuyant sur ces données, Nvidia aurait riposté en se faufilant dans le système du pirate et en chiffrant les données volées. C’est ce qu’affirme une publication sur le compte twitter de Vx-underground (qui évolue dans la Threat Intelligence – une discipline basée sur des techniques du renseignement, qui a pour but la collecte et l’organisation de toutes les informations liées aux menaces du cyberespace, afin de dresser un portrait des attaquants ou de mettre en exergue des tendances), captures d’écran à l’appui :

« Le groupe d’extorsion LAPSUS$, un groupe opérant en Amérique du Sud, affirme avoir pénétré par effraction les systèmes de NVIDIA et exfiltré plus de 1 To de données propriétaires. LAPSUS$ affirme que NVIDIA a effectué un piratage et déclare que NVIDIA a réussi à attaquer ses machines à l’aide d’un ransomware ».

Mais les hackers ont déclaré disposer d’une sauvegarde des données, rendant ainsi vains les efforts de Nvidia : « Heureusement, nous disposions d’une sauvegarde. Mais pourquoi pensaient-ils qu’ils pouvaient se connecter à notre machine privée et installer un ransomware ? »

Depuis lors, les intrus ont revu leurs demandes, appelant NVIDIA à publier une mise à jour logicielle qui supprime la technologie Lite Hash Rate (LHR) de ses cartes graphiques, qui est conçue pour réduire le taux de minage d’Ethereum de 50 % et empêcher les mineurs de cryptomonnaie d’acheter les GPU axés sur les jeux.

« Nous demandons à NVIDIA de s’engager à ouvrir complètement (et à distribuer sous une licence FOSS) ses pilotes GPU pour Windows, macOS et Linux, à partir de maintenant et pour toujours », ont déclaré les cybercriminels sur leur groupe Telegram, en plus de menacer de plus de fuites et d’offrir un outil de contournement LHR pour 1 million de dollars.

DLSS

NVIDIA était réticent à rendre sa technologie propriétaire DLSS open source, et ce malgré le fait qu’AMD FSR et Intel XeSS le fassent ou envisagent de le faire. La société a fait des progrès pour permettre à davantage de développeurs de participer au programme, mais n’a jamais publié de code source de sa technologie.

Deep Learning Super Sampling (alias DLSS) est une technologie d’intelligence artificielle que Nvidia a développée afin d’aider à améliorer les performances de votre machine de jeu même lorsque vous utilisez des paramètres plus élevés. L’idée est de mettre moins de pression sur votre GPU en rendant limage d’origine à une résolution inférieure, puis en utilisant l’intelligence artificielle pour augmenter cette image pour donner l’impression qu’elle est exécutée à une résolution plus élevée.

Voici la description faite par Nvidia sur sa technologie :

« Basé sur les capacités phénoménales de l’IA, le super-échantillonnage par Deep Learning (DLSS) de NVIDIA est une technologie de rendu révolutionnaire qui vous offre un tout nouveau niveau de performances graphiques grâce aux processeurs Tensor Core dédiés à l’IA des GPU GeForce RTX. Le DLSS met à profit toute la puissance d’un réseau optimisé de neurones profonds pour accélérer les fréquences d’images tout en générant des visuels époustouflants d’une netteté incomparable ».

« La technologie NVIDIA DLSS vous permet de profiter du ray tracing dans des résolutions ultra-élevées. Le DLSS exploite des techniques de rendu avancé basées sur l’IA pour produire une qualité d’image comparable ou supérieure à celle de la résolution native tout en n’affichant qu’une fraction des pixels de chaque scène. Des techniques novatrices de rétroaction temporelle sont mises en œuvre pour vous offrir des visuels bien plus nets et détaillés, avec une stabilité accrue d’une image à l’autre ».

Les hackers qui ont infiltré les serveurs NVIDIA ont publié le code source appartenant à DLSS, comme l’a confirmé une revue spécialisée :

« Un anonyme nous a envoyé cette capture d’écran montrant une liste de fichiers qu’ils prétendent être le code source de DLSS. La liste, qui semble assez crédible, comprend les fichiers C++, les en-têtes et les actifs qui composent DLSS. Il existe également un document “Guide de programmation” super pratique pour aider les développeurs à comprendre le code et à le construire correctement. Les personnes qui ont envoyé cette capture d’écran examinent le code pour voir le fonctionnement interne de DLSS et s’il existe une sauce secrète. Notez qu’il s’agit de la version 2.2 de DLSS, donc une version relativement récente incluant les dernières modifications de DLSS 2.2. Cette fuite de code pourrait détenir la clef pour que la communauté des pilotes Linux open source apporte DLSS à la plateforme, ou même AMD et Intel apprennent de sa conception. Voler la propriété intellectuelle est bien sûr un gros problème et les avocats de NVIDIA seront probablement occupés à distinguer chaque innovation de leurs concurrents, mais en fin de compte, ce sera difficile à prouver devant un tribunal ».

Des données déjà utilisées par des cybercriminels

Un certificat de signature de code Nvidia faisait partie de la montagne de fichiers volés et divulgués en ligne par ces cybercriminels.

Au moins deux binaires non développés par Nvidia, mais signés la semaine dernière avec son certificat volé, les faisant apparaître comme des programmes Nvidia, sont apparus dans la base de données d’échantillons de logiciels malveillants VirusTotal.

Cette fuite signifie que les administrateurs système doivent prendre des mesures, ou revoir leurs politiques de sécurité et leurs défenses, pour s’assurer que le code récemment signé par le certificat non autorisé est détecté et bloqué, car il sera très probablement malveillant. Cela peut être fait via la configuration de Windows, les règles de filtrage du réseau ou tout ce que vous utilisez pour contrôler votre organisation.

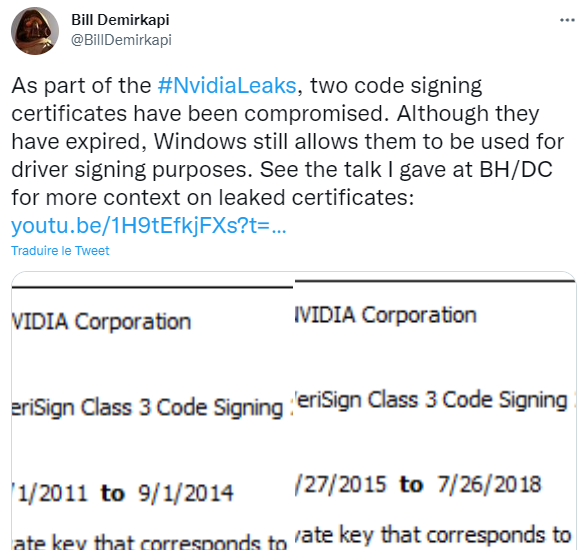

Le responsable de la sécurité informatique Bill Demirkapi a tweeté un avertissement concernant le certificat pouvant potentiellement être utilisé pour signer les fichiers de pilote au niveau du noyau Windows :

« Dans le cadre des #NvidiaLeaks, deux certificats de signature de code ont été compromis. Bien qu’ils aient expiré, Windows autorise toujours leur utilisation à des fins de signature de pilote ».

Dans des tweets ultérieurs, il a ajouté que Windows accepterait les pilotes signés avec des certificats émis avant le 29 juillet 2015 sans horodatage. La politique de signature des pilotes Windows de Microsoft corrobore cela, indiquant que le système d’exploitation exécutera des pilotes « signés avec un certificat d’entité finale émis avant le 29 juillet 2015 qui s’enchaîne à une autorité de certification à signature croisée prise en charge ».

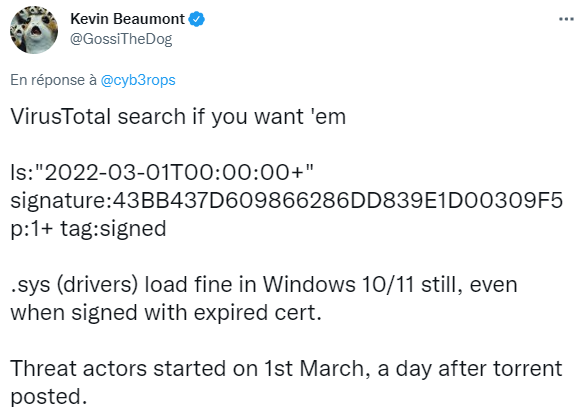

Kevin Beaumont, spécialiste en cybersécurité, a remarqué que certaines personnes signaient leur propre code de pilote avec le certificat privé 2014 de Nvidia et le téléchargeaient sur VirusTotal pour vérifier si les scanners antivirus l’acceptaient. Il a posté sur Twitter :

La décision d’autoriser ces pilotes était un effort de compatibilité descendante (selon un article MSDN de 2015, introduisant Windows 10 build 1607) pour empêcher une nouvelle fonctionnalité de Windows 10 de causer des problèmes avec des pilotes non signés auparavant.

Nous notons qu’un bon nombre d’analyseurs antivirus, testés par VirusTotal sur des échantillons téléchargés, capturent maintenant apparemment le code signé par le certificat Nvidia en question, il se peut donc que votre moteur antivirus le bloque automatiquement.

source: developpez