Selon Check Point Research

Check Point Research (CPR) constate que les données sensibles des applications mobiles ne sont pas protégées et sont accessibles à toute personne disposant d’un navigateur. En effectuant une recherche sur « VirusTotal », CPR a découvert que 2 113 applications mobiles dont les bases de données n’étaient pas protégées dans le cloud étaient exposées et ce, durant toute la durée de l’étude qui a duré trois mois.

Les données sensibles exposées qu’a trouvé CPR comprenaient : des photos de famille personnelles, des identifiants de tokens sur une application de santé, des données de plateformes d’échange de crypto-monnaies et plus encore.

CPR fournit plusieurs exemples d’applications dont les données se sont retrouvées exposées. A titre d’exemple, CPR a trouvé plus de 50 000 messages privés issus d’une célèbre application de rencontre.

CPR met ainsi en garde contre la facilité avec laquelle il est possible de commettre une violation de données au moyen de la méthode décrite et sur ce que les développeurs de sécurité du cloud peuvent faire pour mieux protéger leurs applications. Afin d’éviter les exploitations, CPR ne fera pas l’énumération des noms des applications mobiles impliquées dans la recherche.

- CPR donne six exemples d’applications mobiles dont les bases de données exposées n’avaient pas été protégées (en protégeant l’identité des applications concernées)

- Une application a exposé 130 000 noms d’utilisateurs et e-mails, une autre application a exposé 80 000 noms de sociétés, adresses, soldes bancaires

- CPR estime que les bases de données de milliers d’applications sont exposées chaque mois.

VirusTotal, une filiale de Google, est un outil en ligne gratuit qui analyse les fichiers et les URL pour détecter les virus, les chevaux de Troie et d’autres formes de malware.

Exemples d’applications exposées

CPR présente les exemples suivants tirés de son étude de recherche, mais protège les noms des entités :

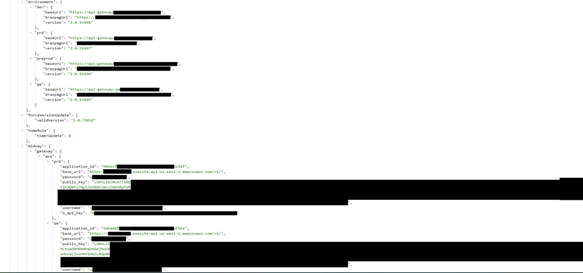

Exemple A:

Catégorie : Application de grands magasins, l’une des plus grandes chaînes d’Amérique du Sud.

Description : Le propriétaire de l’application est une très grande chaîne de magasins en Amérique du Sud.

Nombre de téléchargements : Plus de 10M.

Données exposées : Références de la passerelle API et clé API

Figure 1 : DB ouverte d’une application mobile de commerce électronique largement utilisée avec des identifiants en clair

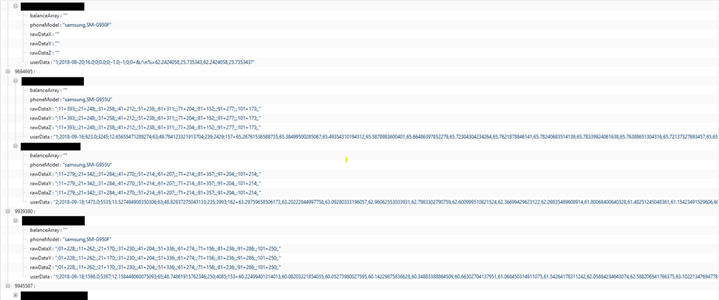

Exemple B :

Catégorie : Application de suivi de course a pieds

Description : Développée pour suivre et analyser les performances de course

Nombre de téléchargements : Plus de 100 000.

Données exposées : Coordonnées GPS des utilisateurs et d’autres paramètres de santé comme la fréquence cardiaque exposée. Les coordonnées des victimes pourraient être utilisées pour créer des cartes permettant de les localiser.

Figure 2 : Modèles de téléphone et coordonnées GPS exposés dans une application de suivi de course à pied

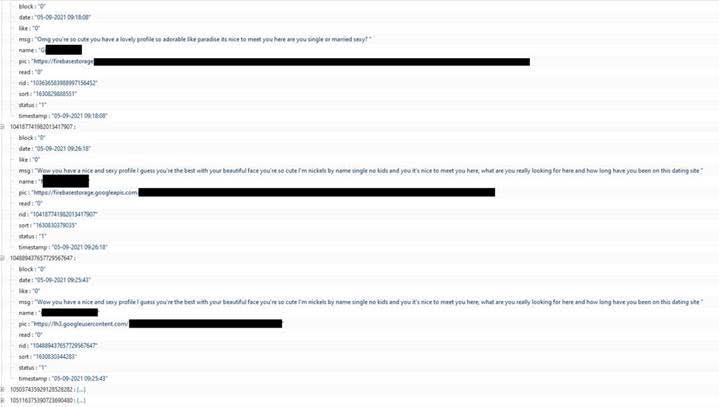

Exemple C :

Catégorie : Application de rencontre

Description : Application de rencontre pour les personnes handicapées

Nombre de téléchargements : Plus de 10 000.

Données exposées : 50 000 messages privés dans la BD ouverte d’une application de rencontre.

Figure 3 : Messages de chat privés échangés dans une application de rencontre avec les photos des expéditeurs

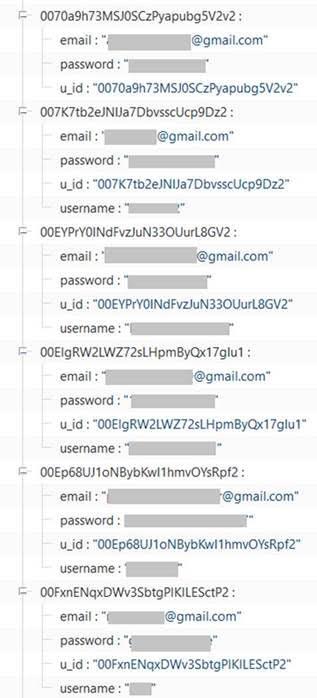

Exemple D:

Catégorie : Application de création de logo

Description : Application largement utilisée pour la création de logos et de graphismes

Nombre de téléchargements : Plus de 10M.

Données exposées : 130 000 noms d’utilisateur, e-mails et mots de passe ont été exposés.

Figure 4 : Noms d’utilisateur, mots de passe et e-mails dans la BD de l’application Design Creator

Exemple E :

Catégorie : Application de plateforme audio permettant aux utilisateurs de partager et d’écouter des podcasts

Description : les utilisateurs peuvent acheter et partager des podcasts et divers contenus audio.

Nombre de téléchargements: Plus de 5M.

Données exposées : coordonnées bancaires des utilisateurs, localisation, numéros de téléphone, messages de chat, historique des achats, etc.

Figure 5 : BD ouverte de l’application audio avec les coordonnées bancaires et le numéro de téléphone.

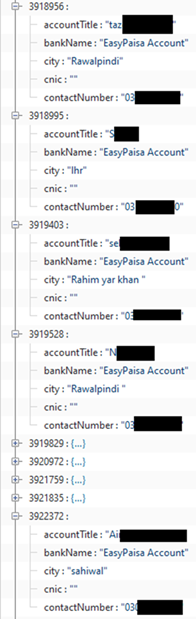

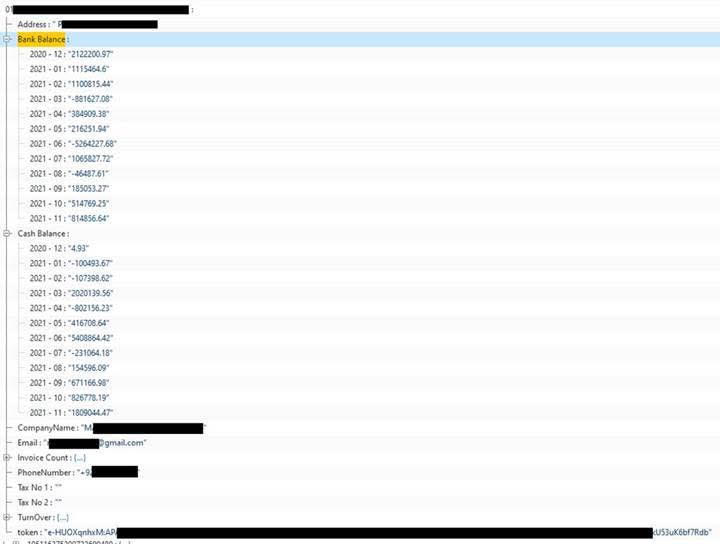

Exemple F :

Catégorie : Application de comptabilité

Description : application de services de comptabilité pour les petites et moyennes entreprises

Nombre de téléchargements: Plus de 1M.

Données exposées : 280 000 numéros de téléphone associés à au moins 80 000 noms de sociétés, adresses, soldes bancaires, soldes de caisse, décomptes de factures et e-mails.

Figure 6. Nom de la société, adresse e-mail, adresse et soldes provenant de la BD de l’application de comptabilité

Exemple G :

Catégorie : PDF Reader

Description : n/a

Nombre de téléchargements : 500 000

Données exposées : Fichier Base64 de configuration OpenVPN avec les clés privées exposées. Un pirate pourrait potentiellement en profiter pour se connecter au VPN de l’entreprise et s’introduire dans son réseau.

Figure 7. Base64 du fichier de configuration d’openVPN dans une base de données ouverte

Méthode d’accès

Pour accéder aux bases de données exposées, la démarche est simple :

1. Rechercher des applications mobiles qui communiquent avec des services cloud sur VirusTotal

2. Classer celles qui ont un accès direct aux données

3. Naviguer dans le lien reçu

Lotem Finkelstein, responsable de Threat Intelligence chez Check Point Software, déclare : « Dans cette étude, nous montrons à quel point il est facile de localiser des ensembles de données et des ressources critiques disponibles sur le cloud à toute personne qui peut y accéder simplement en consultant le site. Nous vous présentons une méthode simple pour savoir comment les pirates peuvent éventuellement le faire. La méthode consiste à rechercher dans les dépôts de fichiers publics comme VirusTotal les applications mobiles qui utilisent des services cloud. Un pirate peut interroger VirusTotal pour connaître le chemin d’accès complet au back-end du cloud d’une application mobile. Nous partageons dans ce blog post quelques exemples de ce que nous pourrions y trouver nous-mêmes. Tout ce que nous avons trouvé est accessible à tout un chacun. En fin de compte, avec cette recherche, nous prouvons à quel point il est facile d’avoir accès ou d’exploiter des données. La quantité de données qui se trouvent à découvert et qui sont disponibles à tout le monde sur le cloud est assez incroyable. Et il est beaucoup plus facile d’y accéder qu’on ne voudrait le croire. »

Voici quelques conseils pour garantir la sécurité de vos différents services cloud :

Amazon Web Services (AWS) : AWS CloudGuard S3 Bucket Security. Règle spécifique : « Assurer que les buckets S3 ne sont pas accessibles au public »

Google Cloud Platform : Garantir que la BD de stockage dans les clouds n’est pas accessible de manière anonyme ou publique.

Microsoft Azure : Vérifier que la règle d’accès au réseau par défaut pour les comptes de stockage est configurée pour refuser.

source : developpez