Les chercheurs en menaces numériques de Citizen Lab ont découvert un nouvel exploit iMessage sans clic utilisé pour installer le logiciel espion NSO Group sur les iPhones appartenant à des politiciens, des journalistes et des militants catalans.

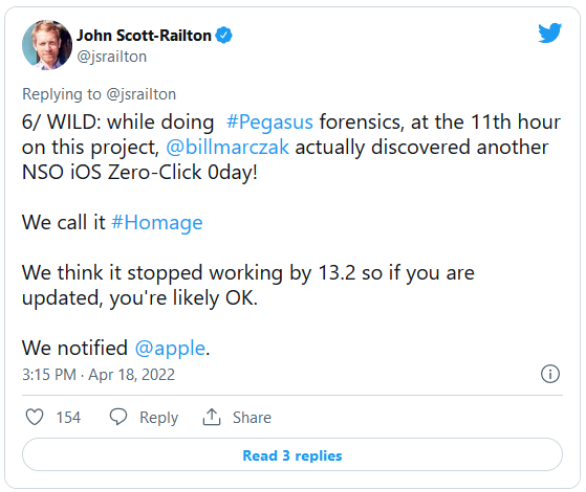

La faille de sécurité Zero clic iOS précédemment inconnue baptisée HOMAGE affecte certaines versions antérieures à iOS 13.2 (la dernière version stable d’iOS est 15.4).

Il a été utilisé dans une campagne ciblant au moins 65 personnes avec le logiciel espion Pegasus de NSO entre 2017 et 2020, ainsi que l’exploit kismet iMessage et une faille WhatsApp.

Parmi les victimes de ces attaques, Citizen Lab a mentionné des membres catalans du Parlement européen (EURODÉPUT), tous les présidents catalans depuis 2010, ainsi que des législateurs, des juristes, des journalistes et des membres d’organisations de la société civile catalans et leurs familles.

« Parmi les cibles catalanes, nous n’avons vu aucun cas d’exploit HOMAGE utilisé contre un appareil exécutant une version d’iOS supérieure à 13.1.3. Il est possible que l’exploit ait été corrigé dans iOS 13.2 », a déclaré Citizen Lab.

« Nous n’avons connaissance d’aucun exploit zero-day et zero-click déployé contre des cibles catalanes après iOS 13.1.3 et avant iOS 13.5.1. »

Le laboratoire de recherche universitaire a signalé et fourni à Apple les artefacts médico-légaux nécessaires pour enquêter sur l’exploit et affirme qu’il n’y a aucune preuve que les clients Apple utilisant les dernières versions d’iOS soient exposés à des attaques HOMAGE.

« À l’heure actuelle, le Citizen Lab n’attribue pas de manière concluante ces opérations de piratage à un gouvernement particulier, mais une série de preuves circonstancielles indiquent un lien étroit avec une ou plusieurs entités au sein du gouvernement espagnol », a ajouté Citizen Lab.

La Commission européenne, le gouvernement britannique, les diplomates finlandais et le département d’État américain ont également ciblé

Comme l’a rapporté Reuters, les logiciels espions NSO ont également été utilisés dans des attaques visant de hauts fonctionnaires de la Commission européenne l’année dernière, y compris le commissaire européen à la justice.

Selon le directeur de Citizen Lab, Ron Deibert, plusieurs infections présumées par le logiciel espion Pegasus au sein des réseaux officiels du Royaume-Uni ont également été signalées par Citizen Lab au gouvernement du Royaume-Uni.

Une infection présumée sur un appareil appartenant à un fonctionnaire du bureau du Premier ministre a été associée à des opérateurs Pegasus liés aux Émirats arabes unis, tandis que des attaques liées au ministère britannique des Affaires étrangères et du Commonwealth lié aux Émirats arabes unis, à l’Inde, à Chypre et à la Jordanie.

Le ministère finlandais des Affaires étrangères a déclaré en janvier que les appareils de diplomates finlandais avaient été infectés par le logiciel espion Pegasus de NSO Group après que des employés du département d’État américain eurent également découvert que leurs iPhones avaient été piratés pour installer le même logiciel espion.

Le Parlement européen met en place une commission d’enquête (qui tiendra sa première réunion le 19 avril) pour enquêter sur les violations du droit de l’UE découlant de l’utilisation de NSO Pegasus et de logiciels espions équivalents.

Pegasus, un outil de logiciel espion développé par la société de surveillance israélienne NSO Group, est commercialisé comme un logiciel de surveillance concédé sous licence aux gouvernements du monde entier pour « enquêter sur le crime et le terrorisme ».

« Le logiciel espion pénètre secrètement dans les téléphones mobiles (et d’autres appareils) et est capable de lire des textes, d’écouter des appels, de collecter des mots de passe, de suivre les emplacements, d’accéder au microphone et à la caméra de l’appareil cible et de collecter des informations à partir d’applications », explique Citizen Labs.

« Les appels et les chats cryptés peuvent également être surveillés. La technologie peut même maintenir l’accès aux comptes cloud des victimes après la fin de l’infection.

source : bleepingcomputer