Les chercheurs en sécurité ont remarqué une campagne malveillante qui utilisait les journaux d’événements Windows pour stocker des logiciels malveillants, une technique qui n’avait pas encore été documentée publiquement pour les attaques dans la nature.

La méthode a permis à l’acteur de la menace derrière l’attaque de planter des logiciels malveillants sans fichier dans le système de fichiers dans une attaque remplie de techniques et de modules conçus pour garder l’activité aussi furtive que possible.

Ajout de charges utiles aux journaux d’événements Windows

Les chercheurs de Kaspersky ont collecté un échantillon du malware après avoir été un produit de l’entreprise équipé d’une technologie de détection basée sur le comportement et de contrôle des anomalies l’a identifié comme une menace sur l’ordinateur d’un client.

L’enquête a révélé que le malware faisait partie d’une campagne « très ciblée » et s’appuyait sur un large éventail d’outils, à la fois personnalisés et disponibles dans le commerce.

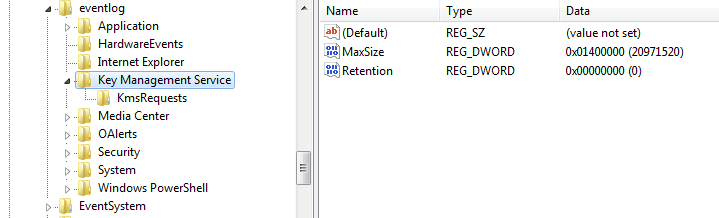

L’une des parties les plus intéressantes de l’attaque consiste à injecter des charges utiles de shellcode dans les journaux d’événements Windows pour les services de gestion de clés (KMS), une action effectuée par un compte-gouttes de logiciels malveillants personnalisé.

Denis Legezo, chercheur principal en sécurité chez Kaspersky, affirme que cette méthode a été utilisée « pour la première fois ‘dans la nature’ pendant la campagne malveillante ».

Le compte-gouttes copie le fichier légitime de gestion des erreurs du système d’exploitation WerFault.exe dans ‘C:\Windows\Tasks‘, puis dépose une ressource binaire cryptée dans le ‘wer.dll‘ (Rapport d’erreurs Windows) au même emplacement, pour le détournement de l’ordre de recherche DLL pour charger du code malveillant.

Le détournement de DLL est une technique de piratage qui exploite des programmes légitimes avec des vérifications insuffisantes pour charger en mémoire une bibliothèque de liens dynamiques (DLL) malveillante à partir d’un chemin arbitraire.

Legezo dit que le but du compte-gouttes est de charger sur le disque pour le processus de chargement latéral et de rechercher des enregistrements particuliers dans les journaux d’événements (catégorie 0x4142 – ‘AB’ en ASCII. Si aucun enregistrement de ce type n’est trouvé, il écrit des morceaux de 8 Ko de code shell chiffré, qui sont ensuite combinés pour former le code de l’étape suivante.

« Le wer abandonné.dll est un chargeur et ne ferait aucun mal sans le shellcode caché dans les journaux d’événements Windows » – Denis Legezo, chercheur en sécurité chez Kaspersky

La nouvelle technique analysée par Kaspersky est probablement sur le point de devenir plus populaire car Soumyadeep Basu, actuellement stagiaire pour l’équipe rouge de Mandiant, a créé et publié sur GitHub du code source pour injecter des charges utiles dans les journaux d’événements Windows.

Acteur techniquement avancé

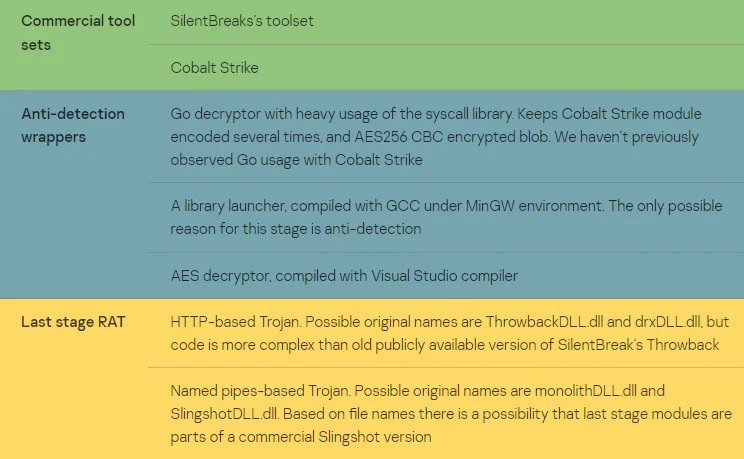

Sur la base des différentes techniques et modules (suites de tests de stylo, wrappers anti-détection personnalisés, chevaux de Troie de l’étape finale) utilisés dans la campagne, Legezo note que l’ensemble de la campagne « semble impressionnant ».

Il a déclaré à BleepingComputer que « l’acteur derrière la campagne est plutôt habile par lui-même, ou du moins dispose d’un bon ensemble d’outils commerciaux assez profonds », indiquant un adversaire de niveau APT.

Parmi les outils utilisés dans l’attaque figurent les frameworks de tests d’intrusion commerciaux Cobalt Strike et NetSPI (l’ancien SilentBreak).

Bien que certains modules de l’attaque soient considérés comme personnalisés, le chercheur note qu’ils peuvent faire partie de la plate-forme NetSPI, pour laquelle une licence commerciale n’était pas disponible pour les tests.

Par exemple, deux chevaux de Troie nommés ThrowbackDLL.dll et SlingshotDLL.dll peuvent être des outils portant le même nom connus pour faire partie du cadre de test d’intrusion SilentBreak.

« Nous avons commencé la recherche à partir de la dernière étape en mémoire puis, à l’aide de notre télémétrie, nous avons pu reconstruire plusieurs chaînes d’infection » – Denis Legezo

L’enquête a suivi la phase initiale de l’attaque jusqu’en septembre 2021, lorsque la victime a été amenée à télécharger une archive RAR à partir du service de partage de fichiers file.io.

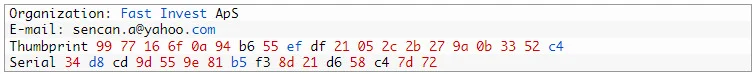

L’acteur de la menace a ensuite diffusé le module Cobalt Strike, qui a été signé avec un certificat d’une société nommée Fast Invest ApS. Le certificat a été utilisé pour signer 15 fichiers et aucun d’entre eux n’était légitime.

Dans la majorité des cas, le but ultime du malware ciblé avec une telle fonctionnalité de dernière étape est d’obtenir des données précieuses des victimes, a déclaré le chercheur à BleepingComputer.

En étudiant l’attaque, Kaspersky n’a trouvé aucune similitude avec les campagnes précédentes associées à un acteur de menace connu.

Jusqu’à ce qu’une connexion avec un adversaire connu soit établie, les chercheurs suivent la nouvelle activité en tant que SilentBreak, d’après le nom de l’outil le plus utilisé dans l’attaque.

source : BleepingComputer