Et réclame une rançon de 20 millions de dollars contre une clé de déchiffrement

Conti, le groupe de ransomware à l’origine d’une attaque contre plusieurs ministères du Costa Rica, a lancé plusieurs avertissements violents contre le pays ce week-end. Il a porté la demande de rançon à 20 millions de dollars et menace désormais de “renverser” le gouvernement du nouveau président Rodrigo Chaves. Dans deux messages publiés sur leur site de fuite samedi, le groupe de pirates – qui a déjà divulgué 97 % des 670 Go de données volés lors de ses attaques – a affirmé que le gouvernement américain “sacrifiait” le Costa Rica et que le gouvernement du pays devait payer les clés de déchiffrement pour déverrouiller ses systèmes.

Profitant peut-être du fait que Rodrigo Chaves, nouveau président du Costa Rica, n’est en fonction que depuis une semaine, le groupe de ransomware Conti, qui serait basé en Russie, a tenté d’augmenter la pression pour le paiement d’une rançon en portant sa demande à 20 millions de dollars. En effet, Conti a précédemment mené des attaques contre plusieurs infrastructures gouvernementales du pays et aurait réussi à dérober environ 670 Go de données. À sa prise de fonction, Chaves et son gouvernement ont immédiatement déclaré l’état d’urgence après avoir refusé de payer la rançon initiale de 10 millions de dollars émise par Conti.

« Nous sommes en guerre et ce n’est pas une exagération », a déclaré Chaves. Il a déclaré que les autorités luttaient contre un groupe terroriste national qui avait des collaborateurs à l’intérieur du Costa Rica. Chaves a également déclaré que l’impact des attaques menées par le groupe était plus important que ce que l’on connaissait jusqu’à présent, puisque 27 institutions gouvernementales, dont des municipalités et des services publics, ont été touchées. Il a reproché à son prédécesseur, Carlos Alvarado, de ne pas avoir investi dans la cybersécurité et de ne pas avoir réagi plus énergiquement aux attaques dans les derniers jours de son gouvernement.

Dans un message diffusé lundi sur ses réseaux sociaux, Conti a déclaré qu’il travaillait avec des personnes à l’intérieur du gouvernement. « Nous avons nos initiés dans votre gouvernement. Nous travaillons également à obtenir l’accès à vos autres systèmes, vous n’avez pas d’autres options que de nous payer. Nous savons que vous avez engagé un spécialiste de la récupération des données, n’essayez pas de trouver des solutions de contournement », a déclaré le groupe. Le Costa Rica a reçu l’aide de plusieurs pays et les États-Unis ont lancé une prime de 10 millions de dollars pour toute personne liée à Conti après l’attaque contre le Costa Rica.

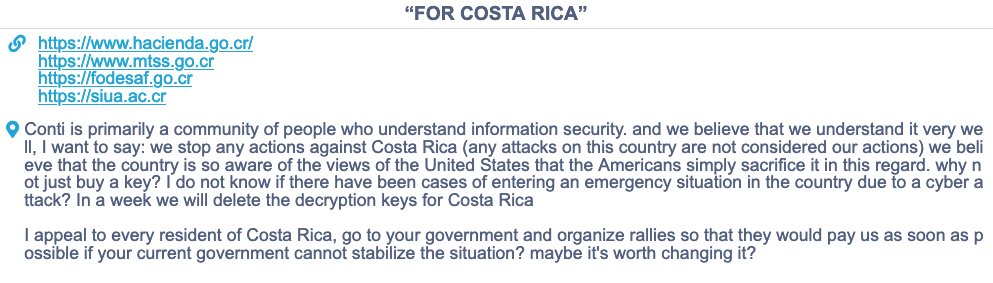

En attendant, Conti a ajouté : « pourquoi ne pas simplement acheter une clé ? Je ne sais pas s’il y a eu des cas d’entrée dans une situation d’urgence dans le pays en raison d’une cyberattaque. Dans une semaine, nous supprimerons les clés de déchiffrement pour le Costa Rica. Je lance un appel à tous les résidents du Costa Rica, allez voir votre gouvernement et organisez des rassemblements pour qu’il nous paie le plus rapidement possible. Si votre gouvernement actuel ne peut pas stabiliser la situation ? Peut-être que ça vaut la peine de le changer ? ». Dans un autre message, le groupe a qualifié le président américain Joe Biden de “terroriste”.

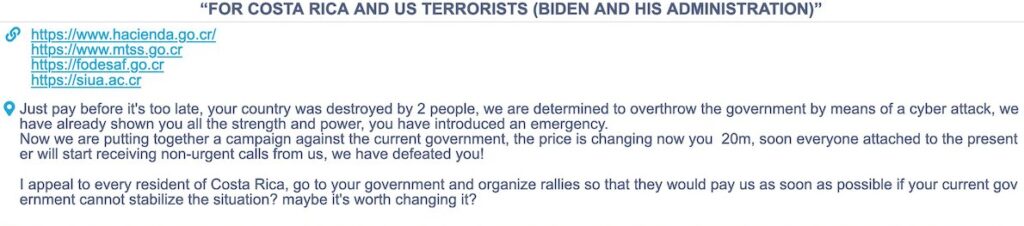

Conti a déclaré qu’il augmentait le prix de la rançon à 20 millions de dollars et qu’il commencerait à appeler des responsables gouvernementaux pour exiger la rançon. « Payez avant qu’il ne soit trop tard, votre pays a été détruit par 2 personnes, nous sommes déterminés à renverser le gouvernement au moyen d’une cyberattaque, nous vous avons déjà montré toute la force et la puissance, vous avez introduit une urgence », a ajouté le groupe. Malgré la menace de Conti, les experts considèrent qu’un changement de régime au Costa Rica est hautement improbable, ou même le véritable objectif.

« Nous n’avons jamais rien vu d’aussi proche de cela auparavant et c’est une situation assez unique. La menace de renverser le gouvernement est simplement qu’ils font du bruit et ne doit pas être prise trop au sérieux, je ne dirais pas. Cependant, la menace qu’ils pourraient causer plus de perturbations qu’ils ne l’ont déjà fait est potentiellement réelle et qu’il n’y a aucun moyen de savoir combien d’autres départements gouvernementaux ils peuvent avoir compromis, mais pas encore chiffrés », a déclaré Brett Callow, analyste en ransomware chez Emsisoft. Conti a attaqué le Costa Rica en avril.

Il a accédé à plusieurs systèmes critiques du ministère costaricien des Finances, notamment les douanes et la perception des impôts. D’autres systèmes ont également été touchés et un mois plus tard, tous ne sont pas encore totalement opérationnels. Le pays est toujours confronté à d’importantes difficultés, notamment en raison des dommages subis par le ministère des Finances. La semaine dernière, le pays a été contraint d’annoncer aux habitants que les impôts doivent être calculés à la main et payés en personne dans les banques locales, par opposition au système numérique que le pays utilisait auparavant.

Depuis le début de l’attaque, le département du Trésor public n’a pu faire fonctionner aucun de ses services numériques, une situation qui a rendu presque impossible le traitement des documents, signatures et tampons requis par la loi. Le département d’État américain a déclaré la semaine dernière que le groupe Conti avait été responsable de centaines d’incidents de ransomware au cours des deux dernières années. « Le FBI estime qu’en janvier 2022, plus de 1 000 victimes d’attaques liées au ransomware Conti ont été recensées, avec des paiements dépassant 150 millions de dollars », indique le communiqué du département d’État américain.

Cela fait du ransomware Conti la souche de ransomware la plus coûteuse jamais documentée », explique le communiqué. Enfin, selon certains analystes, bien que l’attaque contre le Costa Rica ajoute un stress indésirable aux premiers jours du mandat de Chaves, il est peu probable que le groupe ait eu une motivation autre que monétaire. « Je crois qu’il s’agit simplement d’une cyberattaque à but lucratif. Rien de plus », a déclaré l’analyste Callow.

source : developpez