Interpol a annoncé l’arrestation de trois Nigérians à Lagos, soupçonnés d’utiliser des chevaux de Troie d’accès à distance (RAT) pour réacheminer des transactions financières et voler des informations d’identification de compte.

L’opération internationale, dont le nom de code est « Killer Bee », a été menée par Interpol avec l’aide des forces de l’ordre de 11 pays d’Asie du Sud-Est.

Selon un rapport publié aujourd’hui, les cibles du gang comprenaient de grandes organisations d’entreprises et des sociétés pétrolières et gazières au Moyen-Orient, en Afrique du Nord et en Asie du Sud-Est.

Cependant, Interpol n’a pas révélé combien d’argent le gang a pu voler aux organisations victimisées.

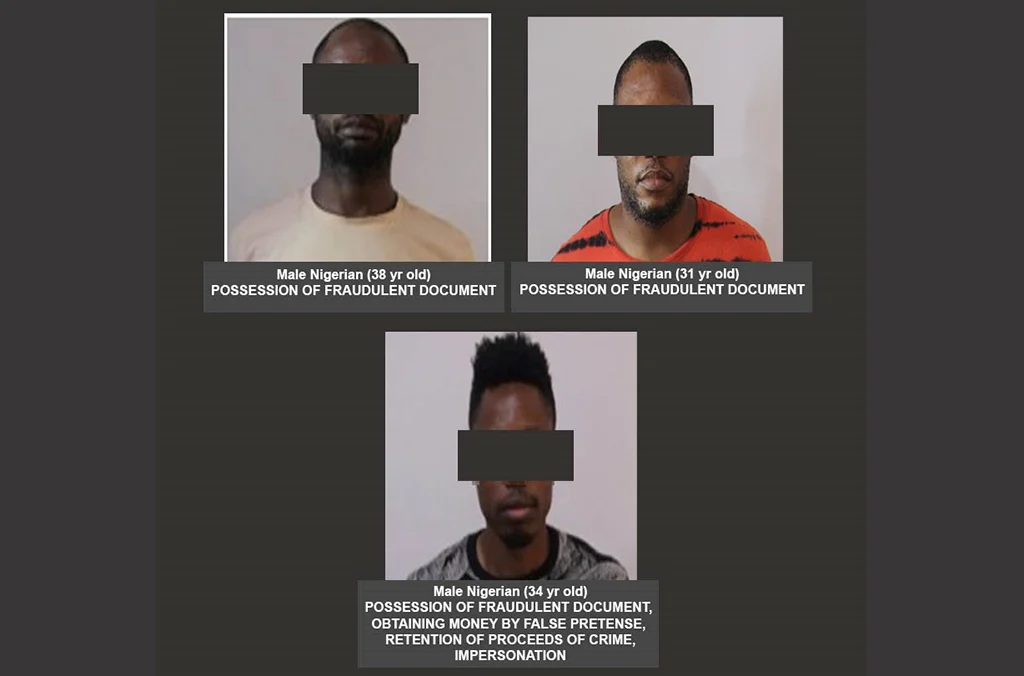

L’un des trois hommes arrêtés, Hendrix Omorume, risque une peine d’un an d’emprisonnement pour possession de documents frauduleux, obtention d’argent par faux prétexte et usurpation d’identité.

Les deux autres hommes, qui sont toujours en procès, ne font face qu’au seul chef d’accusation de possession de documents frauduleux probablement utilisés dans des attaques BEC (business email compromise).

« Les trois hommes, âgés de 31 à 38 ans, ont chacun été arrêtés en possession de faux documents, notamment de factures frauduleuses et de fausses lettres officielles », indique l’annonce.

La semaine dernière, Interpol a annoncé l’arrestation du chef présumé du gang SilverTerrier BEC dans une autre opération baptisée « Delilah ».

Utilisation de l’agent Tesla

Interpol affirme que les ordinateurs portables et les téléphones portables des personnes arrêtées ont été examinés en profondeur et que la police a trouvé des signes de déploiement de l’agent Tesla.

Agent Tesla est un RAT qui existe depuis plusieurs années maintenant, servant de puissant voleur d’informations et enregistreur de frappe qui peut voler les informations d’identification stockées dans les navigateurs Web, les clients de messagerie, FTP et autres logiciels.

En règle générale, il infecte les cibles via un e-mail de phishing malveillant qui contient une pièce jointe malveillante, plus récemment, des documents PowerPoint.

Dans ce cas, on pense qu’Omorume a utilisé l’agent Tesla pour voler les informations d’identification de compte dans les organisations cibles, accéder aux communications par courrier électronique et effectuer une surveillance.

Cela est nécessaire pour jeter les bases d’une attaque BEC réussie, car les acteurs malveillants savent quand frapper et quels détails convaincants présenter à la victime.

Il convient également de noter que l’agent Tesla est largement déployé en ce moment, avec un récent rapport de détection de logiciels malveillants de l’ASEC plaçant le malware en tête de liste, au-dessus de Formbook, RedLine, Lokibot, Wakbot et AveMaria.

source : bleepingcomputer