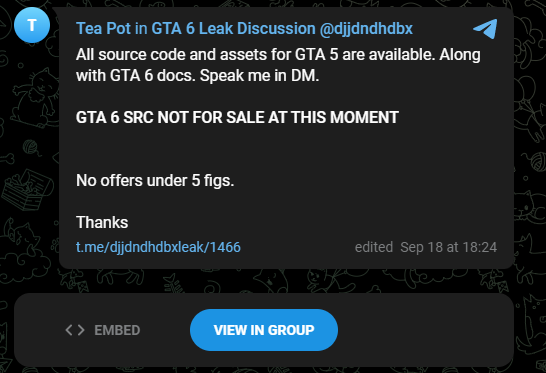

Et indique être en possession du code source de GTA V

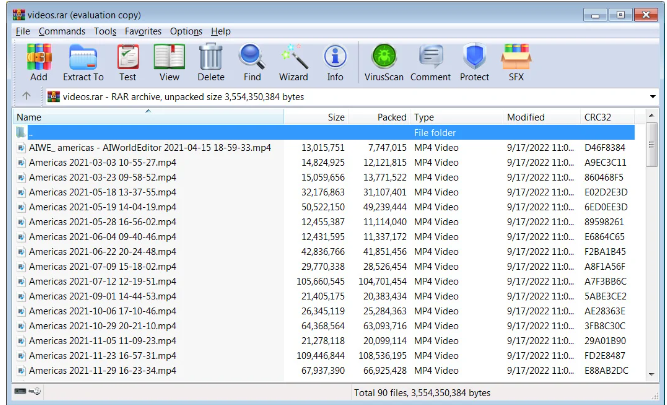

Les vidéos de gameplay ont été divulgués après qu’un pirate informatique aurait violé le serveur Slack de Rockstar Game et le wiki Confluence. Les vidéos ont été divulgués pour la première fois sur GTAForums ce weekend, où un acteur malveillant nommé “teapotuberhacker” a partagé un lien vers une archive RAR contenant 90 vidéos volées. Les vidéos semblent avoir été créées par des développeurs déboguant diverses fonctionnalités du jeu, telles que les angles de caméra, le suivi des PNJ et les emplacements dans Vice City. De plus, certaines des vidéos contiennent des conversations vocales entre le protagoniste et d’autres PNJ.

La personne responsable de la divulgation de ces vidéos a dit vouloir « négocier un deal » avec Rockstar. Elle indiquait également être en possession du code source de GTA 5 et de GTA 6, et que le code source de GTA 6 n’était « plus à vendre en ce moment » contrairement à celui de GTA 5 et de documents confidentiels concernant GTA 6.

Officialisé en février dernier, GTA 6 fait actuellement partie des jeux les plus attendus du moment. Et la fuite de 90 vidéos prétendument liées à une version test du jeu encore en développement a enflammé la toile en ce dimanche 18 septembre. On aurait pu croire que l’histoire allait se résumer à cette simple divulgation de vidéos internes, mais la personne à l’origine de la fuite semble vouloir aller plus loin.

Le pirate prétend avoir volé « le code source et les actifs de GTA 5 et 6, la version de test de GTA 6 », mais tente de faire chanter Rockstar Games pour empêcher la publication de nouvelles données. L’acteur malveillant affirme qu’il accepte les offres de plus de 10 000 $ pour le code source et les actifs de GTA V, mais qu’il ne vend pas le code source de GTA 6 pour le moment.

Après que les membres du forum aient montré leur incrédulité quant à la réalité du piratage, l’acteur malveillant a affirmé qu’il était à l’origine de la récente cyberattaque contre Uber et a divulgué des captures d’écran du code source de Grand Theft Auto V et Grand Theft Auto 6 comme preuve supplémentaire.

Dans l’une des vidéos, on peut voir que le personnage incarné est une femme. Prénommée Lucia, elle est en train de braquer un restaurant en compagnie d’un certain Jason. Plusieurs éléments apparaissent bien en cours de développement, toutefois, on perçoit très vite l’ambiance GTA, notamment grâce à l’alerte liée à l’arrivée des forces de l’ordre.

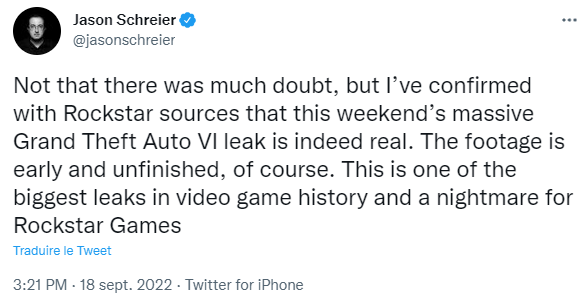

Rockstar Games n’a pas publié de déclaration concernant l’attaque pour le moment. Cependant, Jason Schreier de Bloomberg a confirmé que la fuite était valide après avoir parlé à des sources chez Rockstar : « Non pas qu’il y ait beaucoup de doute, mais des sources de Rockstar ont confirmé que la fuite massive de Grand Theft Auto VI de ce week-end est bien réelle. Les images sont précoces et inachevées, bien sûr. C’est l’une des plus grosses fuites de l’histoire du jeu vidéo et un cauchemar pour Rockstar Games ».

Les vidéos divulguées ont depuis été diffusées sur YouTube et Twitter, Rockstar Games émettant des avis d’infraction DMCA et des demandes de retrait pour mettre les vidéos hors ligne : « Cette vidéo n’est plus disponible en raison d’une réclamation pour droit d’auteur par Take 2 Interactive », peut-on lire sur une réclamation pour droit d’auteur par Take 2 Interactive, le propriétaire de Rockstar Games. Ces demandes de retrait renforcent la validité du fait que les vidéos divulguées de GTA 6 sont réelles.

Cependant, les efforts de Rockstar Game arrivent trop tard, car l’acteur malveillant et d’autres avaient déjà commencé à divulguer les vidéos volées de GTA 6 et des parties du code source sur Telegram. Par exemple, l’acteur malveillant a divulgué un fichier de code source GTA 6 de 9 500 lignes et qui semble être lié à l’exécution de scripts pour diverses actions dans le jeu.

D’ailleurs, un rédacteur de RockstarINTEL, a indiqué que le code source de GTA 5 avait déjà trouvé preneur pour la somme de 100 000 dollars, payée avec un peu plus de 5 Bitcoins. Mais le leaker a confirmé que ce n’était pas son adresse et que quelqu’un s’était donc fait arnaquer de 100 000 dollars en pensant acheter le code source de GTA 5. Cela démontre néanmoins les sommes que certains sont prêts à dépenser pour ce genre de données.

Si la vente du code source de GTA 5 arrivait à son terme, il s’agirait cependant d’une faille majeure pour Rockstar qui risquerait désormais de voir des personnes trouver des failles dans GTA Online pour les exploiter ensuite en ligne et éventuellement tricher.

Le fait que le code source de GTA 6 ne soit plus à vendre tend à démontrer que le leaker souhaite dorénavant monnayer sa trouvaille avec Rockstar directement. Reste à savoir si l’entreprise accédera à sa demande ou si elle choisira plutôt de le poursuivre par tous les moyens.

Il prétend être derrière l’attaque d’Uber

Le hacker n’a pas partagé de détails sur la façon dont il a eu accès aux vidéos et au code source de GTA 6, à part prétendre les avoir volés sur les serveurs Slack et Confluence de Rockstar.

L’acteur malveillant prétend également être le même pirate informatique, nommé “TeaPots”, derrière la récente cyberattaque d’Uber. Toutefois, pour le moment, aucun média n’a pu confirmer si ces affirmations sont valides (à voir donc).

Cependant, lors de la cyberattaque contre Uber, l’auteur malveillant a également eu accès au serveur Slack de l’entreprise et à d’autres services internes après avoir effectué une attaque d’ingénierie sociale contre un employé.

Bien qu’il n’y ait pas assez de détails sur le piratage de Rockstar Games, les types de serveurs consultés et les annonces très publiques sont similaires à la tactique du pirate informatique Uber.

Le cas Uber

Un hacker, prétendument âgé de 18 ans, a téléchargé des rapports de vulnérabilité HackerOne et partageant des captures d’écran des systèmes internes de l’entreprise, du tableau de bord de messagerie et du serveur Slack. Les captures d’écran partagées par le hacker montrent ce qui semble être un accès complet à de nombreux systèmes informatiques critiques d’Uber, y compris le logiciel de sécurité de l’entreprise et le domaine Windows.

Les autres systèmes auxquels le pirate a accès incluent la console Amazon Web Services de l’entreprise, les machines virtuelles VMware vSphere/ESXi et le tableau de bord d’administration Google Workspace pour la gestion des comptes de messagerie Uber.

L’auteur malveillant a également piraté le serveur Uber Slack, qu’il a utilisé pour envoyer des messages aux employés indiquant que l’entreprise avait été piratée. Cependant, des captures d’écran du Slack d’Uber indiquent que ces annonces ont d’abord été accueillies par des mèmes et des blagues, car les employés n’avaient pas réalisé qu’une véritable cyberattaque était en cours.

Uber a depuis confirmé l’attaque, tweetant qu’ils sont en contact avec les forces de l’ordre et publieront des informations supplémentaires dès qu’elles seront disponibles : « Nous répondons actuellement à un incident de cybersécurité. Nous sommes en contact avec les forces de l’ordre et publierons des mises à jour supplémentaires ici dès qu’elles seront disponibles ».

Après que l’attaquant a annoncé qu’il avait piraté les systèmes d’Uber sur le serveur Slack de l’entreprise et dans des commentaires à soumettre au programme de primes de bogues HackerOne, les chercheurs en sécurité ont contacté l’acteur de la menace pour en savoir plus sur l’attaque.

Lors d’une conversation entre l’acteur de la menace et le chercheur en sécurité Corben Leo, le hacker a déclaré qu’il a pu accéder à l’intranet d’Uber après avoir mené une attaque d’ingénierie sociale contre un employé.

Selon le hacker, il a tenté de se connecter en tant qu’employé d’Uber, mais n’a pas fourni de détails sur la manière dont il a eu accès aux informations d’identification.

Comme le compte Uber était protégé par une authentification multifacteur, l’attaquant aurait utilisé une attaque MFA Fatigue et prétendu être le support informatique d’Uber pour convaincre l’employé d’accepter la demande MFA.

Les attaques MFA Fatigue se produisent lorsqu’un acteur malveillant a accès aux identifiants de connexion de l’entreprise mais est bloqué pour accéder au compte par une authentification multifacteur. Ils émettent ensuite des demandes répétées d’AMF à la cible jusqu’à ce que les victimes en aient assez de les voir et acceptent finalement la notification.

Cette tactique d’ingénierie sociale est devenue très populaire lors des récentes attaques contre des entreprises bien connues, notamment Twitter, MailChimp, Robinhood et Okta.

Après avoir obtenu l’accès aux informations d’identification, l’auteur de la menace a déclaré à Leo qu’il s’était connecté au réseau interne via le VPN de l’entreprise et avait commencé à analyser l’intranet de l’entreprise à la recherche d’informations sensibles.

Dans le cadre de ces analyses, le pirate a déclaré avoir trouvé un script PowerShell contenant des informations d’identification d’administrateur pour la plate-forme de gestion des accès privilégiés Thycotic (PAM) de l’entreprise, qui a été utilisée pour accéder aux secrets de connexion des autres services internes de l’entreprise.

source : developpez