Un problème dans le contrôle d’accès de l’application permettait à n’importe qui d’accéder à la messagerie en se faisant passer pour un employé de l’Elysée. Heureusement, un patch a d’ores et déjà été déployé.

Disponible depuis hier sur Google Play et Apple App Store, la messagerie souveraine Tchap a déjà été victime d’une première grosse faille, découverte par le chercheur en sécurité français « Elliot Alderson ». Ce matin, dans un tweet, il dit avoir pu inspecter l’application mobile. Selon lui, le résultat était « horrible » et le problème trouvé serait « TRES TRES urgent ». Il a donc recommandé de ne pas utiliser cette application jusqu’à nouvel ordre.

Parallèlement, le chercheur en sécurité a contacté les services de l’Etat et les développeurs de Matrix, le protocole de communication sous-jacent. Ces derniers ont créé un patch en un temps record et celui-ci a été déployé en début d’après-midi. Dans un tweet, les développeurs de Matrix estiment que personne d’autre n’a exploité cette faille, ce qui est une bonne nouvelle.

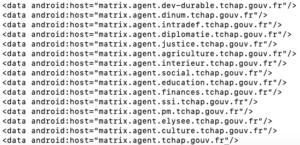

De quoi s’agissait-il exactement ? Contacté par 01net.com, le chercheur nous explique qu’il avait découvert une faille dans le contrôle d’accès de l’application. « En théorie, l’application est réservée aux employés du gouvernement, en d’autre termes les personnes possédant une adresse e-mail en gouv.fr ou en elysee.fr. Dû à un problème de filtrage sur l’adresse e-mail lors de l’inscription, j’ai réussi à m’inscrire sur l’application en tant qu’employé de l’Elysée sans avoir d’adresse e-mail officiel. Ainsi, j’ai obtenu l’accès à tous les salons publics, les profils des gens inscrits, etc. », nous explique-t-il. Pour le prouver, il nous a envoyé des copies d’écran.

Concrètement, Elliot Alderson a simplement pris son adresse e-mail perso à laquelle il a ajouté « @presidence@elysee.fr ». Ce tour de passe-passe lui a permis « de passer les checks de sécurité côté serveur et de recevoir l’e-mail de validation sur mon adresse perso », précise-t-il.

Mise à jour le 19/04/2019: L’origine de cette faille est un bug dans un module Python qui était utilisé dans le protocole Matrix, en occurrence « email.utils ». Celui-ci contient une méthode baptisée « parseaddr », censée vérifier qu’une chaîne de caractères est bien de la forme d’une adresse e-mail. Ce qu’elle ne fait malheureusement pas très bien, comme le montre Elliot Alderson dans un tweet.