Des dizaines de milliers de terminaux sont accessibles par Android Debug Bridge et permettent de s’y connecter avec les privilèges administrateur. Cette faille est d’ores et déjà exploitée de manière active par un ver de minage de moneros.

Rarement le piratage d’un ordinateur aura été aussi facile. Le chercheur en sécurité Kevin Beaumont vient d’alerter sur le fait qu’un grand nombre d’appareils Android exposaient sur Internet le protocole Android Debug Bridge, via le port TCP 5555. Android Debug Bridge est une interface destinée aux développeurs. Elle permet de communiquer avec l’appareil pour, par exemple, installer des logiciels ou dépanner le système.

Normalement, elle n’est accessible que par le port USB après avoir activé le mode développeur dans les paramètres système. Mais sur les appareils trouvés par Kevin Beaumont, cette interface est visiblement activée par défaut et en plus accessible par Internet, probablement en raison d’un oubli côté fournisseur. « C’est hautement problématique car cela permet à n’importe qui d’accéder à distance à ces appareils, sans aucun mot de passe et avec les privilèges administrateur, d’installer en douce des logiciels et d’exécuter des fonctions malveillantes », explique Kevin Beaumont.

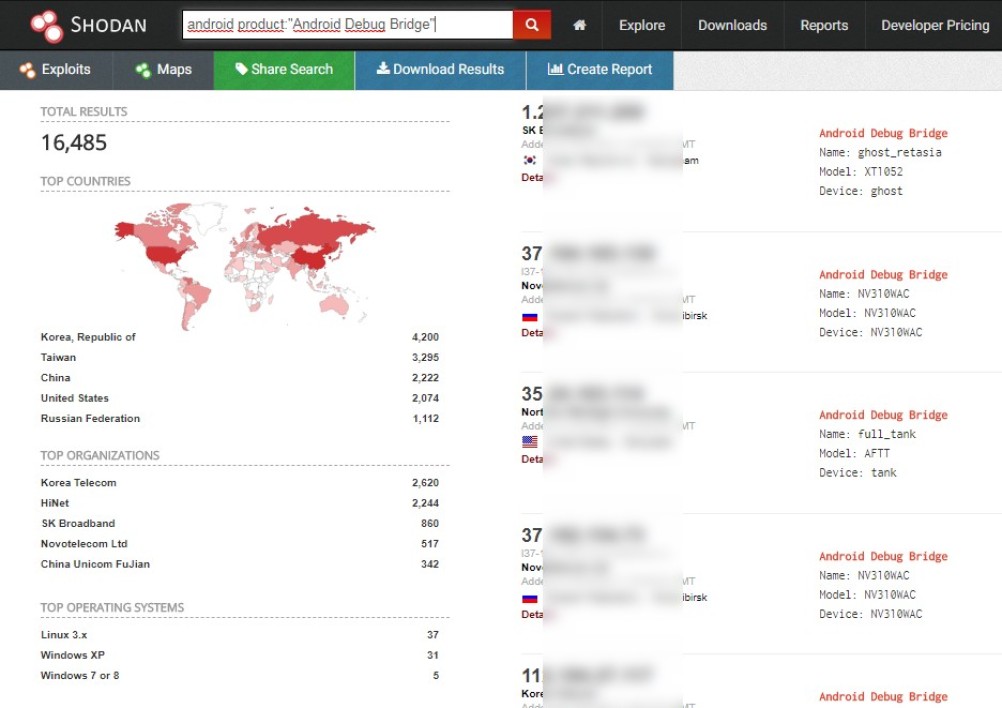

Indexé par shodan.io

Parmi ces appareils, on trouve principalement des smartphones et des box TV. Pour les identifier, c’est facile : il suffit d’aller sur le site shodan.io, spécialisé dans l’indexation d’objets connectés. En utilisant « Android Debug Bridge » comme mot-clé, le moteur de recherche liste tous les modèles accessibles à distance. Actuellement, il y en a plus de 16000 dans le monde. Ils sont principalement répartis en Corée (4200), en Taiwan (3295), en Chine (2222), aux Etats-Unis (2074) et en Russie (1112).

Mais ces chiffres ne sont que la partie émergée de l’iceberg. En effet, Shodan n’a commencé l’indexation de ce type de paramètre que depuis quelques jours, suite à l’alerte de Kevin Beaumont. L’ampleur du problème serait plutôt de l’ordre de plusieurs dizaines de milliers d’appareils. En février dernier, les chercheurs en sécurité de Qihoo 360 avaient déjà remarqué la diffusion d’un ver baptisé ADP.Miner qui utilise l’interface ADB pour se propager et qui installe un mineur de moneros sur les machines infectées. Selon le chercheur Pitr Bazydlo, ce ver aurait déjà infecté plus de 40.000 terminaux à ce jour.

Il faut dire que le piratage de ces appareils est d’autant plus simple qu’il existe déjà un module prêt à l’emploi dans le logiciel de pentesting Metasploit. Il suffit de le télécharger pour exploiter cette faille de manière automatisée. Ça promet.