Et Signal propose aux Iraniens d’utiliser des proxies pour échapper à la censure

Le groupe d’hacktivistes Anonymous a affirmé mercredi être à l’origine de cyberattaques contre plusieurs sites Web affiliés au gouvernement iranien dans le contexte des protestations qui ont suivi la mort le 16 septembre de Mahsa Amini, une jeune femme de 22 ans, alors qu’elle était détenue par la police. Plusieurs sites Web, dont ceux de la banque centrale, du portail national du gouvernement et de certains médias d’État, sont désormais inaccessibles. Et alors que l’Iran semble avoir pris des mesures pour empêcher les manifestants d’accéder à Internet et aux applications de messagerie, Signal propose une solution de contournement aux utilisateurs.

L’Internet iranien serait la cible de cyberattaques orchestrées par Anonymous

Les Iraniens ont été victimes d’une panne d’Internet généralisée mercredi, dans un contexte de manifestations de masse contre le gouvernement. Ils ont notamment perdu l’accès à Instagram et WhatsApp, deux des dernières plateformes occidentales de médias sociaux disponibles dans le pays. Signal, une application de messagerie fortement chiffrée est également indisponible dans la nation islamique. Les violents affrontements entre la police et la population ont éclaté après la mort en prison la semaine dernière de Mahsa Amini, qui avait été arrêtée par la police pour avoir prétendument porté le foulard islamique obligatoire de manière trop lâche.

Bien que les autorités iraniennes affirment que la police n’a pas agressé physiquement Mahsa Amini pendant sa garde à vue – elles déclarent au contraire que la jeune femme a eu une crise cardiaque et qu’elle est décédée à l’hôpital – sa famille a mis en doute ce récit, affirmant qu’elle n’avait pas d’antécédents cardiaques et qu’elle avait des bleus sur les jambes. Sa mort a suscité une indignation internationale et nationale, avec des vidéos montrant des foules acclamant des femmes mettant le feu à leur foulard – obligatoire en vertu des lois sur le hijab du régime clérical – et la police frappant violemment des manifestants, y compris des femmes.

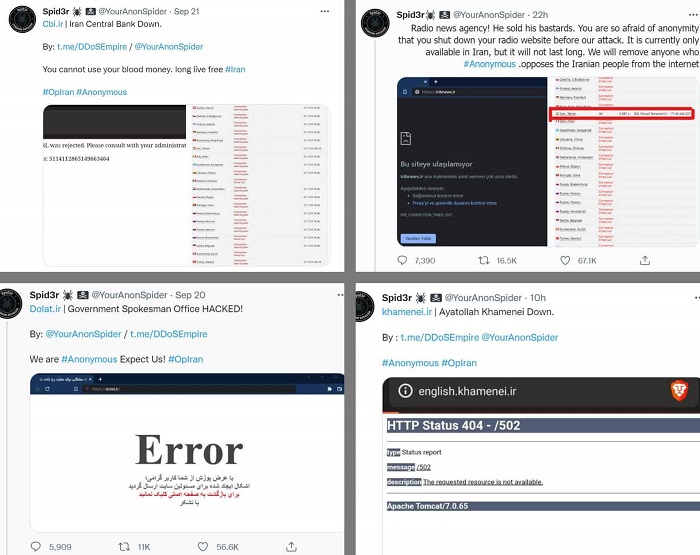

Dans la foulée de ces événements, le groupe international d’hacktivistes Anonymous a lancé une nouvelle opération contre l’infrastructure en ligne de l’Iran. Baptisée OpIran (Operation Iran) par Anonymous, les hacktivistes ont mis hors service un certain nombre de sites Web gouvernementaux de premier plan et piraté plus de 300 caméras de sécurité dans différentes régions du pays. Certains comptes d’Anonymous ont affirmé avoir mené des attaques destructrices sur ces sites, notamment en supprimant les bases de données associées au site du porte-parole du gouvernement, bien qu’aucune preuve n’ait été fournie à l’appui de ces affirmations.

Selon Anonymous, le modus operandi d’OpIran comprend des attaques DDoS, des violations de données, des attaques d’ingénierie sociale, des tutoriels rapides sur la manière de déjouer la censure de l’État en utilisant le navigateur Tor, et d’échapper aux arrestations par la police. Selon certaines sources, le ministère iranien des Télécommunications a déclaré au début de cette semaine qu’il pourrait y avoir des perturbations de l’Internet en raison des implications des troubles en matière de “sécurité nationale”. Toutefois, jusque-là, les autorités gouvernementales iraniennes n’ont pas publié de déclaration sur les cyberattaques des hacktivistes.

Anonymous aurait piraté le centre de recherche médico-légale d’Iran et aurait réussi à exfiltrer une base de données d’environ 100 Mo. Le groupe a annoncé par la suite que ces données contiennent les noms, les adresses électroniques, les journaux et les adresses IP des visiteurs du site du Centre dans le monde entier. En ce qui concerne les caméras de sécurité, le piratage aurait été rendu possible grâce à une vulnérabilité dont le score de gravité est de 5,4. Anonymous avait déjà revendiqué le piratage de plus de 400 caméras de surveillance en Russie en mars dernier dans le cadre de sa cyberguerre contre le pays, après l’invasion russe en Ukraine.

En outre, ce n’est pas la première fois que des pirates s’en prennent à des caméras de vidéosurveillance en Iran. En août de l’année dernière, des pirates du groupe Edaalate Ali (Justice d’Ali ou Cour d’Ali) ont réussi à pénétrer dans le système informatique et les caméras de sécurité d’une prison située dans le nord de Téhéran et ont diffusé des images en direct montrant les conditions sinistres et les graves violations des droits de l’homme qui ont lieu dans la prison. Depuis le lancement d’OpIran, Anonymous a revendiqué une série d’attaques DDoS contre des institutions publiques iraniennes. Parmi celles-ci, citons les suivantes :

- le portail du gouvernement national d’Iran (Iran.gov.ir) ;

- le site Web officiel de la Banque centrale d’Iran (Cbi.ir) ;

- le site officiel du bureau du porte-parole du gouvernement (Dolat.ir) ;

- le site officiel d’Ali Khamenei, le Guide suprême de l’Iran (Khamenei.ir) ;

- le site officiel de l’agence de presse d’État iranienne IRIB News Agency (Iribnews.ir).

Mahsa Alimardani, chercheuse principale sur les droits numériques à Article 19, une association britannique de défense des droits de l’homme, a déclaré : « ces actes de solidarité internationale, même s’ils n’entravent pas réellement la République islamique, sont des actions symboliques qui maintiennent le moral d’un peuple, d’autant plus qu’il se heurte aux chances insurmontables d’un appareil national qui n’a pas peur d’utiliser la force illégale pour le faire tomber ». Des vidéos et des messages ont été partagés sur les plateformes de médias sociaux, en particulier Twitter et Telegram, montrant des personnes scandant “mort au dictateur”.

Signal tente d’aider les Iraniens à contourner la censure du gouvernement

Au moment de la rédaction de cet article, tous les domaines susmentionnés étaient hors ligne. En outre, plusieurs personnes ont déclaré mercredi qu’ils ne pouvaient plus accéder à Internet à l’aide d’appareils mobiles. « Nous constatons que les services Internet, y compris les données mobiles, ont été bloqués en Iran au cours des dernières heures. Il s’agit probablement d’une action du gouvernement. Je peux confirmer un effondrement quasi total de la connectivité Internet pour les fournisseurs de téléphonie mobile en Iran », a déclaré Doug Madory, directeur de l’analyse Internet chez Kentik, une société de renseignement sur les réseaux.

NetBlocks, un groupe basé à Londres qui surveille l’accès à Internet, avait auparavant signalé des perturbations généralisées sur Instagram et WhatsApp. La société mère de Facebook, Meta, qui possède les deux plateformes, a déclaré qu’elle était consciente que les Iraniens se voyaient refuser l’accès aux services Internet. « Nous espérons que leur droit d’être en ligne sera rétabli rapidement », a-t-elle déclaré dans un communiqué. De hauts responsables iraniens utilisent des comptes publics sur ces plateformes, mais de nombreux Iraniens contournent les interdictions en utilisant des réseaux privés virtuels, appelés VPN, et des proxys.

Dans cette atmosphère, Signal tente d’aider les Iraniens à contourner la censure du gouvernement iranien afin d’accéder de nouveau à l’application de messagerie chiffrée. En effet, Signal a lancé un appel aux personnes se trouvant à l’étranger pour qu’elles mettent en place des serveurs proxy après que le service a été interdit en Iran, dans une tentative apparente de faire reculer les protestations déclenchées par la mort de Mahsa Amini. Dans un communiqué sur son site Web, Signal a donné des indications sur la façon dont vous pouvez mettre en place un serveur proxy.

Comment agir en tant que proxy

Si vous voulez aider en faisant fonctionner un proxy, pour commencer, il vous suffit d’avoir les éléments suivants : un serveur avec les ports 80 et 443 disponibles et un nom de domaine (ou sous-domaine) qui pointe vers l’adresse IP du serveur. Signal a déclaré que le proxy est extrêmement léger. Un VPS de taille moyenne et peu coûteux pourrait facilement gérer des centaines d’utilisateurs simultanés. Voici comment le faire fonctionner :

- connectez-vous au serveur par SSH ;

- installez Docker, Docker Compose et git : sudo apt update && sudo apt install docker docker-compose git ;

- clonez le dépôt Signal TLS Proxy : git clone https://github.com/signalapp/Signal-TLS-Proxy.git ;

- entrez dans le répertoire du dépôt : cd Signal-TLS-Proxy ;

- exécutez le script d’aide qui configure et fournit un certificat TLS de Let’s Encrypt : sudo ./init-certificate.sh. Vous serez invité à entrer le domaine ou le sous-domaine qui pointe vers l’adresse IP de ce serveur.

- utilisez Docker Compose pour lancer le proxy : sudo docker-compose up –detach ;

- Votre proxy est désormais en cours d’exécution. Vous pouvez partager votre proxy avec vos amis et votre famille en utilisant le format d’URL suivant : https://signal.tube/#<votre_nom_de_domaine>.

« Si vous avez mis en place un proxy Signal et que vous voulez le faire savoir au monde entier, vous pouvez utiliser le hashtag #IRanASignalProxy », lit-on dans le communiqué de Signal. Pour l’instant, il reste à voir quelle sera l’efficacité de la dernière opération d’Anonymous. Cependant, il est clair que le groupe est déterminé à poursuivre son combat contre ce qu’il considère comme un régime oppressif.

source : developpez