La faille qui permet de géolocaliser les utilisateurs par l’envoi d’un SMS invisible n’est, heureusement, pas si fréquente que cela. Mais concerne tout de même plusieurs centaines de millions de terminaux.

Il y a environ deux semaines, des chercheurs en sécurité d’AdaptiveMobile Security avaient révélé l’existence de Simjacker, une attaque permettant, entre autres, de géolocaliser un smartphone par l’envoi d’un SMS invisible. Selon eux, plus d’un milliard de terminaux étaient potentiellement vulnérables en raison d’une faille dans S@T Browser, un logiciel installé directement sur la carte SIM. C’était d’autant plus préoccupant que, selon eux, l’attaque Simjacker était d’ores et déjà utilisée de façon active par des services gouvernementaux.

Puis, il y a quelques jours, les chercheurs en sécurité de Ginno Security Lab ont fait monter la pression d’un coup, en révélant qu’un autre logiciel était vulnérable à ce type d’attaque, à savoir Wireless Internet Browser (WIB). Comme S@T Browser, celui-ci est installé sur la carte SIM et fournit des services aux abonnés. Et de façon similaire, il peut permettre à un pirate de prendre le contrôle de l’appareil par un SMS invisible. Cette variante de Simjacker est appelée WIBattack.

WIB a été créé par SmartTrust, une société suédoise rachetée en 2009 par l’entreprise allemande Giesecke + Devrient GmbH. Sur son site web, celle-ci revendique des clients opérateurs dans plus de 80 pays et la gestion de plus de 2,9 milliards de cartes SIM. Voilà qui est encore plus angoissant.

Mais rassurez-vous, la réalité n’est pas si horrible. Spécialisée dans la sécurité des smartphones, Security Research Lab (SRLab) a testé 800 cartes SIM en provenance de 86 pays. Résultats : 5,6 % d’entre elles étaient vulnérables à Simjacker au travers de S@T Browser et 3,5 % l’étaient au travers WIB Browser. Au total, cela fait donc 9,1 % de cartes SIM vulnérables. C’est relativement peu, même si cela représente tout de même plusieurs centaines de millions de terminaux.

Votre carte SIM est-elle vulnérable ?

L’entreprise précise par ailleurs que parmi les cartes SIM les plus récentes, aucune n’était vulnérable. Ce n’est pas très étonnant dans la mesure où les opérateurs et les fabricants connaissaient ce risque depuis au moins 2013, année durant laquelle SRLabs avait révélé des failles cryptographiques dans les cartes SIM. Depuis, ces acteurs ont amélioré la sécurité en conséquence. Bref, si votre carte SIM est récente, il est inutile de se faire du mouron. Si elle est un peu ancienne, vous avez une chance sur dix d’être une cible potentielle.

Pour ceux qui veulent avoir le cœur net, SRLab propose l’application SIMtester. Elle permet de tester la vulnérabilité de n’importe quelle SIM par rapport à Simjacker (ainsi que d’autres attaques). Malheureusement, cette application Java nécessite un lecteur de cartes SIM, ce qui n’est pas forcément très courant. C’est pourquoi Ginno Security Lab va prochainement publier une application Android qui permettra d’effectuer le même type d’analyse directement sur le terminal.

Détection en temps réel

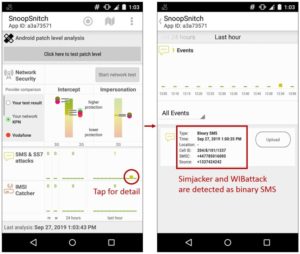

Enfin, signalons que l’application mobile SnoopSnitch, que SRLab a créé en 2014, est capable de détecter ce type d’attaque en temps réel. Cette application est utilisée par environ 500 000 personnes dans le monde. Quelques milliers d’entre eux partagent leurs données d’analyse avec SRLab qui, dans ce flot d’informations, a trouvé 29 attaques par SMS, principalement en Amérique latine.

Source : 01net