Un important exercice de cyberguerre vient d’avoir lieu à Nancy. Dans le cadre de cette épreuve militaire grandeur nature, 100 participants se sont menés une guerre informatique sans répit, à coup de piratages, de manipulation et de campagnes de propagande sur les réseaux sociaux… 01Net a eu la chance d’assister à la simulation.

Pour la quatrième année consécutive, le Commandement de la Cyberdéfense (COMCYBER) du ministère des Armées et de l’Université de Lorraine, la Base de Défense de Nancy, Lorraine INP et la métropole du Grand Nancy organisaient le Cyber Humanum Est. L’événement, né en 2020, est décrit comme « le plus grand exercice de cyberguerre universitaire » en France.

Cette nouvelle édition a été conçue pour mettre en compétition un total de 100 étudiants en provenance de différentes formations, comme la cybersécurité, l’ingénierie télécom ou encore l’informatique. Les participants doivent exploiter des failles au sein des systèmes informatiques pour piéger leurs adversaires et se défendre contre toutes les attaques. 01net.com a été invité à participer à cette quatrième édition de l’exercice, organisée sur le site de l’Institut universitaire de technologie de Nancy-Brabois du 5 au 9 février 2024. Nous avons pu passer une nuit sur place quand l’exercice battait son plein.

Une guerre informatique fictive entre deux pays

Pour mettre les étudiants en conditions, les organisateurs ont imaginé un scénario fictif, inspiré par le « contexte géostratégique actuel ». Dans ce scénario, deux pays se disputent les ressources minières d’une troisième nation, l’île des Riverchelles. D’un côté, on trouve le Cryptanga, de l’autre l’Anuméric. Dans un premier temps, le gouvernement des Riverchelles a confié l’exploitation des mines au Cryptanga à la suite d’un accord. Cet accord est désormais révolu, et les deux nations se retrouvent en compétition pour négocier un accès aux mines. En parallèle, des élections présidentielles sont organisées par le gouvernement des Riverchelles. Le scénario précise que l’île a été obligée de fermer ses plages, ruinant son industrie touristique, à cause du réchauffement climatique.

Une fois que le contexte a été planté, les 100 étudiants ont été répartis en plusieurs équipes. On trouve les équipes chargées des opérations de chaque pays et les équipes responsables de la protection de leurs ambassades. Dans le scénario, les deux adversaires disposent chacun d’une ambassade, dont les données sont précieuses pour d’éventuels attaquants. Chaque équipe est dirigée par un capitaine. Celui-ci est chargé d’organiser les opérations et de valider toutes les offensives ou les réponses des étudiants. Les participants obéissent en effet à une chaîne de commandement stricte. Il n’est pas autorisé de répondre à une attaque ou d’en orchestrer une sans obtenir l’aval de son supérieur hiérarchique.

Par ailleurs, certains étudiants représentent un groupe d’hacktivistes, APT-54. Ce gang de pirates propose ses services au camp qui offre le plus d’argent. En l’occurrence, le gang a été engagé par les habitants de l’île de Riverchelles, mécontents du projet d’exploitation minière du gouvernement.

Faire dérailler un train et voler des données

Ces différentes factions disposent de pléthore de tactiques pour déstabiliser leurs adversaires. Tout d’abord, les équipes peuvent déployer des attaques pour prendre le contrôle d’une partie des infrastructures du pays ennemi, comme le réseau ferroviaire.

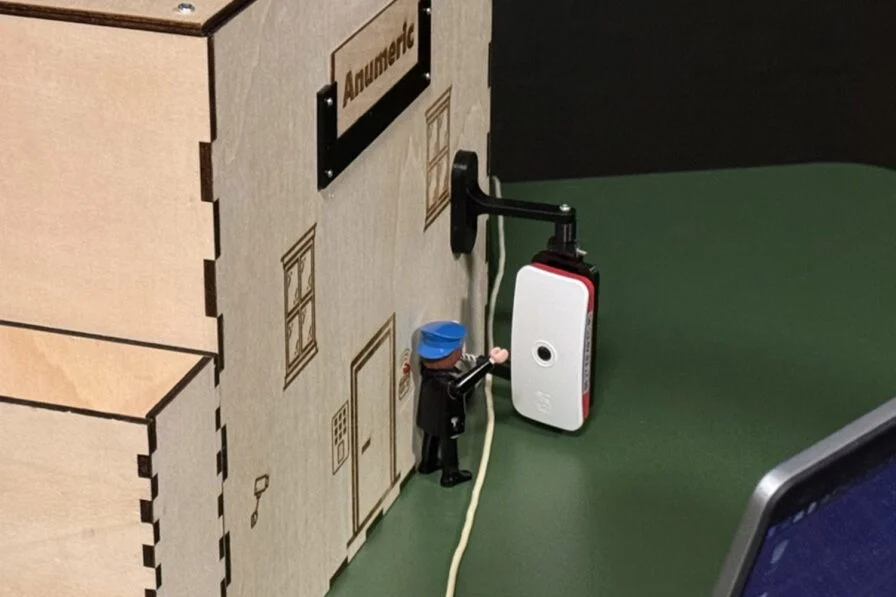

Ces cibles potentielles sont représentées par des maquettes, visibles à l’intérieur des tentes. On y trouve des maquettes représentant un train, une gare, un hôpital ou encore des ambassades. Avec des offensives informatiques, les apprentis hackers peuvent faire dérailler le train miniature, perturber les horaires ou l’aiguillage, ou s’infiltrer dans une ambassade pour y voler des données sensibles. Notez que certaines maquettes sont imprimées en 3D sur place avec l’équipement fourni par des partenaires de l’événement.

Plus de 200 équipements électroniques ont été installés par les militaires. Parmi les cibles mises à disposition, on trouve des appareils Bluetooth, des serveurs, des caméras de surveillance, des drones ou encore des smartphones. Durant notre visite, un étudiant nous explique que son équipe est parvenue à pénétrer dans le système informatique d’une ambassade par le biais du réseau sans fil de celle-ci. Une fois infiltrés, les attaquants ont pris le contrôle des caméras de surveillance pour berner le garde, représenté par une figurine Playmobil. Au détour d’une allée, un autre participant indique à un camarade que son équipe a été victime d’une attaque :

« On a brute force notre proxy ».

En clair, un hacker a piraté le mot de passe de leur serveur intermédiaire lors d’une attaque par force brute. Ce type d’offensives consiste à tester une multitude de mots de passe, généralement à l’aide d’un logiciel spécialisé, jusqu’à tomber sur le bon code. Quelques mètres plus loin, un autre étudiant déclare à ses camarades qu’il faut « trouver une faille zéro-day dans leurs serveurs ». Des vulnérabilités ont en effet été disséminées dans le code des équipements. Les apprentis hackers sont mis au défi de les trouver et de les exploiter.

L’épreuve comporte également des défis physiques. Par exemple, les participants peuvent se glisser physiquement dans le camp ennemi pour implanter un malware sur un ordinateur à l’aide d’une clé USB. Lors de notre passage sur le campement, deux étudiants ont été pris en flagrant délit d’intrusion dans une tente. Interceptés par les militaires, ils ont été exclus de l’épreuve pendant deux heures, et leur équipe a été pénalisée.

Des campagnes de propagande

En parallèle, les étudiants peuvent déployer des campagnes d’influence pour déstabiliser la nation ennemie. Toutes les factions disposent en effet d’une cellule média, qui va accompagner les offensives informatiques. Après avoir fait dérailler un train, les étudiants peuvent orchestrer une campagne de communication pointant du doigt la mauvaise gestion du réseau ferroviaire de leurs ennemis. Comme on l’a vu lors de la guerre en Ukraine, la cyberguerre ne se limite pas à pirater des serveurs à distance. Elle consiste aussi à saper la confiance de l’adversaire, et de sa population, en menant des campagnes sur les réseaux sociaux. Durant son offensive en Ukraine, la Russie a plusieurs fois tenté de monter la population ukrainienne contre le gouvernement de Volodymyr Zelensky.

De la même manière, les participants du Cyber Humanum Est cherchent à noircir l’image du gouvernement du Cryptanga ou de l’Anuméric auprès de leurs habitants. Un réseau social fictif a même été créé à l’occasion. On trouve même des journaux de propagande en ligne, comme « Le pigeon déchaîné ».

Tout l’exercice se déroule dans une ambiance unique. Pour immerger les étudiants dans le scénario, les organisateurs n’ont pas lésiné sur les moyens. Un véritable campement militaire a été dressé dans le gymnase de l’IUT de Nancy. Celui-ci est intégralement alimenté par un réacteur électrique de l’armée. En cas de coupure d’électricité, le campement, et sa montagne d’équipements électroniques, resteront alimentés. Des réservistes ont été réquisitionnés pour l’occasion. Ceux-ci sont même équipés de fausses armes à feu, ce qui participe à plonger les étudiants, et les quelques visiteurs, au cœur d’une cyberguerre grandeur nature.

Des étudiants poussés dans leurs retranchements

L’épreuve au sens strict dure 48 heures, sans la moindre pause. Pendant ce laps de temps, les participants doivent rester constamment sur le qui-vive afin de se protéger contre les attaques de leurs adversaires, y compris durant la nuit. Pour assurer une protection continue, les étudiants sont obligés d’organiser des relèves. Tandis que leurs pairs profitent de quelques heures de sommeil, ils veillent au grain, avant de prendre un peu de repos à leur tour. Certains participants, absorbés par leurs tâches et vraisemblablement gorgés d’adrénaline, n’hésitent pas à dépasser l’heure de coucher fixée par leur capitaine. Au petit matin, quand les thermos de café sont pris d’assaut, un étudiant s’étonne de « n’avoir dormi que deux heures », mais de se sentir malgré tout « bien reposé ».

À plusieurs mètres de distance, les factions ennemies s’observent et tentent d’anticiper les opérations de leurs adversaires. La nuit tombée, quand les lumières du gymnase sont coupées et que le campement est plongé dans une obscurité presque totale, un vent de paranoïa souffle entre les tentes. En discutant avec ses camarades, un étudiant s’inquiète de ce qu’il a remarqué chez les troupes ennemies :

« Je sais pas ce qu’il se passe, ils étaient tous dans la tente et ils viennent tous d’en ressortir ».

Au terme de l’événement, plusieurs prix seront remis aux participants. Les organisateurs récompensent notamment l’équipe qui a le mieux réagi aux offensives, celle qui a mis sur pied la meilleure défense, celle qui a créé la meilleure attaque et celle qui a déployé la meilleure campagne d’influence.

Recruter de nouveaux talents

Grâce à cet exercice, le Commandement de la Cyberdéfense cherche à dénicher les étudiants les plus talentueux afin de gonfler ses rangs. Comme l’explique le Général de division Aymeric Bonnemaison, Commandant de la cyberdéfense, cet « exercice de gestion de crise cyber réaliste et immersif », qui se déroule « dans un milieu plus militarisé cette année », prépare « les futurs experts, les cybercombattants et cybercombattantes dont nous avons besoin ». De leur côté, les partenaires de l’événement, comme Orange, Siemens ou Thales, peuvent mettre à l’épreuve la sécurité de leurs équipements dans des conditions proches de la réalité.

source : 01net