Search

Top Stories

Explore the latest updated news!

Stay Connected

Find us on socials

Made by ThemeRuby using the Foxiz theme. Powered by WordPress

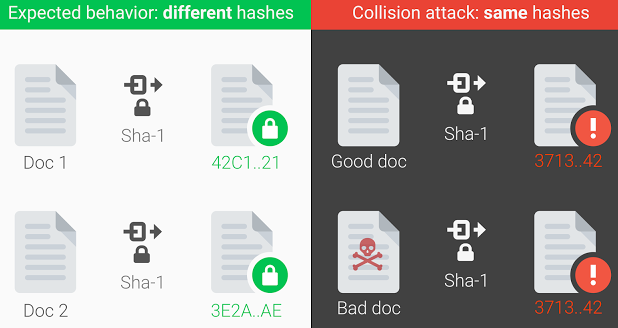

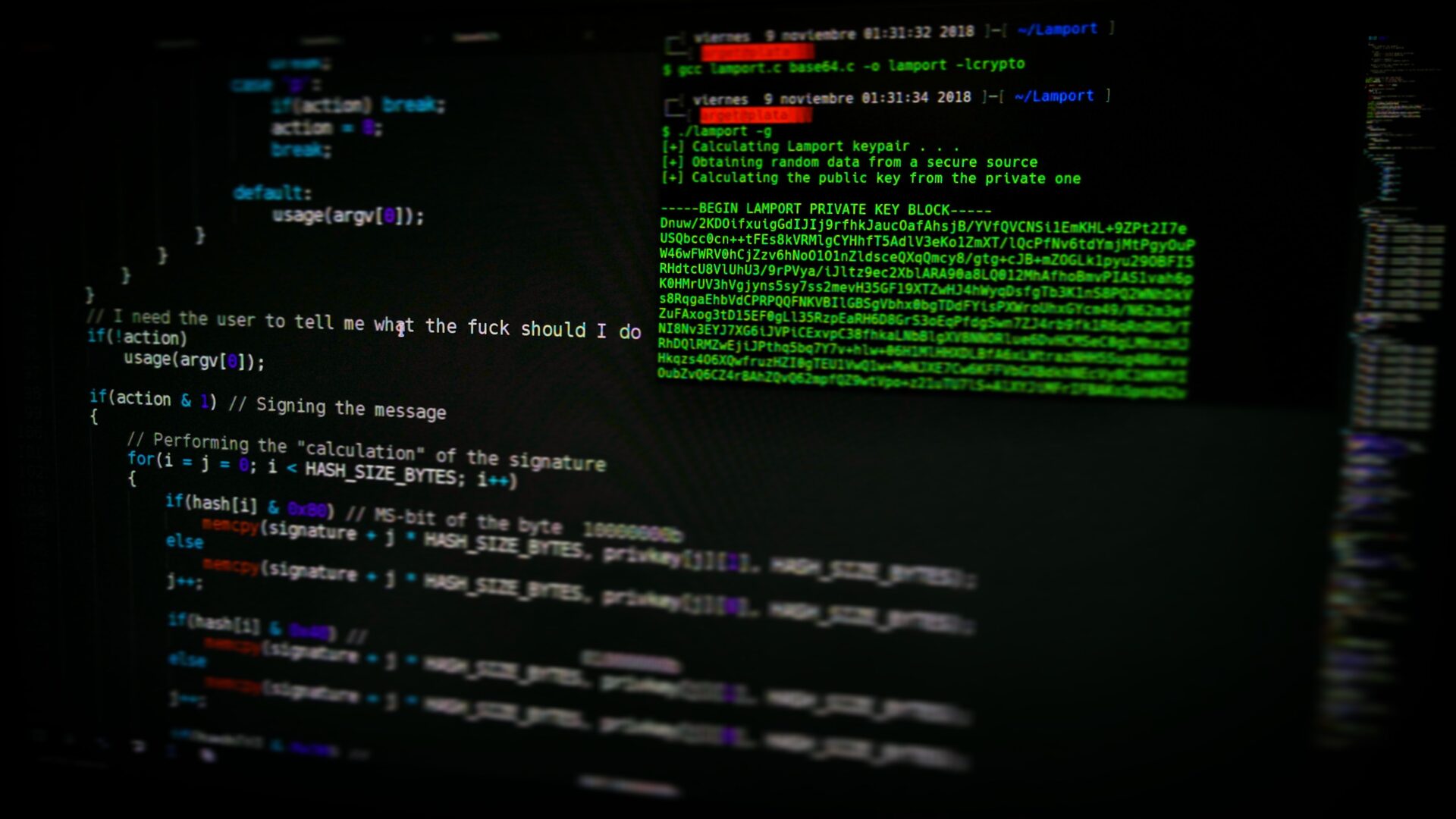

Une deuxième attaque par collision encore plus puissante que la première fait tomber SHA-1

En 1995, SHA-1 (Secure Hash Algorithm), l’algorithme de hachage cryptographique conçu par la NSA, a été publié par le gouvernement…

Popular Posts

Uncover the stories that matter

Latest News

Explore the Blog