Comment les hackers de l’impossible s’attaquent aux PC les plus sécurisés

https://www.youtube.com/watch?v=7ZeqvhJYwAA&feature=youtu.be Ondes électromagnétiques, acoustiques, thermiques… Tous les moyens sont bons pour les chercheurs en sécurité de l’université Ben Gourion quand il s’agit de pirater des ordinateurs déconnectés, les cibles les…

Un chercheur en sécurité a trouvé une méthode pour pirater n’importe quel compte Facebook

L’un des principes du test de logiciels stipule que l’absence de bogues est une utopie, c’est la raison pour laquelle les géants du web ont lancé des programmes de chasse…

Le ministre de l’Intérieur allemand confirme une cyberattaque sur leurs systémes

Les systèmes informatiques du gouvernement allemand ont été pénétrés par des cyberespions rapporte Deutsche Presse-Agentur (dpa) – la principale agence de presse de langue allemande – des propos de sources…

Spectre : Microsoft publie des mises à jour de microcodes pour SkyLake

Dans une note d’information parue le 28 janvier dernier, Microsoft annonçait la disponibilité d’une mise à jour de désactivation des correctifs de la variante 2 de la vulnérabilité Spectre. La…

GitHub survit à la plus grosse attaque par déni de service distribué jamais enregistrée

GitHub a survécu à la plus grosse attaque par déni de service distribué (DDoS) jamais enregistrée jusqu’ici ; c’est ce que rapporte le mensuel américain Wired dans une publication parue hier.…

La police chinoise utilise le big data pour des arrestations préventives dans la région du Xinjiang

Human Rights Watch (HRW) a dénoncé mardi l'utilisation par les autorités chinoises d'un algorithme pour procéder à des arrestations préventives dans la région autonome du Xinjiang, dans l'extrême ouest du…

Spectre : les correctifs « stables » pour les microarchitectures Broadwell et Haswell

Le sablier du temps continue de se vider et a tendance à faire oublier les vulnérabilités Meltdown et Spectre. Fondeurs, fabricants d’équipements d’origine et éditeurs de systèmes d’exploitation continuent pourtant…

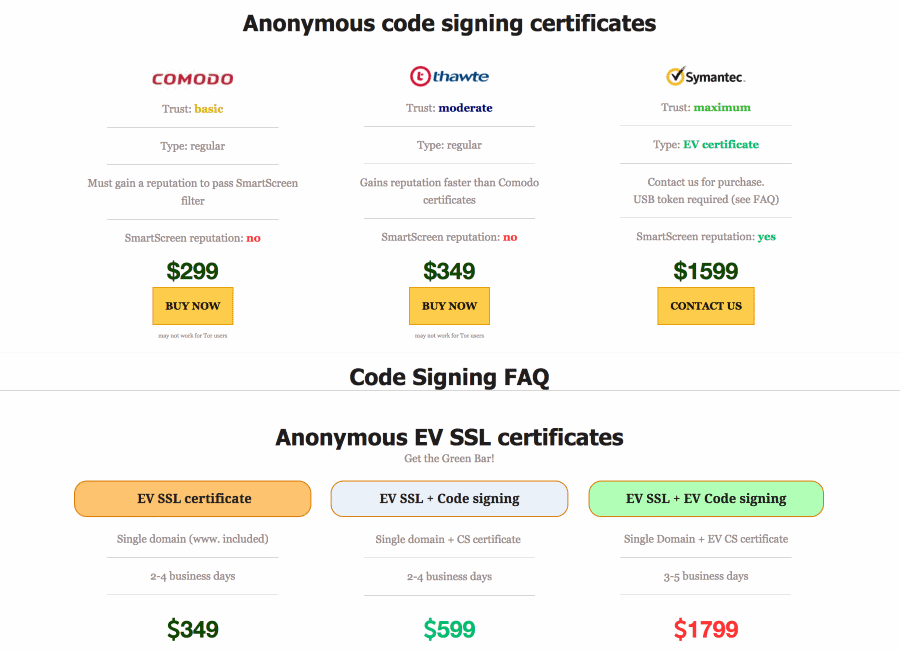

La plupart des certificats de signature de code utilisés par des malwares n’auraient pas été dérobés à des entreprises

Un certificat de signature de code est un certificat numérique contenant certaines informations permettant d'identifier une personne ou une organisation, et qui a été émis par une Autorité de Certification.…

Quelles sont les règles à suivre pour concevoir un bon système d’authentification ?

Selon vous, quelles sont les règles à suivre pour concevoir un bon système d’authentification ? Un architecte de Google propose une liste de 12 bonnes pratiques Lorsque vous développez…

Le Canada pourrait allouer un budget d’un milliard de dollars pour la cybersécurité

Selon des sources du quotidien CBC News, le Canada est susceptible de faire un investissement important la semaine prochaine pour renforcer ses cyberdéfenses et encourager les entreprises technologiques et les…