La Nintendo Switch peut tourner sous Linux et être bidouillée de façon poussée

Le groupe de pirates baptisé Fail0verflow a récemment annoncé via son compte Twitter avoir réussi à faire tourner la Nintendo Switch sous une distribution Linux. Une image de la console…

L’API pour les captures d’écran sur macOS pourrait être exploitée pour voler des mots de passe et autres informations sensibles

Pour permettre aux développeurs d’utiliser facilement certaines fonctionnalités dans les systèmes d’exploitation, les fournisseurs de systèmes mettent à la disposition des développeurs un certain nombre d’interfaces de programmation applicative également…

Bientôt, les opérateurs pourront détecter les grandes attaques informatiques

Le gouvernement envisage la mise en œuvre de sondes de détection sur les réseaux des opérateurs télécoms afin de protéger les infrastructures sensibles du pays. Mirai, WannaCry, NotPetya… La multiplication des…

Google Chrome : gare à cette arnaque qui fait planter votre navigateur

Planqué dans des pubs vérolées, un code Javascript malveillant fige le navigateur en initiant des milliers de téléchargements. L’utilisateur est alors incité à appeler la « hotline de Microsoft ». C’est une…

Bientôt, les autorités pourront inspecter n’importe quel serveur hébergé en France

Un projet de loi autorise l’ANSSI à effectuer des analyses auprès des hébergeurs en cas de risque d’attaque informatique majeure. Par ailleurs, les opérateurs télécoms pourront utiliser des sondes de…

Microsoft prépare la disparition des mots de passe dans Windows 10

L’éditeur expérimente une nouvelle fonction d’authentification mais cette dernière ne concerne pour l’instant que Windows 10 S. Est-ce que les futures versions de Windows n’auront plus besoin de mot de…

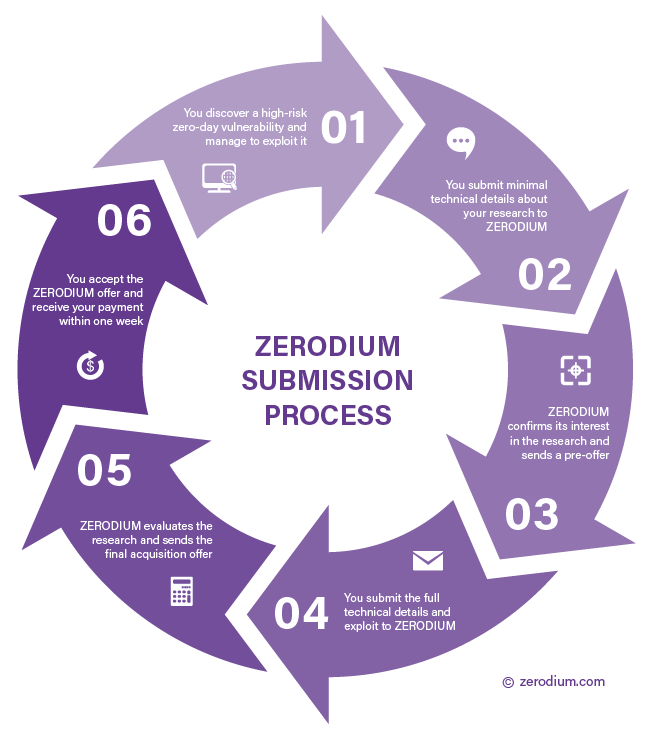

Zerodium offre jusqu’à 45 000 dollars de récompense

Une startup qui achète des exploits zero-day propose d’offrir jusqu’à 45 000 dollars de récompense pour ceux qui permettent de tirer avantage de vulnérabilités d’élévation de privilège (LPE) dans Linux. Des…

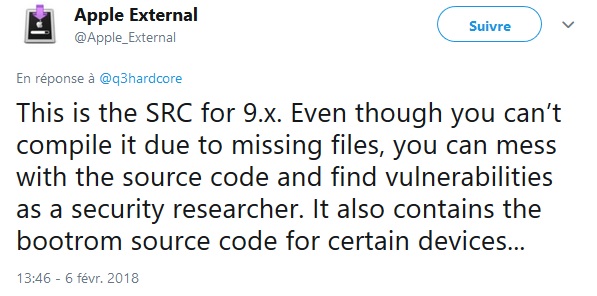

Fuite d’iBoot : Apple confirme l’authenticité du code source

Mise à jour le 10/02/2018 : Fuite d’iBoot : Apple confirme l’authenticité du code source Pendant un bref moment jeudi matin, le code source d’iBoot – l’équivalent du BIOS pour des iPhone faisant…

Un chercheur trouve un moyen de contourner « Controlled Folder Access »

Un chercheur en sécurité a trouvé un moyen de contourner « Controlled Folder Access », une fonctionnalité de Windows Defender présentée pour la première fois au public au mois de juillet dans…

Trois exploits de la NSA réécrits pour affecter toutes les versions de Windows

WannaCry et NotPetya sont les attaques qui ont le plus focalisé l’attention de la sphère du numérique en 2017. Ensemble, le rançongiciel et le wiper ont mis à mal des centaines de milliers…