Matt Nelson a réussi à détourner un format de fichier peu connu pour exécuter du code arbitraire sur une machine, ce qui pourrait se révéler utile pour le phishing. Mais l’éditeur estime que ce n’est pas très grave.

C’est en fouillant dans les fonctionnalités de Windows 10 que le chercheur en sécurité Matt Nelson est récemment tombé sur une trouvaille intéressante, à savoir le format de fichier « SettingContent-ms ». Apparu avec le nouveau système d’exploitation de Microsoft, son but premier est simple : permettre de créer des raccourcis vers les fonctions du Panneau de configuration avec un codage XML. Le problème, c’est que ce format de fichier pourrait également servir comme vecteur d’attaque pour un pirate. Pourquoi ? Parce qu’il permet d’exécuter des commandes système et que – pour l’instant – il n’est pas encore sur le radar des mesures de protection de Windows 10 et d’Office.

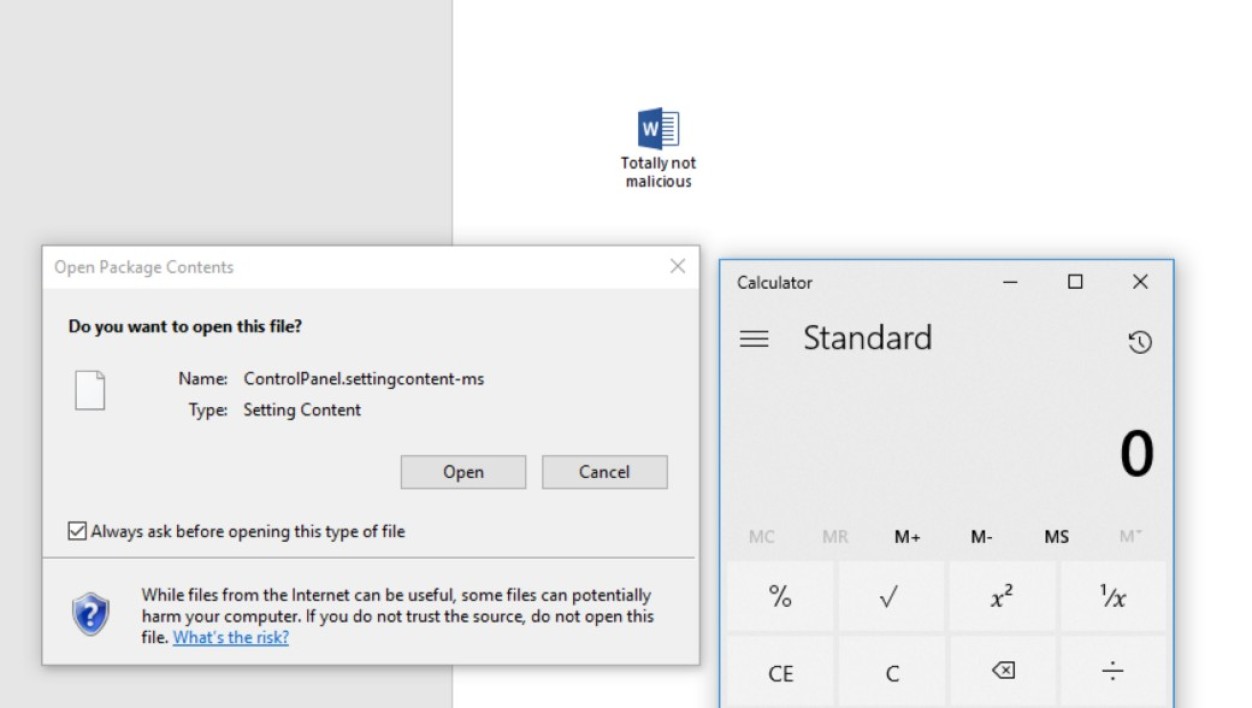

A titre d’exemple, Matt Nelson a créé un fichier au format SettingContent-ms qui ouvre l’application Calculatrice. Il l’a mis sur un serveur web et a essayé d’y accéder par un navigateur. Automatiquement, celui-ci propose alors d’ouvrir le fichier, sans autre mise en garde. Si l’internaute clique sur « Ouvrir », la calculatrice se lance.

Dans un second temps, le hacker a intégré son fichier de raccourci dans un document Office. Là encore, la barrière de sécurité est faible. Un pop-up propose à l’utilisateur d’ouvrir le document tout en affichant une petite mise en garde. Si l’utilisateur clique sur « Ouvrir », la calculatrice se lance.

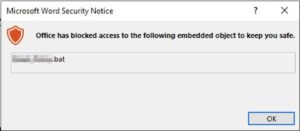

La suite bureautique devrait pourtant empêcher tout bonnement cette exécution, comme elle le fait déjà avec les dizaines de types de fichiers considérés comme risqués (.app, .asp, .cmd, .js, .jar, .msi…). Ainsi, quand l’un de ces fichiers blacklistés est intégré dans un document Office, il est bloqué directement.

Matt Nelson a même trouvé un moyen de lancer sa calculatrice après avoir activé la fonction Attack Surface Reduction (ASR), une mesure de protection sophistiquée qui n’existe que dans la version Entreprise de Windows 10. Au final, le chercheur en sécurité pense que le format SettingContent-ms présente un risque considérable pour les utilisateurs. Il permet aux pirates de créer des campagnes de phishing dans lesquels les victimes sont amenées à exécuter du code malveillant sur leur système.

Malheureusement, Microsoft n’est pas cet avis. Contacté par le hacker, l’éditeur estime que le risque de sécurité est faible. Et d’ailleurs, il ne compte pas apporter de solution. Toutefois, il ne serait pas étonnant que l’entreprise mette à jour en douce sa liste de formats blacklistés dans Office.

Source : BleepingComputer