En exploitant une faille dans la résolution récursive des noms de domaine, il était possible de créer des attaques par déni de service distribué avec un énorme facteur d’amplification, pouvant aller jusqu’à 1620.

Trois chercheurs israéliens viennent de révéler une faille majeure dans les serveurs DNS, qui aurait pu être utilisée pour créer des attaques par déni de service distribué (DDoS) dévastatrices sur des serveurs DNS d’une zone ou des services de résolution DNS, avec un facteur d’amplification pouvant aller jusqu’à 1620. Ce qui est énorme et qui pourrait mettre à plat des pans entiers de la Toile, comme cela s’est passé avec Mirai. Baptisée NXNS, cette faille affectait Bind, le logiciel le plus utilisé pour créer des serveurs DNS, ainsi que les implémentations de toute une série de services DNS publics : Google, Cloudflare, Amazon, Microsoft, Oracle, Verisign, IBM, PowerDNS, etc. Tous ont depuis apporté un correctif qui permet de parer cette attaque.

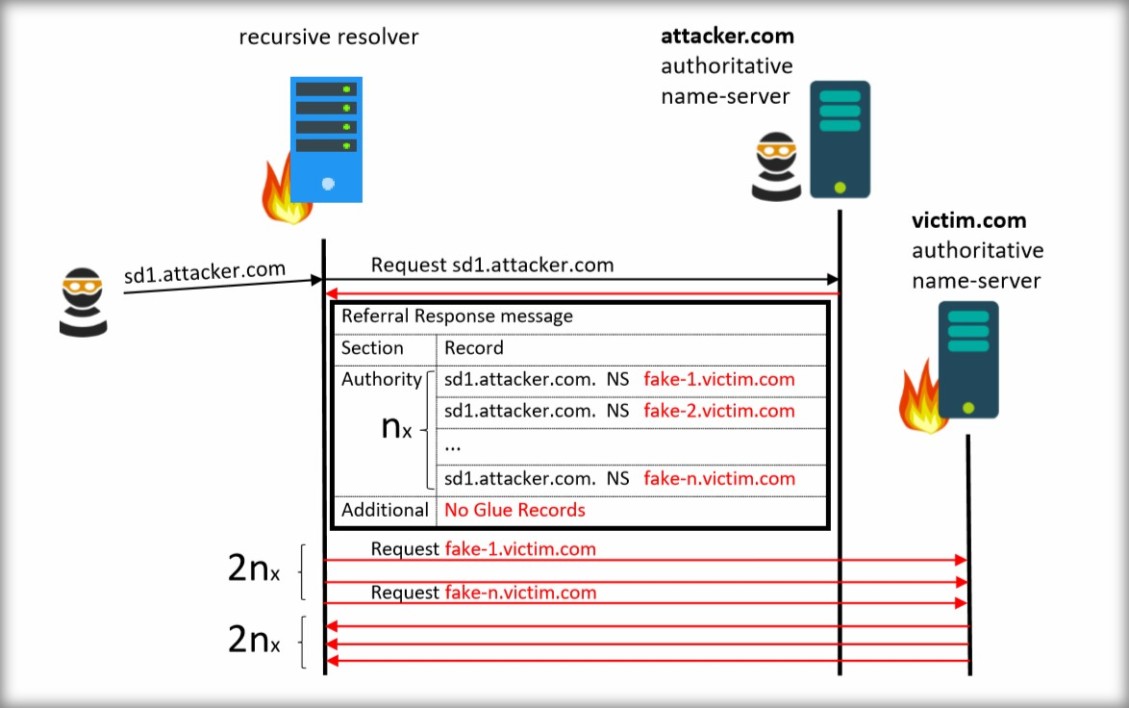

Techniquement, l’attaque NXNS nécessite que le pirate dispose d’un ou plusieurs clients DNS, ainsi que d’un nom de domaine (attacker.com). Dans l’enregistrement de ce dernier, le pirate peut indiquer une série de faux serveurs DNS, qui vont générer autant de tentatives de résolutions. Et par conséquent créer une charge de calcul sur le serveur de résolution. Le pirate peut également faire pointer les faux serveurs DNS vers une zone particulière (victim.com) et, par conséquent, induire une charge de calcul sur le serveur DNS de cette zone.

Le correctif proposé par les chercheurs, et que les principaux acteurs ont implémenté, limite le nombre de requêtes récursives vers les serveurs DNS indiqués dans les enregistrements de noms de domaine.

source : 01net