Cisco a exhorté les utilisateurs de son dispositif pare-feu Adaptive Security Appliance (ASA) à mettre à jour leur logiciel dès que possible afin d’empêcher les attaquants non authentifiés d’exécuter du code arbitraire à distance. Cisco ASA Software est le système d’exploitation de base de la gamme Cisco ASA, une gamme de périphériques de réseau centrés sur la sécurité qui associent des fonctions de pare-feu, d’antivirus, de prévention d’intrusion et de réseau privé virtuel (VPN).

Dans un billet, l’entreprise a expliqué qu’une vulnérabilité de la fonctionnalité VPN SSL (Secure Sockets Layer) du logiciel ASA (Cisco Adaptive Security Appliance) peut permettre à un attaquant distant non authentifié de provoquer un rechargement du système affecté ou d’exécuter du code à distance.

La vulnérabilité est due à une tentative de double libération d’une région de mémoire lorsque la fonctionnalité webvpn est activée sur le périphérique Cisco ASA. Un attaquant pourrait exploiter cette vulnérabilité en envoyant plusieurs paquets XML spécialement conçus à une interface configurée par webvpn sur le système affecté. Un exploit pourrait permettre à l’attaquant d’exécuter du code arbitraire et d’obtenir un contrôle total du système, ou provoquer un rechargement du périphérique affecté.

La vulnérabilité, répertoriée à l’aide de l’identificateur CVE-2018-0101, affecte les périphériques Cisco ASA suivants, mais uniquement si la fonction « webvpn » est activée dans les paramètres du système d’exploitation :

- appareils de sécurité industrielle série 3000 (ISA) ;

- appareils de sécurité adaptatifs série ASA 5500 ;

- pare-feu de nouvelle génération ASA 5500-X ;

- module de services ASA pour les commutateurs de la gamme Cisco Catalyst 6500 et les routeurs de la gamme Cisco 7600 ;

- pare-feu cloud ASA 1000V ;

- appliance virtuelle de sécurité adaptative (ASAv) ;

- appliance de sécurité Firepower 2100 Series ;

- appareil de sécurité Firepower 4110 ;

- module de sécurité Firepower 9300 ASA ;

- logiciel de défense contre les menaces Firepower (FTD).

Pour déterminer si webvpn est activé, les administrateurs peuvent utiliser la commande show running-config webvpn au niveau de l’interface de ligne de commande et vérifier ce que la commande renvoie à la sortie.

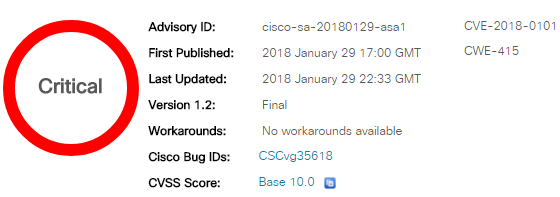

CVE-2018-0101 a reçu un score de sévérité CVSS de 10 sur 10, ce qui signifie qu’il est facile à exploiter (complexité réduite du code d’attaque), peut être exploité à distance et ne nécessite aucune authentification sur le périphérique.

Cisco a déclaré qu’il était conscient que les détails sur la vulnérabilité avaient été rendus publics récemment, mais qu’il n’avait détecté aucune attaque exploitant la faille.

La société a également déclaré qu’aucune solution de contournement ne permet de corriger cette vulnérabilité. Aussi, les clients sont donc invités à installer la mise à jour : « Cisco a publié des mises à jour logicielles gratuites qui corrigent la vulnérabilité décrite dans cet avis. Les clients peuvent uniquement installer et s’attendre à une assistance pour les versions logicielles et les fonctionnalités pour lesquelles ils ont acheté une licence. »

Les vulnérabilités avec un score de gravité de 10 sur 10 ne sont pas légion. Cependant, lorsqu’elles font surface, les attaquants se précipitent pour les exploiter.

Rappelons par exemple qu’en fin d’année 2017, Oracle a déployé des correctifs d’urgence pour une faille notée 10 sur 10 sur l’échelle CVSSv3. La faille touchait Oracle Identity Management, qui permet aux clients de se mettre efficacement en conformité avec les exigences réglementaires ainsi que de sécuriser leurs applications essentielles et leurs données sensibles tout en réduisant leurs coûts de fonctionnement. Grâce à cette suite de solutions de gestion d’identité de haut niveau, les entreprises peuvent gérer l’intégralité du cycle de vie des identités utilisateur de toutes les ressources de l’entreprise de part et d’autre du pare-feu. Nous pouvons donc aisément imaginer l’intérêt que peut susciter une telle faille chez les cybercriminels.