L’entreprise Cisco spécialisée dans la conception d’équipements réseaux a récemment découvert suite à un audit interne, une vulnérabilité dans son centre d’architecture de réseau numérique (ou Digital Network Architecture (DNA) Center en anglais). Cisco DNA Center est un appareil physique dédié acheté auprès de Cisco avec l’image ISO DNA Center préinstallée. Cette faille selon Cisco pourrait permettre à un attaquant distant non authentifié de se connecter avec des privilèges administrateurs au système affecté et d’accéder aux ressources critiques des « clients Cisco ». Quelle est la source de la vulnérabilité ?

La vulnérabilité selon l’entreprise serait due à la non-documentation d’informations d’authentification des utilisateurs à cause de la défaillance du logiciel conçu pour exécuter cette tâche. La vulnérabilité affecte toutes les versions de Cisco DNA Center Software antérieures à la version 1.1.3. L’entreprise a publié des correctifs pour colmater cette vulnérabilité. Mais, elle recommande aux utilisateurs de vérifier la version du DNA Center qu’ils utilisent avant d’appliquer les correctifs.

Pour déterminer quelle version du logiciel Cisco DNA Center est en cours d’exécution sur un système, les administrateurs peuvent effectuer les opérations suivantes :

- utilisez un navigateur qui autorise les requêtes HTTPS, connectez-vous à l’interface graphique de Cisco DNA Center via HTTPS ;

- sur la page d’accueil de DNA Center, cliquez sur l’icône des paramètres (engrenage), puis sur About DNA Center dans le menu déroulant.

Le champ Version du système indique quelle version est en cours d’exécution.

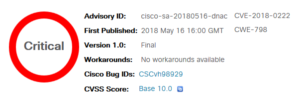

La vulnérabilité a un niveau d’alerte de 10 sur 10 sur l’échelle CVSS v3 et est suivie en tant que CVE-2018-0222.

Pour les correctifs qui ont été déployés, les clients peuvent les installer et pourront bénéficier d’une assistance pour les versions logicielles et les fonctionnalités pour lesquelles ils ont acheté une licence. De plus, les clients peuvent uniquement télécharger des logiciels pour lesquels ils ont une licence valide. C’est-à-dire qu’ils ont acheté les logiciels directement auprès de Cisco ou par l’intermédiaire d’un revendeur ou partenaire agréé Cisco. Dans la plupart des cas, il s’agira d’une mise à niveau de maintenance vers un logiciel précédemment acheté.

Dans tous les cas, les clients doivent s’assurer que les périphériques à mettre à niveau contiennent suffisamment de mémoire et confirmer que les configurations matérielles et logicielles actuelles continueront d’être correctement prises en charge par la nouvelle version. Si l’information n’est pas claire, il est conseillé aux clients de contacter le Centre d’assistance technique Cisco (TAC) ou leurs fournisseurs de maintenance sous contrat.

Il est conseillé aux clients de consulter régulièrement les avis concernant les produits Cisco, disponibles sur la page « avis et alertes de sécurité de Cisco », afin de déterminer l’exposition et une solution de mise à niveau complète.

Cisco rappelle que l’équipe d’intervention en cas d’incident de sécurité des produits Cisco (PSIRT) n’a connaissance d’aucune annonce publique ni d’aucune utilisation malveillante de la vulnérabilité décrite.

Source : Cisco