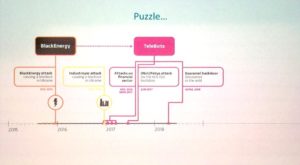

Une nouvelle famille de malwares infecte des équipements en Ukraine et en Pologne. Elle est techniquement liée à BlackEnergy, Industroyer et NotPetya qui ont déjà provoqué par la passé des blackouts électriques et du sabotage informatique.

Fin 2015, les hackers du groupe BlackEnergy étaient les premiers à saboter une infrastructure publique, en plongeant plus d’un million d’Ukrainiens dans le noir. Fin 2016, ils récidivent en utilisant le malware Industroyer, qui partage du code avec les outils de BlackEnergy. Ces hackers, que bon nombre d’experts associent aux services russes, continuent de tisser leur toile avec de nouveaux outils encore plus perfectionnés.

Les chercheurs en sécurité d’Eset viennent ainsi de révéler l’existence de GreyEnergy, un ensemble de malwares et de techniques utilisés pour espionner des équipements industriels, en particulier ceux du secteur énergétique. « Durant les trois dernières années, nous avons observé les hackers de GreyEnergy attaquer des entreprises de l’energie et d’autres cibles hautement sensibles en Ukraine et en Pologne », explique Anton Cherepanov, chercheur en sécurité chez Eset.

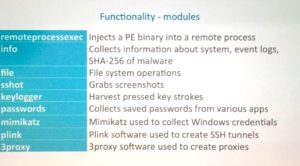

GreyEnergy est, pour l’instant, une campagne d’espionnage. Les malwares utilisés permettent aux hackers d’extraire des fichiers, d’effectuer des captures d’écran, d’intercepter les frappes de clavier, de voler des mots de passe, etc. Les systèmes ciblés sont les stations de contrôle qui permettent de piloter les logiciels et les serveurs SCADA utilisés par les infrastructures industrielles.

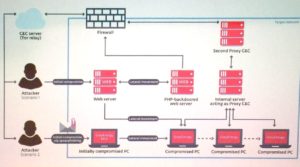

Pour infecter ces terminaux, les hackers envoient des e-mails vérolés ciblés (spearphishing) ou piratent des serveurs. Les vecteurs d’attaque leur permettent de mettre un pied dans le réseau ciblé. Les attaquants procèdent ensuite à des mouvements latéraux pour trouver les terminaux qui les intéressent. Ils déploient ensuite un réseau de serveurs proxies pour exfiltrer les données de proche en proche.

D’après les chercheurs, GreyEnergy a beaucoup de similarités avec BlackEnergy. Les deux groupes de malwares ont la même structure modulaire et s’appuient sur une backdoor allégée pour infecter les terminaux ciblés et déployer les différents modules (payload). Les deux groupes utilisent par ailleurs tous les deux des relais Tor comme serveurs de commande et contrôle (C&C).

La grande différence, c’est que GreyEnergy est beaucoup plus discret. Les hackers font attention à ne télécharger que les modules strictement nécessaires. Certains de ces modules sont chiffrés en AES 256 bit, d’autres encore ne se chargent qu’en mémoire vive. Ce qui leur permet de ne laisser aucune trace sur le disque de l’ordinateur ciblé (« fileless »). Le fait d’utiliser des serveurs proxies permet également de limiter les traces suspectes, car les stations de contrôle piratées communiquent de prime abord avec des équipements internes. Ce qui peut sembler normal.

Usurpation d’identité

Les hackers de GreyEnergy camouflent par ailleurs certains malwares avec des signatures électroniques provenant du fournisseur taïwanais Advantech, très présent dans le domaine industriel. « C’est une méthode similaire à celle utilisée dans la célèbre attaque Stuxnet », souligne Robert Lipovsky, un autre chercheur d’Eset qui a participé à cette découverte.

Autre détail intéressant : à partir du moment où GreyEnergy apparaît sur le radar d’Eset, c’est silence radio du côté de BlackEnergy. Ce qui fait dire aux chercheurs que GreyEnergy est, d’une certaine manière, le successeur de BlackEnergy, avec à la clé de nouveaux outils plus perfectionnés.

Le groupe GreyEnergy est également lié au groupe Telebots, qui a été responsable de la diffusion du ver NotPeya, un pseudo-ransomware dont le but était de saboter des entreprises opérant en Ukraine. En effet, un échantillon de malware de GreyEnergy trouvé en décembre 2016 contenait du code qui était ensuite utilisé pour créer NotPetya.

GreyEnergy rejoint donc une famille de malware qui s’est illustré par des attaques particulièrement néfastes et dangeureuses. A l’heure actuelle, on ne sait pas pourquoi tous ces équipements industriels sont espionnés. Mais vu les actions passées, ce n’est pas rassurant.