Les chercheurs d’ESET ont découvert un exploit zero-day Telegram pour Android qui permet d’envoyer des fichiers malveillants déguisés en vidéos

Les chercheurs d’ESET ont découvert un exploit zero-day qui cible Telegram pour Android, qui est apparu en vente pour un prix non spécifié dans un message de forum clandestin du 6 juin 2024. En utilisant l’exploit pour exploiter une vulnérabilité que nous avons nommée EvilVideo, les attaquants pourraient partager des charges utiles Android malveillantes via les canaux, les groupes et le chat Telegram, et les faire apparaître sous forme de fichiers multimédias.

Nous avons pu localiser un exemple de l’exploit, ce qui nous a permis de l’analyser plus en détail et de le signaler à Telegram le 26 juin 2024. Le 11 juillet , ils ont publié une mise à jour qui corrige la vulnérabilité dans les versions 10.14.5 et supérieures de Telegram.

La figure 1 est une démonstration vidéo et une explication de la vulnérabilité EvilVideo.

Découverte

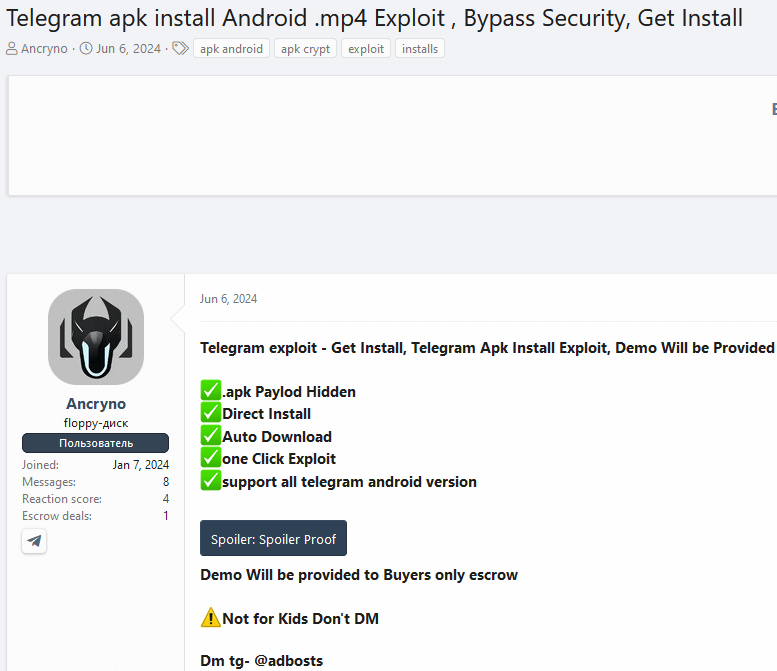

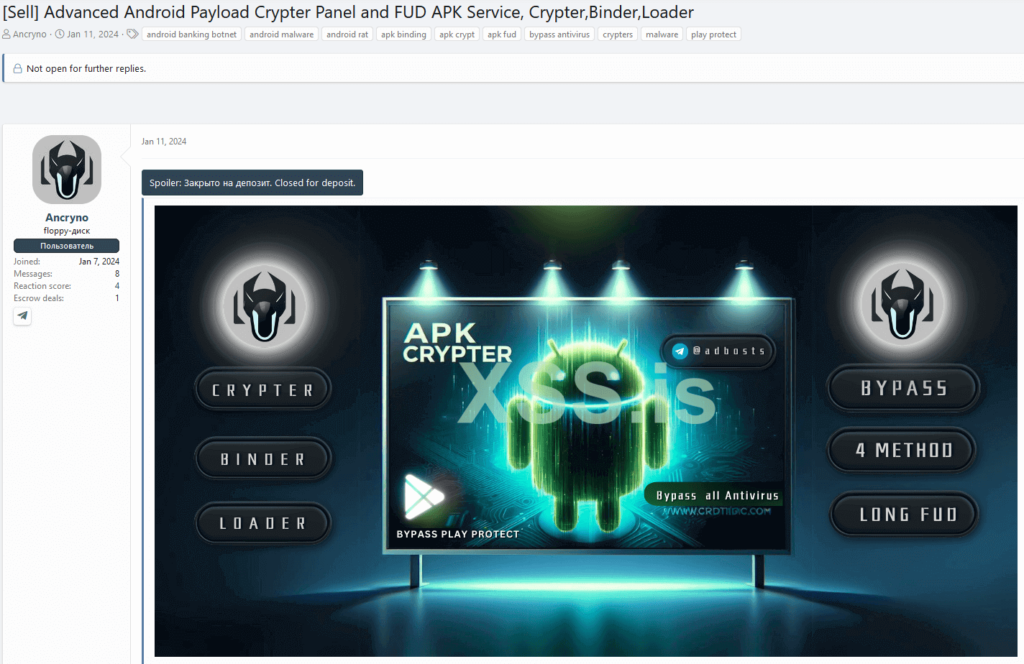

Nous avons trouvé l’exploit annoncé à la vente sur un forum underground : voir Figure 2.

Dans la publication, le vendeur montre des captures d’écran et une vidéo de test de l’exploit sur un canal Telegram public. Nous avons pu identifier le canal en question, l’exploit étant toujours disponible. Cela nous a permis de mettre la main sur la charge utile et de la tester nous-mêmes.

Analyse

Notre analyse de l’exploit a révélé qu’il fonctionne sur les versions 10.14.4 et antérieures de Telegram. Nous pensons que la charge utile spécifique est très probablement conçue à l’aide de l’API Telegram, car elle permet aux développeurs de télécharger des fichiers multimédias spécialement conçus sur des chats ou des canaux Telegram par programmation.

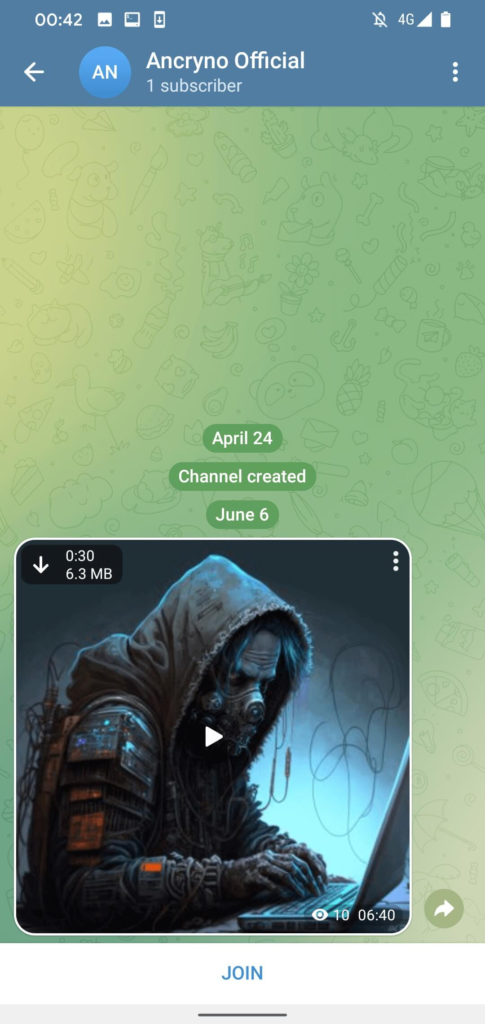

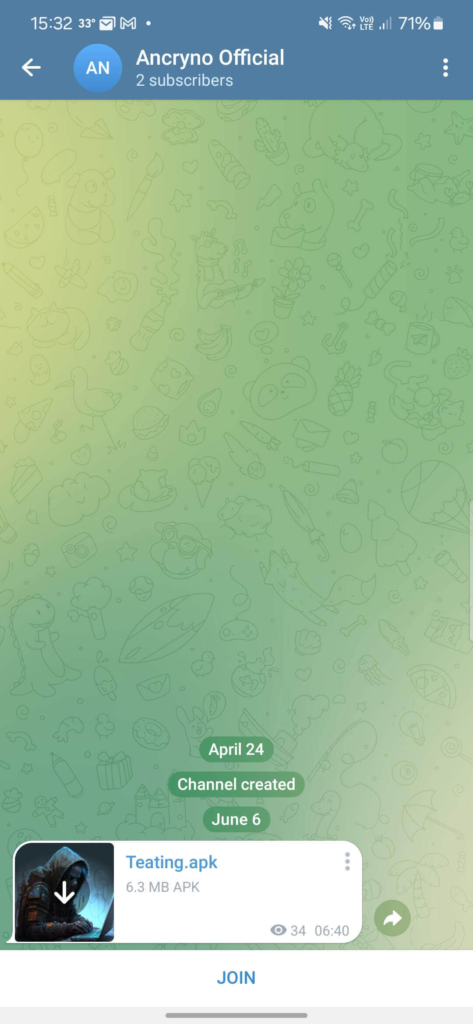

L’exploit semble s’appuyer sur la capacité de l’acteur malveillant à créer une charge utile qui affiche une application Android sous forme d’aperçu multimédia et non sous forme de pièce jointe binaire. Une fois partagée dans le chat, la charge utile malveillante apparaît sous la forme d’une vidéo de 30 secondes (Figure 3).

Par défaut, les fichiers multimédias reçus via Telegram sont configurés pour être téléchargés automatiquement. Cela signifie que les utilisateurs ayant activé l’option téléchargeront automatiquement la charge malveillante une fois qu’ils auront ouvert la conversation dans laquelle elle a été partagée. L’option peut être désactivée manuellement. Dans ce cas, la charge utile peut toujours être téléchargée en appuyant sur le bouton de téléchargement dans le coin supérieur gauche de la vidéo partagée, comme le montre la figure 3.

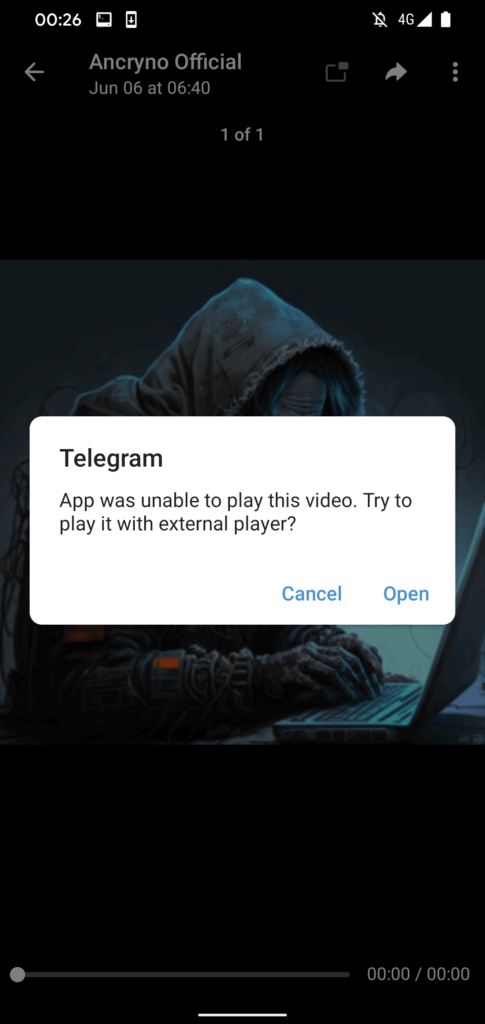

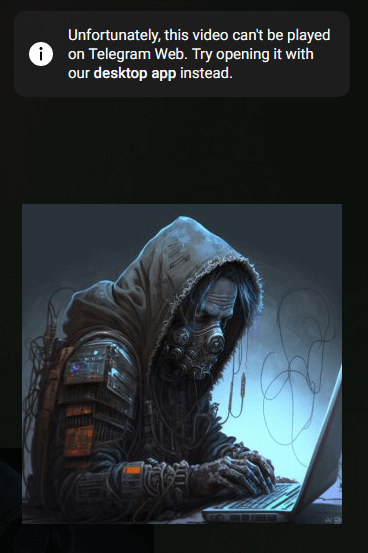

Si l’utilisateur tente de lire la « vidéo », Telegram affiche un message indiquant qu’il ne peut pas la lire et suggère d’utiliser un lecteur externe (voir Figure 4). Il s’agit d’un avertissement Telegram original que nous avons trouvé dans le code source de l’application légitime Telegram pour Android ; il n’a pas été conçu et diffusé par la charge utile malveillante.

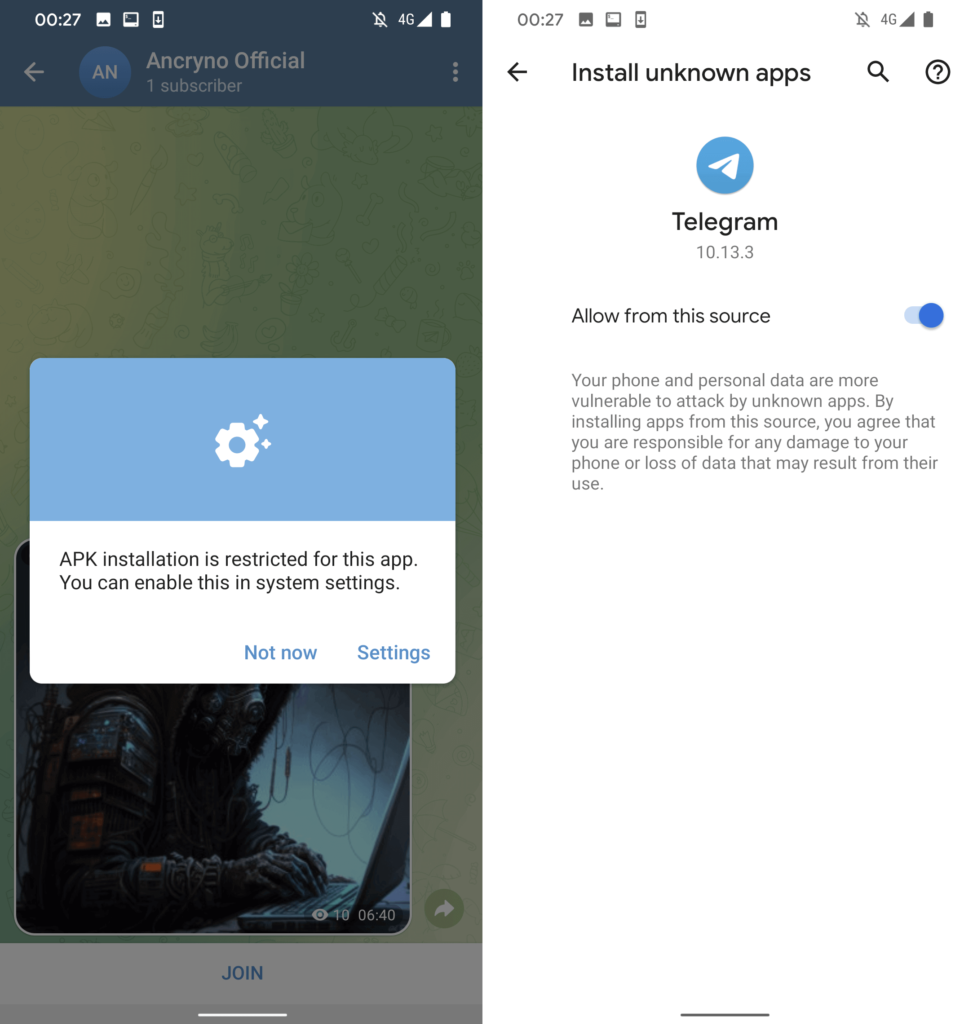

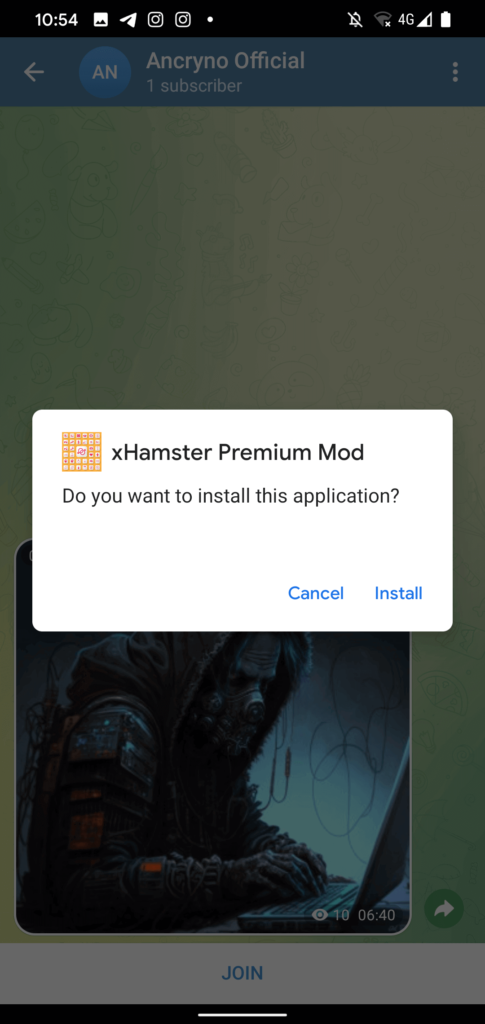

Cependant, si l’utilisateur appuie sur le bouton Ouvrir dans le message affiché, il lui sera demandé d’installer une application malveillante déguisée en lecteur externe susmentionné. Comme le montre la figure 5, avant l’installation, Telegram demandera à l’utilisateur d’autoriser l’installation d’applications inconnues.

À ce stade, l’application malveillante en question a déjà été téléchargée sous la forme d’un fichier vidéo apparent, mais avec l’ extension .apk . Il est intéressant de noter que c’est la nature de la vulnérabilité qui fait que le fichier partagé ressemble à une vidéo. L’application malveillante en elle-même n’a pas été modifiée pour se faire passer pour un fichier multimédia, ce qui suggère que le processus de téléchargement a très probablement été exploité. La demande d’installation de l’application malveillante est illustrée à la figure 6.

Malheureusement, nous n’avons pas pu reproduire l’exploit, mais seulement inspecter et vérifier l’échantillon partagé par le vendeur.

Telegram Web et Desktop

Même si la charge utile a été conçue uniquement pour cibler Telegram pour Android, nous avons quand même essayé de tester son comportement sur d’autres clients Telegram. Nous avons testé à la fois le client Web Telegram et le client de bureau Telegram pour Windows – comme prévu, l’exploit n’a fonctionné sur aucun des deux.

Dans le cas de Telegram Web, après avoir essayé de lire la « vidéo », le client a affiché un message d’erreur indiquant d’essayer d’ouvrir la vidéo avec l’application de bureau à la place (voir Figure 7). Le téléchargement manuel du fichier joint a révélé que son nom et son extension étaient Teating.mp4 . Bien que le fichier lui-même soit en fait un binaire exécutable Android (APK), Telegram le traitant comme un fichier MP4 a empêché l’exploit de fonctionner : pour qu’il réussisse, la pièce jointe aurait dû avoir l’ extension .apk .

Un phénomène très similaire s’est produit avec le client Telegram Desktop pour Windows : le fichier téléchargé s’appelait Teating.apk.mp4 , il s’agissait donc à nouveau d’un fichier binaire APK avec une extension .mp4 . Cela suggère que même si un attaquant créait un exécutable Windows à utiliser à la place de l’APK Android, il serait toujours traité comme un fichier multimédia et l’exploit ne fonctionnerait pas.

Acteur de menace

Bien que nous ne sachions pas grand-chose sur l’acteur de la menace, nous avons réussi à trouver un autre service douteux qu’il fournit en nous basant sur le pseudo Telegram que le vendeur a partagé dans son message sur le forum. En plus de l’exploit, ils utilisent le même forum clandestin pour faire la publicité d’un cryptor-as-a-service Android qu’ils prétendent être totalement indétectable (FUD) depuis le 11 janvier 2024. Le message du forum est visible sur la figure 8.

Rapport de vulnérabilité

Après avoir découvert la vulnérabilité EvilVideo le 26 juin 2024, nous avons suivi notre politique de divulgation coordonnée et l’avons signalée à Telegram, mais nous n’avons reçu aucune réponse à l’époque. Nous avons de nouveau signalé la vulnérabilité le 4 juillet et, cette fois-ci, Telegram nous a contactés le jour même pour confirmer que son équipe enquêtait sur EvilVideo. Ils ont résolu le problème, livré la version 10.14.5 le 11 juillet et nous ont informés par e-mail.

La vulnérabilité affectait toutes les versions de Telegram pour Android jusqu’à la version 10.14.4, mais a été corrigée à partir de la version 10.14.5. Comme nous l’avons vérifié, l’aperçu multimédia du chat affiche désormais correctement que le fichier partagé est une application (Figure 9) et non une vidéo.

Conclusion

Nous avons découvert une faille zero-day Telegram pour Android en vente sur un forum clandestin. La vulnérabilité qu’elle exploite permet d’envoyer des charges utiles malveillantes qui ressemblent à des fichiers multimédias via le chat Telegram. Si un utilisateur essaie de lire la vidéo apparente, il recevra une demande d’installation d’une application externe, qui installe en fait la charge utile malveillante. Heureusement, la vulnérabilité a été corrigée le 11 juillet 2024 , après que nous l’ayons signalée à Telegram.

source:welivesecurity