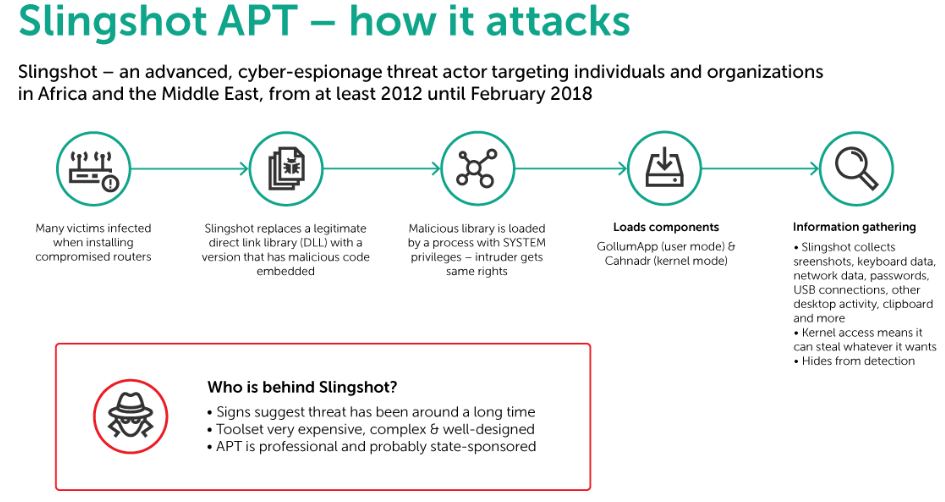

À l’occasion du Security Analyst Summit qui s’est tenu à Cancún au Mexique du 7 au 11 mars dernier, les chercheurs de Kaspersky ont donné plus de détails sur Slingshot, un logiciel malveillant furtif qui est resté caché pendant au moins six ans (depuis au moins 2012).

Slingshot, qui tire son nom du texte trouvé dans certains des échantillons récupérés, est l’une des plateformes d’attaque les plus avancées jamais découvertes, ce qui signifie qu’elle a probablement été développée pour un pays disposant de ressources suffisantes, ont rapporté les chercheurs. La sophistication du malware rivalise avec celle de Regin (la porte dérobée avancée qui a infecté Belgacom belge et d’autres cibles de haut niveau depuis des années) et Project Sauron, un autre malware soupçonné d’être développé par un État-nation qui est également resté caché durant des années.

Slingshot est utilisé comme chargeur initial. Il remplace une DLL système existante par une DLL malveillante qui aura exactement la même taille. Kaspersky indique avoir remarqué que les attaquants remplacent scesrv.dll plus souvent que les autres DLL. Cependant, dans certains cas, il est arrivé que les attaquants remplacent également spoolsv.exe.

En plus de cela, il interagit avec plusieurs autres modules parmi lesquels un chargeur ring-0, un renifleur réseau en mode noyau, un système de fichiers virtuel entre autres.

Alors que, pour la plupart des victimes, le vecteur d’infection de Slingshot reste inconnu, les chercheurs de Kaspersky ont pu trouver plusieurs cas où les attaquants ont eu accès aux routeurs Mikrotik et se sont servis d’un utilitaire de configuration MikroTik appelé Winbox via lequel ont été téléchargés des fichiers de bibliothèque de liens dynamiques. L’un des fichiers, ipv4.dll, est un agent de téléchargement malveillant créé par les développeurs de Slingshot. Winbox transfère ipv4.dll à l’ordinateur de la cible, le charge dans la mémoire et l’exécute.

Les chercheurs précisent que :

« Cette DLL se connecte ensuite à une adresse IP et un port codés en dur (dans tous les cas, nous avons vu que c’était l’adresse IP du routeur), télécharge les autres composants malveillants et les exécute.

« Pour exécuter son code en mode noyau dans les versions les plus récentes des systèmes d’exploitation dotés de l’autorité de signature de pilote, Slingshot charge les pilotes vulnérables signés et exécute son propre code via leurs vulnérabilités.

« Après l’infection, Slingshot chargerait un certain nombre de modules sur le périphérique victime, y compris deux modules puissants : Cahnadr, le module en mode noyau, et GollumApp, un module en mode utilisateur. Les deux modules sont connectés et capables de se soutenir mutuellement dans la collecte d’informations, la persistance et l’exfiltration de données.

« Le module le plus sophistiqué est GollumApp. Il contient près de 1500 fonctions de code utilisateur et fournit la plupart des routines décrites ci-dessus pour la persistance, le contrôle du système de fichiers et les communications C&C.

« Canhadr, également connu sous NDriver, contient des routines de bas niveau pour les opérations de réseau, d’E/S, etc. Son programme en mode noyau est capable d’exécuter du code malveillant sans écraser tout le système de fichiers ou provoquer Blue Screen – une réalisation remarquable. Écrit en langage C pur, Canhadr/Ndriver fournit un accès complet au disque dur et à la mémoire de fonctionnement malgré les restrictions de sécurité des périphériques, et [il] effectue le contrôle d’intégrité des divers composants système pour éviter le débogage et la détection de sécurité. »

Les chercheurs ont déclaré que Slingshot pourrait avoir utilisé d’autres méthodes, y compris des vulnérabilités zero-day, pour se propager.

Les possibilités d’exploitation sont multiples : captures d’écran, keylogger, collecte de données de réseau, de mots de passe, du presse-papier, pour ne citer que celles-là.

Slingshot se distingue également par sa capacité à passer sous le radar grâce à une multitude d’astuces mises en œuvre. Par exemple, il dispose de son propre espace de fichiers chiffrés stockés sur le disque dur de l’ordinateur infecté. Slingshot se fend même d’une stratégie dite « antidébogage » spécifique qui adopte les contre-mesures suivant les différentes solutions de sécurité.

D’autres techniques furtives incluent le chiffrement de toutes les chaînes de texte dans ses différents modules, l’appel direct aux services système pour contourner les hooks utilisés par les produits de sécurité, et sa capacité à éteindre certains de ses modules lorsqu’il détecte la présence de logiciels antivirus.

Si MikroTik affirme être en train de patcher ses routeurs, l’éditeur estime que d’autres fabricants pourraient être touchés.

Source : Kaspersky

— Que pensez-vous de ce spyware ?

— Une telle découverte vous fait-elle penser qu’il peut y avoir de nombreux spywares, non démasqués de nos jours, qui opèrent depuis des années ?