Les chercheurs en sécurité de Google Project Zero ont détecté une campagne de cybersurveillance très sophistiquée, qui s’appuyait sur des sites web piégés et des failles 0-day.

C’est du lourd. Google vient de révéler les détails d’une campagne d’espionnage particulièrement sophistiquée, qui a permis de pirater en douce les iPhone de dizaines de milliers de personnes. Le piratage avait lieu au travers d’un « petit nombre de sites web hackés » qui ont ciblé les utilisateurs de manière indifférenciée pendant « au moins deux ans ». « Nous estimons que ces sites recevaient des milliers de visiteurs chaque semaine », précise Ian Beer, membre de Google Project Zero et un des meilleurs hackers d’iPhone, dans une série de notes de blog qui détaille les aspects techniques de ces attaques.

L’auteur de ces attaques n’est pas un petit joueur. Grâce à une erreur opérationnelle de l’attaquant, Google a pu récupérer en début d’année sur ces sites web cinq chaînes d’exploitation différentes, couvrant les systèmes iOS 10 à iOS 12. Elles s’appuyaient sur un total de quatorze failles de sécurité, dont deux étaient des 0-day au moment de leur découverte (CVE-2019-7287, CVE-2019-7286). Compte tenu du risque, Google n’a accordé qu’un délai d’une semaine à Apple pour les corriger. Le correctif en question a été diffusé le 7 février 2019, sous le numéro de version iOS 12.1.4.

Vol de données sensibles et géolocalisation

L’existence d’un tel arsenal, dont la valeur dépasserait plusieurs millions de dollars sur le marché des cyberarmes, montre qu’il s’agit là d’un groupe de pirates qui s’est investi de manière « soutenue » dans le piratage d’utilisateurs d’iPhone dans « certaines communautés », souligne Google. Et il ne s’agit là probablement que d’une partie de l’iceberg. « Il y a certainement d’autres [campagnes de ce type] que nous n’avons pas encore détectées »,explique Ian Beer.

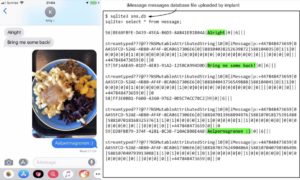

Les différentes chaînes d’exploitation permettaient aux pirates d’échapper au bac à sable de Safari et d’exécuter du code arbitraire avec les privilèges root, ce qui leur permettait au final de faire tourner en tâche de fond un logiciel d’espionnage assez complet. Celui-ci permettait, entre autres, de voler les bases de données des principales messageries (WhatsApp, Telegram, iMessage, Hangouts, Gmail), de siphonner les données sensibles comme le carnet d’adresses, les photos ou les identifiants de Keychain. Les données de localisation GPS étaient, par ailleurs, transférées toutes les minutes, si le terminal était connecté sur Internet. En revanche, le mouchard n’était pas persistant et disparaissait en cas de redémarrage de l’appareil.

Qui se cache derrière cette campagne ? Difficile à dire à ce stade. Google ne donne pas de précisions sur l’identité des sites web hackés ou le profil des victimes. Dans sa note de blog, Ian Beer fait néanmoins allusion à la cybersurveillance de dissidents potentiels, ce qui laisse penser qu’il s’agit là d’une opération d’un gouvernement autoritaire. Pour sa part, le chercheur en sécurité Lukaz Olejnik fait le pari qu’il s’agit là d’une opération de surveillance ciblant les minorités ethniques de la Chine. Mais ce n’est qu’une hypothèse.

Source: Google Project Zero