AMD a désormais droit à son apocalypse numérique après la publication des failles Meltdown et Spectre qui, semblent-ils, affectent beaucoup plus les puces Intel. Des chercheurs en sécurité préviennent que certains processeurs AMD exhibent des vulnérabilités critiques, ainsi que des portes dérobées.

L’AMD Secure processor – un environnement d’exécutions sécurisées au sein des puces du fabricant de semi-conducteurs américain – compte un total de 13 failles d’après les chercheurs de la firme de sécurité israélienne CTS Labs. Ces dernières permettent l’installation de logiciels malveillants difficiles à détecter et persistants, préviennent-ils. La déclaration la plus explosive de la firme de sécurité est liée à l’idée selon laquelle les jeux de puces Promontory – utilisés sur les stations de travail Ryzen et Ryzen Pro – sont truffés de portes dérobées. Les chercheurs de la firme de sécurité n’ont pas tu le nom du présumé responsable de la pose de ces dernières et ont désigné ASMedia, une filiale d’ASUSTeK spécialisée dans la fabrication.

Comme avec Meltdown et Spectre, on a affaire à plusieurs vulnérabilités majeures – Master Key, Ryzenfall, Fallout et Chimera – qui se déclinent en plusieurs variantes pour porter le total de failles à celui précédemment mentionné. Prise de contrôle total (exécution de code arbitraire) de l’environnement d’exécutions sécurisées, lecture et écriture dans de zones de mémoire protégées, injection de code malicieux au sein du jeu de puces, pratiquement tout y passe.

Les chercheurs de la firme de sécurité israélienne soulignent que l’exploitation de Master Key requiert qu’un attaquant flashe le BIOS avec une mise à jour constituée de métadonnées qui exploitent l’une des vulnérabilités – Master Key possède trois déclinaisons – et du code malveillant compilé pour le Cortex A5 au centre de l’environnement d’exécutions sécurisées. Le reste des failles nécessite de s’appuyer sur une élévation locale de privilèges. Dans chacun de ces autres cas, les chercheurs de CTS Labs précisent que l’accès à l’environnement d’exécutions sécurisées est possible au travers d’un pilote.

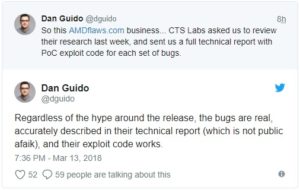

Les experts de la firme de sécurité Trail of bits ont passé les détails de ces vulnérabilités au peigne fin au courant de la semaine dernière. D’après Dan Guido – fondateur de cette dernière – toutes les failles sont exploitables comme rapporté par CTS Labs. « Indépendamment du battage médiatique autour de la divulgation de ces failles, les bogues sont réels, décrits avec précision dans leur rapport (qui n’est pas encore public) et les exploits sont fonctionnels », a-t-il tweeté.

AMD n’a pas apporté confirmation des trouvailles de CTS Labs pour le moment. « Nous venons juste de recevoir le rapport d’une compagnie dénommée CTS Labs qui affirme que certains de nos processeurs ont des failles de sécurité », réagit AMD en date du 13 mars. Après l’avoir contacté le jour précédent, les chercheurs ont laissé 24 heures au fabricant de semi-conducteurs américain pour examiner les failles et communiquer avant de publier leur rapport détaillé. On devrait donc en savoir un peu plus à ce sujet dans les heures qui suivent.

Source

amdflaws.com