L’Université de Californie (University of California, San Francisco ou encore UCSF) a admis avoir payé à des hackers une rançon de 1,14 million de dollars après une phase de négociation pour récupérer des fichiers verrouillés par une infection par ransomware.

L’université a été frappée le 1er juin par des logiciels malveillants qui ont pénétré les systèmes informatiques de l’école de médecine de l’UCSF, cette dernière travaillant entre autres sur un remède pour le Covid-19. Les administrateurs ont rapidement tenté d’isoler l’infection et de circonscrire un certain nombre de systèmes pour empêcher le ransomware de se rendre sur le réseau UCSF principal et de causer d’autres dommages.

Alors que l’Université affirmait que la cyberattaque n’a pas affecté « nos opérations de prestation de soins aux patients, le réseau global du campus ou le travail COVID-19 », les serveurs UCSF utilisés par l’école de médecine ont été chiffrés.

Les ransomwares peuvent être particulièrement destructeurs car une fois qu’un système est compromis, le contenu est chiffré et rendu inaccessible. Les victimes sont alors confrontées à un choix : perdre potentiellement leurs fichiers (pour celles qui ne disposent pas de sauvegardes), ou payer une demande de rançon. Les cyberattaquants incluent souvent un délai pour la prise de décision, mettant explicitement plus de pression aux victimes qui envisagent de payer.

Comme le montre ce cas, les demandes de rançon peuvent atteindre des millions de dollars.

Il n’est pas recommandé aux victimes de se plier aux demandes de rançon, car cela favorise les entreprises criminelles. Les experts en cybersécurité affirment que ce type de négociations se déroule désormais dans le monde entier (parfois pour des sommes encore plus importantes) contre l’avis des forces de l’ordre, notamment le FBI, Europol et le National Cyber Security Center du Royaume-Uni.

Cependant, l’UCSF a déclaré avoir pris la « décision difficile de payer une partie de la rançon » car certaines des informations stockées sur les serveurs sont « importantes pour certains des travaux académiques que nous poursuivons en tant qu’université au service du bien public ».

Le gang Netwalker serait responsable. Netwalker à lui seul a été lié à au moins deux autres attaques de ransomwares contre des universités entre avril 2020 et mai 2020.

Dans les coulisses des négociations

La BBC a pu suivre la négociation, faite sur le Dark Web, entre Netwalker et l’université. Les acteurs malveillants ont d’abord exigé 3 millions de dollars, mais l’UCSF a proposé une offre de 780 000 dollars, rappelant que la nouvelle pandémie de coronavirus avait été « financièrement dévastatrice » pour l’institution universitaire. Cette offre, cependant, a été rejetée et au fil des échanges, les deux parties ont décidé du montant de 1 140 895 $ qui ont été payés en bitcoins. En échange du paiement, les acteurs malveillants ont fourni un outil de déchiffrement et ont déclaré qu’ils supprimeraient les données volées de les serveurs.

Une information anonyme a permis à BBC News de suivre les négociations de rançon dans un chat en direct sur le dark web.

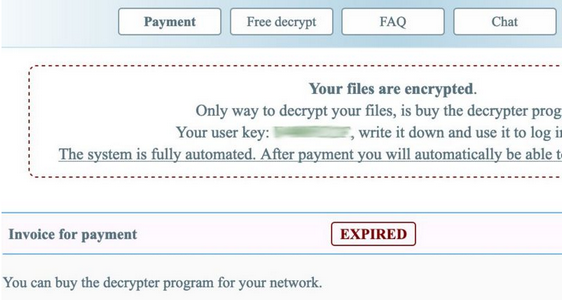

À première vue, la page d’accueil sur le Dark Web ressemble à un site Web standard de service à la clientèle, avec un onglet Foire aux questions (FAQ), une offre d’un échantillon « gratuit » de son logiciel et une option de chat en direct.

Mais il y a aussi un compte à rebours jusqu’à un moment où les hackers doublent le prix de leur rançon ou suppriment les données qu’ils ont chiffrées avec des logiciels malveillants.

Invitée à se connecter (soit par courriel, soit par une note de rançon laissée sur des écrans d’ordinateur piratés, l’UCSF a reçu le message suivant, publié le 5 juin : « Hello UCSF, ne soyez pas timides. Nous pouvons travailler de concert pour résoudre l’incident actuel ».

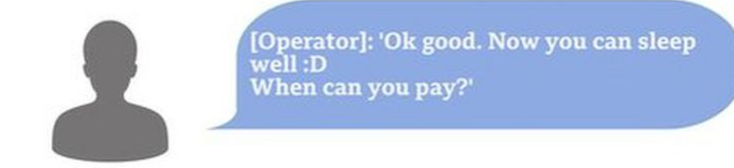

Six heures plus tard, l’université a demandé plus de temps et que les détails du piratage soient supprimés du blog public de Netwalker. Les hackers ce sont exécutés et ont prévenu l’université :

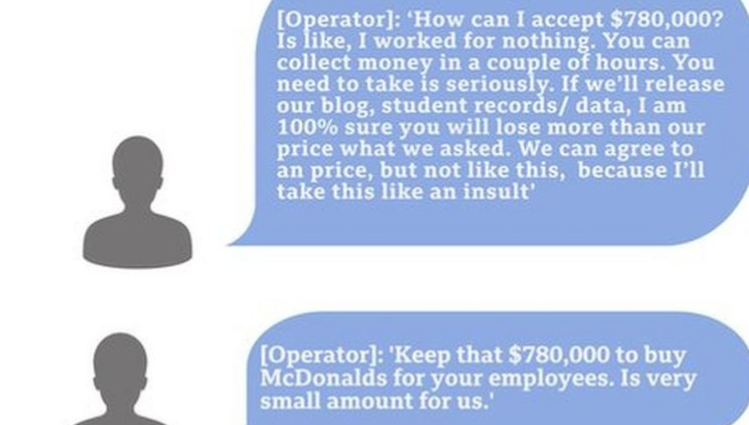

Notant que l’UCSF gagnait des milliards par an, les hackers ont ensuite exigé 3 millions de dollars. Mais le représentant de l’UCSF, qui peut être un négociateur spécialisé externe, a expliqué que la pandémie de coronavirus avait été « financièrement dévastatrice » pour l’université et les a suppliés d’accepter 780 000 dollars.

Ce à quoi l’interlocuteur a répondu :

« Comment pourrais-je accepter 780 000 dollars ? Ce serait comme si j’ai travaillé pour rien. Vous pouvez réunir de l’argent en quelques heures seulement. Vous devez prendre ce problème au sérieux. Si nous publions [ces données] sur notre blogue, les données sur vos étudiants, je suis certains que vous allez perdre plus d’argent que ce que nous vous demandons. Nous pouvons nous entendre sur un prix mais pas de cette façon, parce que je le prends comme une insulte

« Gardez cet argent pour acheter des McDonalds à vos employés, le montant est vraiment trop faible pour nous ».

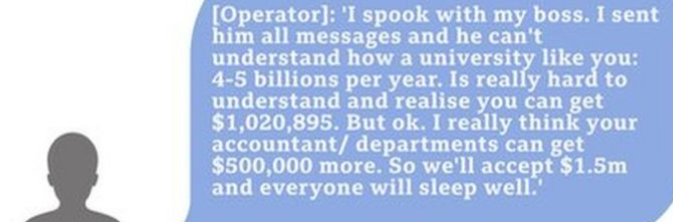

Après une journée de négociations, l’UCSF a déclaré qu’elle avait rassemblé tout l’argent disponible et pouvait payer 1,02 million de dollars – mais les criminels ont refusé de descendre en dessous de 1,5 million de dollars :

« J’ai parlé à mon boss, je lui ai envoyé tous les messages et il ne comprend pas comment une université comme la votre qui fait 4 à 5 milliards de dollars par an [ne parvient pas à payer la rançon]. C’est vraiment difficile à croire que vous ne pouvez réunir que 1 020 895 dollars, mais d’accord. Je pense sincèrement que votre service comptabilité peut réunir 500 000 dollars de plus. Nous accepterons donc 1,5 million et tout le monde pourra aller se coucher.

Quelques heures plus tard, l’université est revenue avec des détails sur la façon dont elle avait obtenu plus d’argent et une offre finale de 1 140 895 $.

Et le lendemain, 116,4 bitcoins ont été transférés vers les portefeuilles électroniques de Netwalker et le logiciel de déchiffrement a été envoyé à UCSF. Par la suite, l’UCSF a assisté le FBI dans ses enquêtes tout en travaillant à restaurer tous les systèmes affectés.

L’Université a déclaré : « Les données chiffrées sont importantes pour certains des travaux universitaires que nous poursuivons en tant qu’université au service du bien public. Nous avons donc pris la décision difficile de payer une partie de la rançon, environ 1,14 million de dollars, aux personnes à l’origine de l’attaque du malware en échange d’un outil pour déverrouiller les données cryptées et le retour des données qu’ils ont obtenues. Ce serait une erreur de supposer que toutes les déclarations et affirmations faites dans le cadre des négociations sont factuellement exactes ».

Ce qu’en pensent les professionnels et les forces de l’ordre ?

Selon les SophosLabs, la boîte à outils Netwalker est complète et comprend le ransomware Netwalker, Zeppelin et Smaug, des outils de reconnaissance basés sur Windows et un logiciel d’identification par force brute.

Les chercheurs affirment que ce groupe a tendance à se concentrer sur les grandes organisations plutôt que sur des cibles individuelles. Dans les attaques passées, Netwalker a ciblé les systèmes via des vulnérabilités bien connues et publiques ou via le bourrage d’informations d’identification sur des machines sur lesquelles les services de bureau à distance sont activés.

Jan Op Gen Oorth, d’Europol, qui gère un projet appelé No More Ransom, a déclaré: « Les victimes ne devraient pas payer la rançon, car cela finance les criminels et les encourage à poursuivre leurs activités illégales. Au lieu de cela, elles devraient le signaler à la police afin que les forces de l’ordre puissent perturber l’entreprise criminelle ».

Brett Callow, analyste des menaces au sein de la société de cybersécurité Emsisoft, a déclaré : « Les organisations dans cette situation n’ont pas de bonne option. Même si elles paient la demande, elles auront simplement la promesse que les données volées seront supprimées des serveurs des hackers. Mais pourquoi une entreprise criminelle impitoyable supprimerait-elle des données qu’elle pourrait éventuellement monétiser ultérieurement ? »

La plupart des attaques de ransomwares commencent par un emaiI piégé et la recherche suggère que les gangs criminels utilisent de plus en plus des outils qui peuvent accéder aux systèmes via un seul téléchargement. Au cours de la première semaine de juin seulement, les analystes en cybersécurité de Proofpoint affirment avoir vu plus d’un million d’e-mails utilisant une variété de leurres de phishing, y compris de faux résultats de test Covid-19, envoyés à des organisations aux États-Unis, en France, en Allemagne et en Grèce. et l’Italie.

Les organisations sont encouragées à sauvegarder régulièrement leurs données hors ligne.

Mais Ryan Kalember de Proofpoint a déclaré : « Les universités peuvent être des environnements difficiles à sécuriser pour les administrateurs informatiques. La population étudiante en constante évolution, combinée à une culture d’ouverture et de partage d’informations, peut entrer en conflit avec les règles et les contrôles souvent nécessaires pour protéger efficacement les utilisateurs et les systèmes contre les attaques ».