Les chercheurs de Citizen Lab affirment avoir trouvé des preuves que des dizaines de journalistes avaient leur iPhone silencieusement compromis avec un type de logiciels espions connus pour être utilisés par les États-nations. Citizen Lab, un groupe de recherche sur la cybersécurité et les abus des droits de l’homme à l’Université de Toronto, a été chargé d’enquêter plus tôt cette année après que l’une des victimes, le journaliste d’investigation d’Al Jazeera Tamer Almisshal, ait soupçonné que son téléphone avait pu être piraté.

36 téléphones personnels appartenant à des journalistes, producteurs, présentateurs et cadres d’Al Jazeera, une agence de presse basée au Qatar, ont été piratés dans le cadre d’une campagne de logiciels espions entre juillet et août 2020, selon un rapport de Citizen Lab publié dimanche. Les attaques auraient utilisé la technologie Pegasus fournie par la société israélienne NSO Group, et seraient le fait de quatre opérateurs. Citizen Lab affirme qu’il est « moyennement confiant » que l’un d’entre eux travaille pour le gouvernement des Émirats arabes unis et un autre pour le gouvernement saoudien.

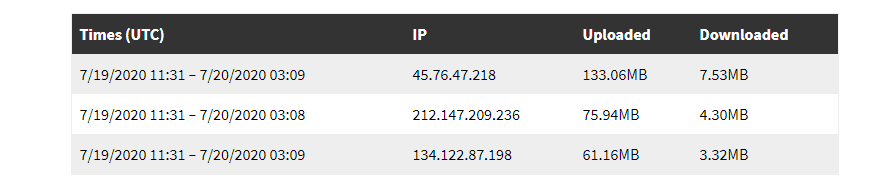

Ces piratages ont été découverts pour la première fois par Citizen Lab lorsque le journaliste Almisshal a autorisé l’organisation à installer un VPN sur son smartphone en janvier parce qu’il craignait que l’appareil ne soit compromis. Selon le rapport technique, en utilisant ce logiciel, Citizen Lab a remarqué que son téléphone s’était rendu sur un serveur d’installation suspecté de contenir un logiciel espion du groupe NSO. Quelques secondes plus tard, son téléphone a téléchargé pour la première fois plus de 200 Mo de données vers trois adresses IP.

Les attaques sont inquiétantes non seulement parce qu’elles semblent montrer que les journalistes sont pris pour cible pour des raisons politiques, mais aussi parce qu’elles s’inscrivent dans une tendance à utiliser des méthodes de plus en plus avancées et plus difficiles à détecter. Outre les employés d’Al Jazeera, Citizen Lab rapporte qu’une journaliste de la chaîne de télévision Al Araby, Rania Dridi, a également été victime de piratages utilisant le logiciel espion du groupe NSO.

Selon le rapport, les attaques semblent avoir utilisé un exploit de type “zéro-clic” pour compromettre les iPhone via iMessage, ce qui signifie que les attaques se sont produites sans que les victimes aient besoin de faire quoi que ce soit, et qu’elles laissent beaucoup moins de traces une fois que l’appareil est infecté. Le laboratoire a déclaré que le “zero-day” faisait partie d’une chaîne d’exploits nommée Kismet qui a été créée et vendue par NSO Group, un vendeur bien connu de logiciels espions et de produits de surveillance.

Deux des quatre acheteurs des produits NSO liés à l’Arabie saoudite et aux Émirats arabes unis sont associés à l’activité de deux groupes que Citizen Lab a traqués comme étant Monarchy et Sneaky Kestrel. L’espionnage ne date pas de maintenant. Sur la base des journaux des téléphones compromis, l’enquête a montré que les clients du groupe NSO ont également déployé avec succès Kismet ou un exploit zéro-clic et zero-Day connexe entre octobre et décembre 2019.

Citizen Lab a déjà publié de nombreux rapports affirmant que les outils de piratage développés par NSO ont été utilisés en dehors du cadre des enquêtes des forces de l’ordre pour traquer des rivaux politiques, des dissidents, des journalistes, des membres du clergé et des militants dans des pays tels que le Maroc, le Mexique, l’Arabie Saoudite, le Togo, l’Espagne, les Émirats arabes unis et d’autres.

Citizen Lab n’est pas le seul à publier sur la mauvaise utilisation du logiciel espion du groupe NSO pour cibler des journalistes. Le Guardian a également rapporté le dimanche que le logiciel aurait été utilisé pour cibler des journalistes au Maroc, ainsi que des dissidents politiques du Rwanda et des politiciens espagnols.

Kismet ne fonctionne pas sur iOS 14, qui comporte un correctif de la vulnérabilité iMessage exploitée

Le rapport du Citizen Lab indique que « presque tous les appareils iPhone » qui n’ont pas été mis à jour vers iOS 14 semblent être vulnérables au piratage, ce qui signifie que les infections que les chercheurs ont trouvées sont probablement une « minuscule fraction » du nombre total des appareils piratés. Le laboratoire a communiqué ses conclusions à Apple, et la société serait en train de se pencher sur la question.

Au moment où les attaques ont été découvertes, Citizen Lab a déclaré que l’outil d’exploit Kismet fonctionnait sur les derniers appareils d’Apple (c’est-à-dire les iPhone 11 fonctionnant sous iOS 13.5.1). Les appareils mis à jour vers iOS 14 ne semblent pas être affectés.

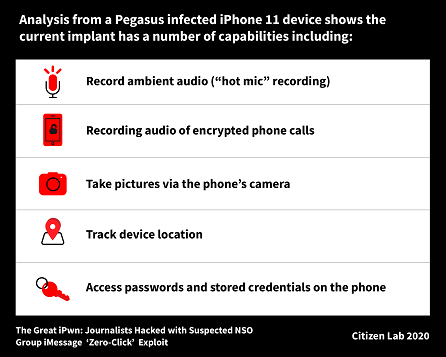

Les journaux du téléphone ont permis à l’organisation de déterminer que le logiciel espion était probablement capable d’enregistrer secrètement le microphone et les appels téléphoniques, de prendre des photos à l’aide de l’appareil photo du téléphone, d’accéder aux mots de passe de la victime et de suivre la localisation du téléphone.

Al Jazeera aurait été prise pour cible en raison des relations politiques tendues entre le Qatar et les pays voisins. En 2017, quatre États (Arabie saoudite, Émirats arabes unis, Bahreïn et Égypte) ont coupé les relations diplomatiques officielles avec le Qatar, et Al Jazeera a depuis publié plusieurs rapports critiques à l’égard des quatre pays. Son site Web serait bloqué dans deux de ces quatre États, l’Arabie saoudite et les Émirats arabes unis.

Dans une déclaration téléphonique, Dridi d’Al Araby a dit, selon un rapport, que son téléphone avait peut-être été visé en raison de son association étroite avec une personne d’intérêt pour les Émirats arabes unis. Le téléphone de Dridi, un iPhone XS Max, a été ciblé pour une période plus longue, probablement entre octobre 2019 et juillet 2020. Les chercheurs ont trouvé des preuves qu’elle a été visée à deux reprises par une attaque “zero-day“. « Ma vie n’est plus normale. Je n’ai plus l’impression d’avoir une vie privée », a déclaré Dridi dans la conversation téléphonique. « Être journaliste n’est pas un crime », a-t-elle déclaré.

Citizen Lab a déclaré que ses dernières conclusions révèlent une « tendance à l’accélération de l’espionnage » contre les journalistes et les organisations de presse, et que l’utilisation croissante des exploits de type “zéro-clic” rend de plus en plus difficile – bien qu’évidemment pas impossible – la détection en raison des techniques plus sophistiquées utilisées pour infecter les appareils des victimes tout en couvrant leurs traces.

NSO vend aux gouvernements et aux États-nations l’accès à son logiciel espion Pegasus sous forme de service préemballé en fournissant l’infrastructure et les exploits nécessaires pour lancer le logiciel espion contre les cibles du client. Mais le fabricant du logiciel espion a l’habitude de prendre ses distances par rapport à ce que font ses clients avec son produit.

Un porte-parole du groupe NSO a appelé le rapport de Citizen Lab une “spéculation” qui ne contient aucune preuve « d’une connexion avec NSO“. « NSO fournit des produits qui permettent aux agences gouvernementales chargées de l’application de la loi de s’attaquer uniquement au crime organisé grave et au contre-terrorisme, et comme indiqué par le passé, nous ne les exploitons pas », a déclaré le porte-parole. « Toutefois, lorsque nous recevons des preuves crédibles d’abus avec suffisamment d’informations qui peuvent nous permettre d’évaluer cette crédibilité, nous prenons toutes les mesures nécessaires conformément à notre procédure d’enquête afin d’examiner les allégations ».

NSO n’a pas confirmé que l’Arabie Saoudite et les Émirats arabes unis faisaient partie de ses clients. Dans une autre déclaration, un porte-parole a dit : « C’est la première fois que nous entendons parler de ces affirmations. Comme nous l’avons déclaré à plusieurs reprises, nous n’avons accès à aucune information relative à l’identité des personnes sur lesquelles notre système est censé avoir été utilisé pour effectuer une surveillance ».

À la suite de son enquête, Citizen Lab a recommandé davantage de réglementations sur l’utilisation de la technologie de surveillance, et un moratoire mondial sur sa vente et son transfert jusqu’à ce que des garanties soient mises en place pour se prémunir contre son utilisation abusive.