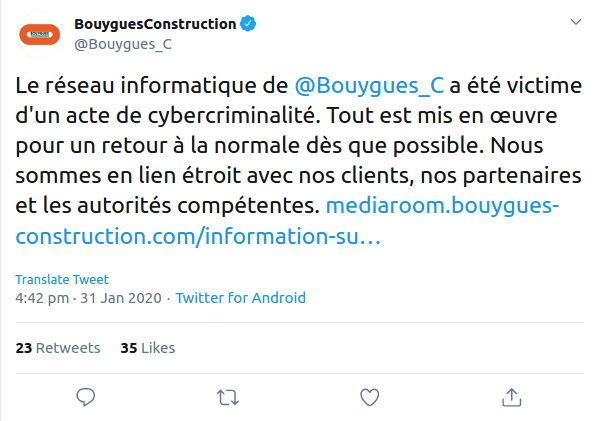

L’annonce est tombée le 31 janvier dernier par divers canaux de communication officiels de l’entreprise.

« Le réseau informatique de @Bouygues_C a été victime d’un acte de cybercriminalité. Tout est mis en œuvre pour un retour à la normale dès que possible. Nous sommes en lien étroit avec nos clients, nos partenaires et les autorités compétentes », lit-on sur Twitter.

« Une attaque virale de type ransomware a été détectée sur le réseau informatique de Bouygues Construction le 30 janvier. Par mesure de précaution, les systèmes d’information ont été arrêtés afin d’éviter toute propagation. À cette heure, les équipes sont pleinement mobilisées pour un retour à la normale le plus rapidement possible avec l’accompagnement d’experts. Les équipements sont progressivement remis en service après avoir été testés. L’activité opérationnelle des chantiers n’est pas perturbée à ce jour. L’ensemble des collaborateurs est totalement mobilisé pour que l’activité se poursuive afin de minimiser l’impact pour nos clients et partenaires. Nous sommes en contact étroit avec eux et avec les autorités compétentes. Le groupe fera un nouveau point en début de semaine », indique un communiqué de presse publié le 31 janvier dernier.

On tient les détails additionnels du site web français spécialisé dans la vulgarisation de l’information en matière de délinquance informatique – Zataz. D’abord les chiffres… Sur la base des preuves mises à sa disposition par les pirates, Damien Bancal (le fondateur de la plateforme) estime la quantité de données volées à 200 gigaoctets. Ils exigent 10 millions de dollars de rançon au géant du BTP. Dans le cas où Bouygues ne se plie pas à leur requête, les contenus seront mis à la disposition du public.

L’attaque s’est déroulée au moment de la tenue du Forum International de la Cybersécurité 2020, à Lille (Nord de la France). Depuis, des serveurs (à l’échelle mondiale) de Bouygues sont verrouillés. D’après des sources internes, l’ampleur des dégâts est telle que la situation ne devrait pas revenir à la normale avant un mois et demi.

Un rapport de MalwareBytes paru au deuxième trimestre 2019 fait état de ce que les attaques de rançongiciels dirigées contre les entreprises ont connu une forte recrudescence au début de ladite année ; en comparaison, celles qui ciblaient les particuliers étaient en baisse. La tendance est compréhensible quand on sait que l’objectif des auteurs de ces logiciels malveillants est de se faire de l’argent sur le dos de leurs victimes. Il faut donc frapper où l’on est le plus susceptible d’obtenir le retour escompté : le paiement de la rançon. Jusqu’ici, le schéma classique était pas de paiement, pas de restitution des contenus chiffrés par le rançongiciel. Mais les auteurs de ransomware ont décidé de passer à la vitesse supérieure. Le groupe Maze derrière l’attaque de Bouygues en fait partie.

Ils montent des sites web (sur le Clearnet) sur lequels ils font paraître des informations relatives à leurs victimes : date initiale de l’infection, listing des fichiers volés, volume total de fichiers exfiltré ainsi que les adresses IP et les noms des serveurs infectés par leur rançongiciel. Grosso modo, l’objectif est de décupler la pression sur les institutions concernées afin de les amener à payer la rançon.

Southwire, le plus important fabricant de fils et de câbles en Amérique du Nord, fait partie des entreprises listées sur le site de la team Maze. Alors que l’année 2019 s’achevait, l’entreprise a été victime d’une attaque de rançongiciel revendiquée par cette dernière. Les cybercriminels ont exigé 850 bitcoins soit environ 6,1 millions de dollars pour la restitution des données et ajouté que le non-paiement conduirait à la divulgation des contenus. La team Maze est aussi derrière une attaque contre les systèmes informatiques de la ville de Pensacola, en Floride. Dans ce cas, le groupe a exigé une rançon d’un million de dollars. Il a aussi revendiqué une attaque contre l’entreprise Allied Universal et exigé 2,3 millions de dollars pour la restauration des données.

Source : developpez