Fortinet a publié son rapport trimestriel sur l’écosystème des menaces informatiques durant le premier trimestre de 2018. Le rapport a été divisé en trois grands groupes : les exploits, les logiciels malveillants et les botnets.

Exploits

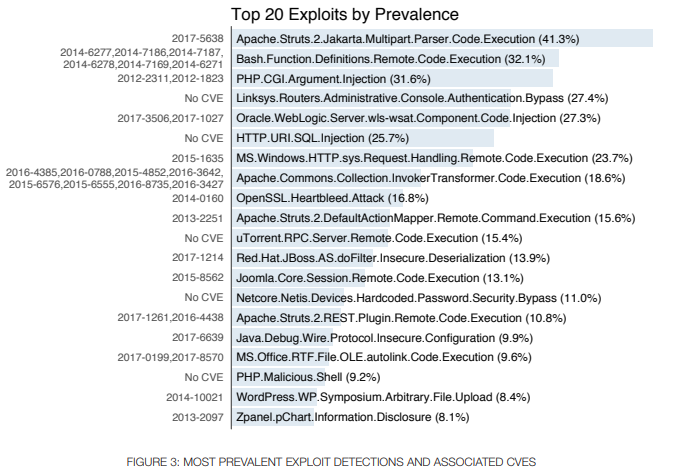

Les chercheurs expliquent que ceux-ci viennent donner un aperçu des tentatives des pirates pour identifier et compromettre les systèmes vulnérables. Ils précisent que lorsque ces tentatives sont repérées, cela ne signifie pas nécessairement que l’attaque a réussi ou même que les vulnérabilités ciblées existent dans l’environnement.

Alors que Meltdown et Specter ont dominé dans cette catégorie au premier trimestre et que Microsoft a continué d’être la cible numéro un des exploits, les routeurs ont pris la seconde place en terme de volume total d’attaques. Il faut également noter qu’un ensemble de technologie orientée Web (SSL, Telnet, SSH, HTTP, Bash, PHP et Apache) ont également été très visées.

Sans surprise, WordPress et Joomla, deux des systèmes de gestion de contenu Web les plus populaires, font également partie de la liste. Drupal, un autre CMS, n’est pas mentionné dans la figure ci-dessous bien que les chercheurs bien que les chercheurs estiment qu’il est important d’en parler en raison d’une forte vulnérabilité critique d’exécution de code à distance (RCE) (CVE-2018-7600) qui a été divulguée fin mars 2018. Cette vulnérabilité a une grosse implication en sécurité car elle permet à tout utilisateur, disposant de n’importe quel privilège, d’accéder, de modifier ou de supprimer toutes les données sur un site Web compatible Drupal.

Netcore occupe la deuxième place derrière Microsoft en termes de volume total d’attaques, alors qu’un exploit particulier ciblant les appareils D-Link2 a gagné plus de terrain que toute autre technologie sur l’axe de la prévalence au premier trimestre. « Cela démontre que les attaquants continuent à scanner internet de long en large à la recherche de vulnérabilités IdO ».

Logiciels malveillants

L’étude des tendances des logiciels malveillants est bénéfique car elles reflètent non seulement les intentions mais également la capacité des pirates. Comme pour le cas des exploits, les chercheurs rappellent que les détections de logiciels malveillants de leurs capteurs n’indiquent pas toujours des infections réelles, mais plutôt l’armement du code et / ou des tentatives visant à cibler des victimes et des systèmes. Les détections peuvent se produire aussi bien sur le réseau que sur une application.

Si leur croissance était encore faible il y a quelques années, plus d’une organisation sur cinq rapporte maintenant des logiciels malveillants sur mobiles (en hausse de 7%, à 21%).

Les ransomware continuent à perturber les réseaux

La croissance à la fois du volume et de la sophistication des rançongiciels continue d’être un défi de sécurité important pour les organisations, en particulier dans les segments à forte valeur ajoutée tels que la santé, l’éducation et les services financiers. Les ransomware continuent leur évolution, tirant parti de nouveaux canaux de distribution tels que l’ingénierie sociale, et de nouvelles techniques telles que les attaques multi-étapes pour échapper à la détection et infecter les systèmes.

Par exemple, le ransomware GandCrab a émergé en janvier et il s’est fait remarqué par le fait qu’il a été le premier à exiger la crypto-monnaie DASH comme moyen de paiement. Selon Europol, il a infecté 50 000 victimes en moins d’un mois. BlackRuby et SamSam étaient deux autres variantes de ransomware qui ont émergé comme des menaces majeures au cours du premier trimestre de 2018, SamSam ayant obtenu une notoriété pour son attaque de l’infrastructure administrative d’une grande ville américaine en mars. Et une attaque de ransomware distincte, connue sous le nom de Olympic Destroyer, a presque mis les Jeux olympiques d’hiver hors ligne des heures avant les cérémonies d’ouverture.

Le cryptojacking affecte plus d’une organisation sur quatre

Une tendance grandissante que FortiGuard Labs suit est le cryptojacking. Comme son nom le suggère, le cryptojacking consiste à utiliser secrètement les ressources de votre dispositif pour miner de la cryptomonnaie.

Alors que ce genre de malware n’a affecté que 13% des entreprises au quatrième trimestre 2017, il a plus que doublé au premier trimestre pour atteindre 28% des entreprises. Il montre également une diversité incroyable pour une menace relativement nouvelle. Rappelons que l’idée du cryptojacking est née en mi-septembre lorsque CoinHive a proposé un script pour le minage de cryptomonnaies (monero en l’occurrence). Parmi les sites Web qui l’ont adopté, figure The Pirate Bay, le site de partage P2P, qui s’est appuyé sur les ressources de ses utilisateurs comme moyen alternatif de financement.

Les chercheurs assurent être tombés sur des mineurs documentés ciblant plusieurs systèmes d’exploitation ainsi que différentes crypto-monnaies parmi lesquelles BitCoin, Dash et Monero.

Variantes prévalentes de logiciels de cryptominage

Une nouvelle itération consiste à injecter du JavaScript malveillant sur des sites Web vulnérables ou à le diffuser via des campagnes de phishing. Les variantes JavaScript sans fichier ont pu incorporer du code malveillant dans des pages Web légitimes afin de compromettre les appareils en visite. Le simple fait de parcourir un site infecté peut permettre aux pirates de détourner les cycles du processeur pour effectuer une cryptographie au nom d’un cybercriminel. En outre, ETERNAL BLUE, qui a été utilisé dans les attaques WannaCry a été reconverti pour une campagne de cryptojacking appelée WannaMine.

Les cryptojackers ont clairement découvert que les systèmes de détournement de fonds à exploiter pour les cryptomonnaies sont une entreprise rentable, les chercheurs s’attendent donc à des investissements continus et à l’innovation dans ce modèle économique.

Si vous craignez que votre système mine de la crypto-monnaie pour le compte de cybercriminels, commencez par vérifier le Gestionnaire des tâches (Windows), le Moniteur d’activité (Mac) et le « top » sur la ligne de commande Linux. L’utilisation de ces outils permet aux équipes informatiques de répertorier tous les processus s’exécutant sur un réseau ou un périphérique, puis de trouver et de tuer le processus coupable qui consomme des ressources.

Botnets

Alors que les tendances sur les exploits et les logiciels malveillants montrent généralement le côté pré-compromission des attaques, les botnets donnent plutôt un point de vue post-compromission. Une fois infectés, les systèmes communiquent souvent avec un hôte malveillant et un tel trafic dans un environnement d’entreprise indique que quelque chose s’est mal passé. Cela rend cet ensemble de données précieux dès lors qu’on adopte une perspective « apprendre de nos erreurs ».

Selon le rapport, la grande majorité des infections par des logiciels malveillants de botnets durent moins d’une journée. Les données Fortinet incluent des informations provenant de tous les types de botnets, ciblant les ordinateurs de bureau, les appareils mobiles, les serveurs, l’IdO mais également les périphériques réseau.

Selon le rapport, la grande majorité des infections botnet (58%) durent moins d’une journée; 17,6% des botnets persistent deux jours de suite; 7,3% trois derniers jours; et ainsi de suite – tandis que seulement 5% persistent pendant plus d’une semaine.

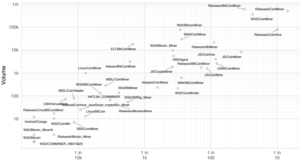

Le botnet qui a le taux de persistance le plus long par bot est Mirai, un botnet qui infecte les périphériques IdO, qu’il utilise principalement pour lancer des attaques DDoS. La durée de vie moyenne d’un bot Mirai est de 5,5 jours. Mirai est suivi par d’autres botnets, tels que Sality (spam & proxy), Ramnit (cheval de Troie bancaire), H-worm (téléchargeur), Necurs (spam), et d’autres.

Comparaison de la persistance entre les botnets

Mais selon Fortinet, malgré sa persistance accrue, Mirai n’est pas le botnet le plus répandu. Au premier trimestre de 2018, cette distinction va au botnet créé par les victimes infectées du logiciel malveillant Gh0st, un « téléchargeur de logiciels malveillants » relativement nouveau qui infecte les victimes et qui loue ensuite les PC infectés à d’autres cybercriminels.

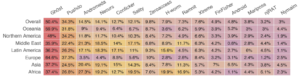

Au premier trimestre 2018, Gh0st était de loin la version la plus répandue des logiciels malveillants de botnet, classée n ° 1 sur tous les continents, suivie par le botnet spam Pushdo, et le botnet Andromeda, qui était la cible d’une opération de maintien de l’ordre, est revenu vivre.

La raison en est que le code source d’Andromeda a été divulgué en ligne il y a quelques années, et alors que le botnet original a été retiré, d’autres escrocs ont installé et ont lancé de nouveaux botnets Andromeda en quelques jours.

Prévalence des botnets en fonction des régions

Dans l’ensemble, les botnets ont connu une trajectoire descendante au premier trimestre de 2018, la plupart d’entre eux perdent des bots, ferment ou ont moins d’activité que le trimestre précédent (regardez l’abondance des flèches rouges).

Conclusion

Alors que le nombre de détections d’exploits par entreprise a peut-être diminué de 13% au premier trimestre de 2018, le nombre de détections d’exploits uniques a encore augmenté de plus de 11% pour atteindre 6 623. Et dans le même temps, 73% des entreprises ont encore connu un exploit sévère au cours du trimestre. Combinées, les données semblent indiquer que les cybercriminels peuvent simplement être mieux en mesure de faire correspondre les exploits à leurs cibles.

Les tendances d’attaque et les vecteurs d’attaque continuent également d’évoluer. Alors que les rançongiciels continuent d’avoir un impact sur les organisations, certains éléments indiquent que certains cybercriminels préfèrent désormais utiliser les systèmes pour cryptominer plutôt que de les détenir pour obtenir une rançon.

Cependant, le plus grand défi à relever est peut-être que les équipes IT ou OT sont aujourd’hui trop minces pour s’adapter à la nouvelle économie numérique. En outre, les données chiffrées ont atteint près de 60% du trafic réseau, en hausse de 6% au cours du dernier trimestre, soit le taux le plus élevé à ce jour. Étant donné que les cybercriminels utilisent le chiffrement SSL et TLP pour cacher le code malveillant et exfiltrer les données, l’inspection du trafic chiffré continue d’être cruciale. Malheureusement, à mesure que les réseaux évolutifs augmentent considérablement la surface d’attaque potentielle, de nombreux dispositifs de détection de menaces et outils antivirus basés sur des signatures sont simplement incapables de suivre le volume, la variété et la vitesse des logiciels malveillants en évolution.