Chrome : Google supprime 89 extensions qui ont permis d’enregistrer ce que vous faites

Et ont affecté près d’un demi-million d’utilisateurs

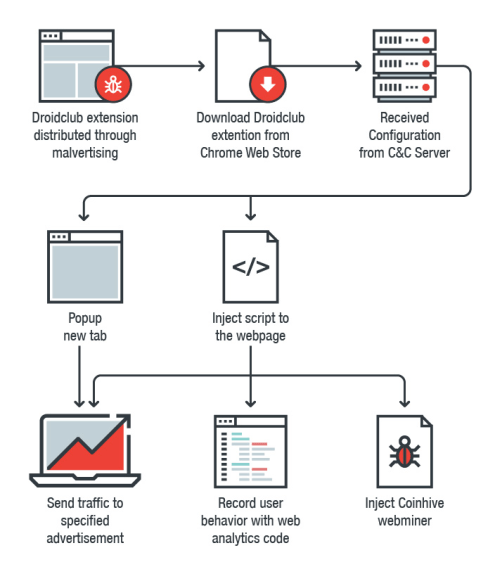

Les chercheurs en sécurité de Trend Micro ont détecté un nouveau botnet baptisé Droidclub distribué via des extensions de Chrome malveillantes. Les attaquants ont utilisé des méthodes de malvertising et d’ingénierie sociale pour afficher des messages trompeurs qui incitent les utilisateurs à installer les extensions malveillantes. Ce botnet a été utilisé pour injecter des publicités et du code de minage de cryptomonnaie dans des sites Web que la victime visiterait.

Plus de 423 992 utilisateurs ont été touchés par le bot et un total de 89 extensions ont été retirées du Chrome Web Store. Avec sa nature persistante, il devient plus difficile pour les utilisateurs de désinstaller ou de signaler l’extension.

En novembre, pour montrer combien les scripts tierces parties sont intrusives, les chercheurs de l’Université de Princeton ont prévu de lancer et présenter le résultat d’une série d’études qu’ils ont appelée « No Boundaries ». La première de cette liste s’est intéressée à la pratique des session replay, des scripts qui enregistrent vos frappes au clavier, les mouvements de la souris et le comportement de défilement, ainsi que tout le contenu des pages que vous visitez et les envoient à des serveurs tiers. La pratique est le plus souvent réalisée à l’insu de l’internaute et est, selon les chercheurs, de plus en plus répandus.

« Contrairement aux services d’analyse classiques qui fournissent des statistiques agrégées, ces scripts sont destinés à l’enregistrement et à la lecture de sessions de navigations individuelles, comme si quelqu’un regardait par-dessus votre épaule », ont-ils commenté.

L’objectif déclaré de cette collecte de données comprend la collecte d’informations sur la manière dont les utilisateurs interagissent avec les sites Web et la découverte de pages brisées ou confuses. Cependant, l’étendue des données collectées par ces services va bien au-delà des attentes de ceux qui s’en servent : le texte tapé dans les formulaires est recueilli avant que l’utilisateur ne soumette un formulaire, et les mouvements précis de la souris sont enregistrés, le tout sans aucune indication visuelle apportée à l’internaute.

Cependant, au lieu de permettre à un propriétaire de site d’enregistrer et de lire ce que les utilisateurs font sur un site, les extensions Droidclub permettent à l’attaquant de voir ce que les victimes font sur chaque site qu’elles visitent. À ce propos, les chercheurs de Trend Micro expliquent que :

« En plus des fonctionnalités ci-dessus, Droidclub abuse également des bibliothèques de relecture de session légitimes pour violer la vie privée de l’utilisateur. Ces scripts sont injectés dans tous les sites Web que l’utilisateur visite. Ces bibliothèques sont destinées à être utilisées pour relire la visite d’un utilisateur sur un site Web, afin que le propriétaire du site puisse voir ce que l’utilisateur a vu, et ce qu’il a entré dans la machine, entre autres choses. D’autres chercheurs ont soulevé la possibilité que ces bibliothèques pourraient être abusées, mais c’est la première fois que nous avons vu cela dans la nature ».

Le botnet est distribué via des méthodes de malvertising et d’ingénierie sociale. Une fois que l’extension est installée, elle se connecte au serveur C&C serveur et installe des codes de configuration supplémentaires. Le navigateur infecté affiche périodiquement des annonces et la fréquence d’affichage des annonces est contrôlée par le serveur C&C.

Droidclub peut également modifier le contenu des sites Web consultés. L’extension injecte plusieurs morceaux de code JavaScript, dont l’un modifie ces pages en ajoutant des liens externes à certains mots-clés. Ces liens vont également aux annonces. Les annonces du site d’origine sont également remplacées par des annonces choisies par l’attaquant. Une stratégie qui fonctionne parce que l’extension va rechercher les tailles IFRAME qui correspondent à celles utilisées dans les publicités.

Une bibliothèque JavaScript de Yandex Metrica est également injectée dans les sites visités sur le navigateur de la victime (le site original n’est pas modifié). Il s’agit d’une bibliothèque d’analyse Web légitime qu’un propriétaire de site peut utiliser pour évaluer la manière dont les visiteurs utilisent leur site. C’est cette bibliothèque active la fonction de relecture de session.

« La combinaison de l’extension et de cette bibliothèque peut permettre à des attaquants de voler des données saisies dans des formulaires tels que les noms, numéros de carte de crédit, numéros CVV, adresses e-mail et numéros de téléphone. La bibliothèque ne capture pas les mots de passe, donc ceux-ci ne sont pas volés par les acteurs malveillants », ont déclaré les chercheurs.

Persistance

Il est difficile de supprimer et de signaler ces extensions Chrome malveillantes. Elles empêchent aux utilisateurs qui tentent de les signaler d’aller plus loin dans le processus. Quant à ceux qui essaient de désinstaller, elles les redirigent vers une page factice visant à leur faire croire qu’elles ont été supprimées, mais elles restent dans le système.

Atténuation et solutions

« Il y a plusieurs choses qui peuvent être faites pour atténuer cette menace. L’affichage des codes malveillants peut être réduit grâce à l’utilisation de services de blocage Web ou de bloqueurs de scripts qui empêchent l’affichage de ces sites malveillants. La formation et la sensibilisation des utilisateurs contribuent également à réduire les risques que les utilisateurs agissent sur les commandes qui leur sont données par de faux messages d’erreur (comme vu dans cette attaque).

« Les administrateurs système peuvent également choisir de définir des règles Chrome qui empêcheront les utilisateurs d’installer des extensions sur leurs systèmes. Cela empêcherait une attaque comme celle-ci, car l’extension malveillante serait incapable de prendre pied sur le système affecté. »