Un hacker a profité de la mauvaise configuration d’un site web de l’agence fédérale pour envoyer de faux messages. Un hoax pas bien méchant, mais quand même sacrément vexant.

Il y a quelques jours, des milliers de personnes ont reçu un curieux message de la part de « eims@ic.fbi.gov », une adresse e-mail légitime du FBI. L’auteur du message alertait le destinataire sur une cyberattaque en utilisant un jargon technologique légèrement exagéré.

« Notre service de surveillance indique l’exfiltration de plusieurs de vos clusters virtualisés dans une attaque en chaîne sophistiquée. Nous avons essayé de blacklister les nœuds de transit utilisés par cet acteur avancé de menaces persistantes, mais il y a de fortes chances qu’il modifie son attaque avec des technologies fastflux, qu’il utilise par proxy via plusieurs accélérateurs mondiaux », pouvait-on lire, avant d’être confronté à une révélation encore plus étonnante : « Nous avons identifié l’acteur menaçant comme étant Vinny Troia, qui serait affilié au gang d’extorsions TheDarkOverlord. »

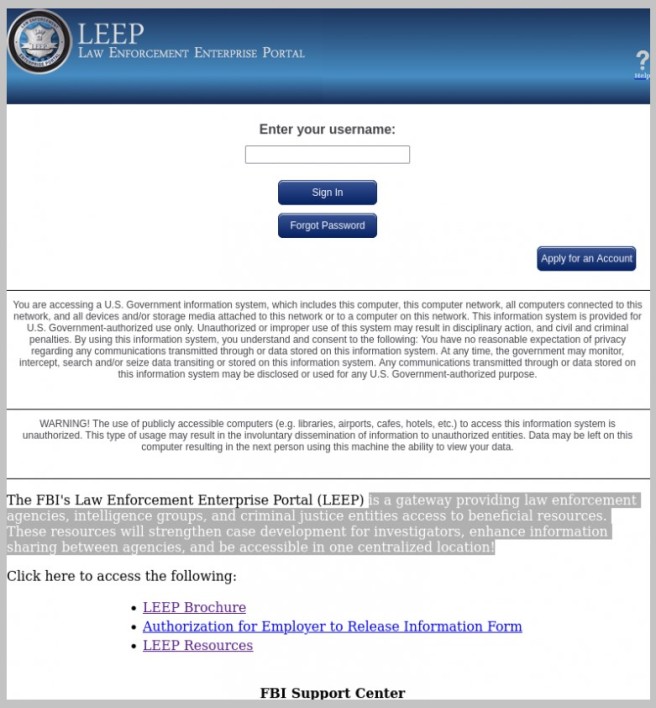

Vinny Troia étant un chercheur en sécurité reconnu, ces messages ne pouvaient pas être légitimes. Et pourtant, ils provenaient bien d’un serveur du FBI, comme ont pu le confirmer les ingénieurs de Spamhaus Project. Par la suite, le FBI a confirmé qu’une « mauvaise configuration » du portail web LEEP (Law Enforcement Enterprise Portal) a permis de générer ces faux messages, tout en précisant « qu’aucune donnée ou identifiant » n’a été compromis sur le réseau interne du FBI, dont l’intégrité n’a pas été non plus violée.

Alors, que s’est-il passé ? Le journaliste Brian Krebs a pu rentrer en contact avec l’auteur de cet hoax. Il se fait appeler « Pompompurin » et a livré les dessous techniques de cette action. Le portail LEEP permet de partager des informations criminelles avec différents acteurs de la communauté judiciaire américaine. N’importe qui pouvait initier la création d’un compte sur ce portail, en appuyant sur le bouton « Apply for account ». Après avoir renseigné une adresse e-mail, on recevait un e-mail de confirmation avec un code à usage unique.

C’est une procédure assez classique, mais très mal implémentée dans le cas présent, car ce code et la requête POST qui envoie cet e-mail de confirmation étaient tous les deux générés côté client. Le hacker pouvait donc, à l’aide d’un simple script, modifier à la volée le sujet et le contenu de ce message. Résultat : l’e-mail de confirmation envoyé par le serveur du FBI est transformé en spam. « Inutile de dire que c’est une chose horrible à voir sur n’importe quel site Web, a déclaré Pompompurin auprès de Brian Krebs. Je l’ai vu plusieurs fois auparavant, mais jamais sur un site Web gouvernemental, encore moins un site géré par le FBI. » Au final, il y a eu plus de peur que de mal. Mais pour le FBI, c’est sûr, cette histoire n’est pas très glorieuse.

source : 01net