Le géant français des services informatiques Sopra Steria a subi une cyberattaque le 20 octobre 2020, qui aurait chiffré des parties de son réseau avec le logiciel de rançon Ryuk. Sopra Steria a confirmé dans un communiqué de presse officiel mercredi que la société a « détecté » une « cyberattaque » sur son réseau informatique, mais n’a pas fourni plus détails. Mais les médias français ont indiqué que l’infrastructure Active Directory de Sopra Steria avait été compromise par les pirates informatiques à l’origine de l’attaque.

Sopra Steria est une entreprise européenne de technologies de l’information qui compte 46 000 employés dans 25 pays. L’entreprise fournit une large gamme de services informatiques, y compris le conseil, l’intégration de systèmes et le développement de logiciels.

Le 21 octobre, Sopra Steria a publié une déclaration selon laquelle elle avait été victime d’une cyberattaque dans la soirée du 20 octobre, en indiquant que l’équipe de réponse aux incidents travaillait à la restauration complète de son réseau informatique.

« Une cyberattaque a été détectée sur le réseau informatique de Sopra Steria dans la soirée du 20 octobre. Des mesures de sécurité ont été mises en place afin de contenir les risques. Les équipes du Groupe travaillent d’arrache-pied pour un retour à la normale le plus rapidement possible et tous les efforts ont été faits pour assurer la continuité des activités », a écrit l’équipe de communication de la société. Sopra Steria a ajouté que la société « est en contact étroit avec ses clients et partenaires, ainsi qu’avec les autorités compétentes ».

Des sources qui connaissent des informations sur l’attaque ont déclaré à des médias que le réseau informatique de Sopra Steria était crypté par Ryuk ransomware, le même groupe qui a infecté en septembre l’Universal Health Services (UHS), un hôpital et un fournisseur de services de santé figurant au classement Fortune 500, et qui gère plus de 400 établissements de soins de santé aux États-Unis et au Royaume-Uni.

Sopra Steria est membre fondateur du Cyber Campus France, une initiative menée par l’industrie pour sensibiliser, former et vendre des produits de sécurité informatique. Certains médias locaux ont interprété l’attaque comme une gêne, bien que la vérité soit que les attaques de phishing qui conduisent à des infections par des logiciels de rançon ont tendance à être très difficiles à repérer. Une preuve que personne n’est complètement à l’abri des cyberattaques.

Selon l’avis du blogueur d’Infosec britannique, Graham Cluley : « Naturellement, les entreprises clientes de Sopra Steria, dont certaines comptent sur l’entreprise pour faire fonctionner leurs processus métiers et leurs systèmes informatiques, seront concernées et auront de nombreuses questions sur la nature de l’attaque ».

Selon Cluley, « Nous ne connaissons pas actuellement l’ampleur de la faille de sécurité ni sa nature précise », mais « Toutes les entreprises, grandes et petites, doivent être sur leurs gardes et mettre en place des défenses pour réduire les risques de devenir la prochaine victime », a-t-il dit jeudi dans un article.

Le groupe derrière le ransomware Ryuk n’en est pas à son coup d’essai

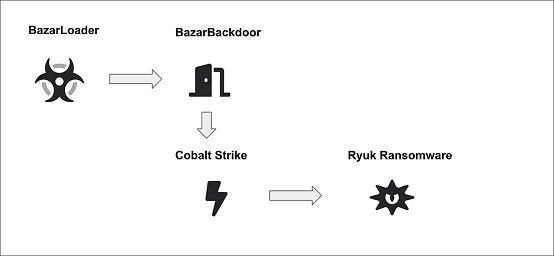

Ce groupe de pirates informatiques est connu pour ses infections TrickBot et BazarLoader qui permettent aux acteurs de la menace d’accéder à un réseau compromis et de déployer les infections aux rançongiciels Ryuk ou Conti. UHS aurait fermé les systèmes des établissements de santé aux États-Unis en septembre après une cyberattaque qui a frappé ses infrastructures informatiques.

Selon les rapports des employés du fournisseur de services de santé publiés par les médias américains à l’époque, les hôpitaux de l’UHS aux États-Unis, y compris ceux de Californie, de Floride, du Texas, d’Arizona et de Washington D.C., n’avaient pas accès aux systèmes informatiques et téléphoniques. Les hôpitaux concernés redirigeaient les ambulances et transféraient les patients nécessitant une intervention chirurgicale vers d’autres hôpitaux voisins, d’après les médias.

« Lorsque l’attaque a eu lieu, plusieurs programmes antivirus ont été désactivés par l’attaque et les disques durs ont commencé à illuminer avec l’activité », pouvait-on lire dans l’un des rapports d’employés en septembre.

« Après environ 1 minute, les ordinateurs se sont déconnectés et se sont éteints. Lorsque vous essayez de les remettre en marche, ils s’éteignent automatiquement ». « Nous n’avons pas accès à quoi que ce soit sur ordinateur, y compris les vieux laboratoires, les appareils de radiologie ou les études de radiologie. Nous n’avons pas accès à notre système de radiologie PACS». Un employé a déclaré que, pendant la cyberattaque, les fichiers étaient renommés pour inclure l’extension .ryk. Cette extension est utilisée par le ransomware Ryuk.

BazarLoader est de plus en plus utilisé dans les attaques Ryuk contre des cibles de grande valeur en raison de sa nature furtive et est moins détecté que TrickBot par les logiciels de sécurité. Une fois installé, BazarLoader permettra aux acteurs de la menace d’accéder à distance à l’ordinateur de la victime et de l’utiliser pour compromettre le reste du réseau.

Après avoir obtenu l’accès à un contrôleur de domaine Windows, les attaquants déploient ensuite le logiciel de rançon Ryuk sur le réseau pour chiffrer tous ses dispositifs, comme l’illustre le schéma ci-dessus. En ce qui concerne la nouvelle attaque contre les infrastructures de Sopra Steria, la société publiera probablement plus de détails dans les jours à venir.

Une question que plus d’un se posent en ce moment est non seulement à quelle vitesse l’entreprise pourra redémarrer, mais aussi si des données sensibles ont pu être exfiltrées lors du piratage. Toutefois, les équipes de Sopra Steria travaillent à normaliser la situation. Dans un commentaire, Bastien Dubuc, Country Manager France chez Avast, a dit :

« Le retour à la normale est important, mais il est tout aussi crucial de comprendre comment les cybercriminels ont accédé au réseau de l’entreprise en premier lieu. Sopra Steria devra procéder à une analyse forensique détaillée pour remonter à la source de la cyberattaque. Les attaques par ransomware sont généralement le dernier maillon d’une séquence d’événements menant à un réseau informatique compromis, ce qui signifie que les acteurs malveillants pourraient avoir été à l’intérieur du système pendant un certain temps. L’équipe de réponse aux incidents devra déterminer si c’était le cas, et si oui, ce que les attaquants ont fait et pourquoi ils n’ont pas été détectés. C’est une partie essentielle du processus de récupération qui empêchera que la même chose ne se reproduise à l’avenir ».

Au cours des trois derniers mois, les attaques de logiciels rançonneurs ont augmenté de 50 % en moyenne dans le monde par rapport au premier semestre de 2020, d’après un rapport publié ce mois par les chercheurs de Check Point. Les chiffres semblent encore plus sombres pour certains pays, avec des attaques en hausse de 98 % aux États-Unis, 80 % au Royaume-Uni, 145 % en Allemagne, 36 % en France et 160 % en Espagne. Cette hausse aurait un lien avec l’apparition du covid-19.

« Les ransomwares battent des records en 2020. L’augmentation des attaques des rançongiciels a commencé avec l’apparition de la pandémie de coronavirus, les organisations se bousculant pour mettre en place une main-d’œuvre à distance, laissant des lacunes importantes dans leurs systèmes informatiques. Cependant, les trois derniers mois seulement ont montré une augmentation alarmante des attaques des ransomwares, et je pense que la menace de ransomwares va s’aggraver à l’approche de la nouvelle année. Je demande instamment aux organisations du monde entier d’être particulièrement vigilantes », a déclaré Lotem Finkelsteen, responsable du renseignement sur les menaces chez Check Po

source : 01net