Des pirates informatiques, dont on pense qu’ils travaillent pour la Russie, ont pénétré dans les réseaux des Départements du Trésor et du Commerce des États-Unis dans le cadre d’une campagne mondiale de cyberespionnage révélée dimanche, a rapporté Reuters. Des personnes connaissant bien le sujet ont ajouté qu’ils craignaient que ce ne soit à ce stade que la partie émergée de l’iceberg d’une vaste campagne de piratage, qui intervient quelques jours seulement après que l’importante société de cybersécurité FireEye ait déclaré avoir été victime d’une cyberattaque.

Le piratage est si sérieux qu’il a conduit à une réunion du Conseil national de sécurité (NSC) à la Maison-Blanche samedi, a déclaré a Reuters l’une des personnes connaissant le sujet. Les responsables américains n’ont pas dit grand-chose publiquement au-delà du Département du Commerce, confirmant qu’il y avait eu une brèche dans l’une de ses agences, et qu’ils avaient demandé à l’Agence de cybersécurité et de sécurité des infrastructures et au FBI d’enquêter.

Le porte-parole du Conseil national de sécurité, John Ullyot, a ajouté qu’ils « prennent toutes les mesures nécessaires pour identifier et remédier à tout problème éventuel lié à cette situation », rapporté Reuters.

En réponse à ce qui pourrait être une pénétration à grande échelle des agences gouvernementales américaines, la branche cybersécurité du Département de la Sécurité intérieure a publié une directive d’urgence appelant toutes les agences civiles fédérales à fouiller leurs réseaux à la recherche de compromis. La menace provenait apparemment de la même campagne de cyberespionnage qui a frappé FireEye, des gouvernements étrangers et de grandes entreprises.

« Cela peut se transformer en l’une des campagnes d’espionnage les plus efficaces jamais enregistrées », a déclaré l’expert en cybersécurité Dmitri Alperovitch.

Le gouvernement américain n’a pas publiquement identifié qui pourrait être derrière le piratage, mais selon de nombreux médias, citant des personnes connaissant bien le sujet, le groupe de pirates informatiques, connu sous le nom d’APT29 ou Cozy Bear qui ferait partie du Service fédéral de sécurité russe ou FSB, serait à l’origine du vaste cyberespionnage. Le même groupe avait également été connu responsable du piratage du Département d’État américain et de la Maison-Blanche pendant l’administration Obama, selon le Washington Post, et est le groupe qui, selon les officiels, a ciblé la recherche sur le vaccin de covid-19 au cours de l’été.

Les cyberespions seraient entrés dans les réseaux en altérant subrepticement les mises à jour publiées par la société informatique SolarWinds, qui sert les clients du gouvernement à travers le pouvoir exécutif, l’armée et les services de renseignement, selon deux personnes connaissant bien le sujet. L’astuce – souvent appelée “attaque de la chaîne d’approvisionnement” – consistant à dissimuler un code malveillant dans le corps des mises à jour de logiciels légitimes fournis aux cibles par des tiers aurait fonctionné.

SolarWinds affirme dans un avis de sécurité que les produits de surveillance qu’elle a mis sur le marché en mars et en juin de cette année pourraient avoir été subrepticement armés lors d’une attaque « hautement sophistiquée » d’un État-nation. L’entreprise basée à Austin au Texas a refusé de donner plus de détails, mais la diversité de la clientèle de SolarWind a suscité des inquiétudes au sein de la communauté des services de renseignements américains, qui craignent que la portée de l’attaque soit trop importante.

Sur son site Web, SolarWinds indique que ses clients comprennent la plupart des entreprises américaines du Fortune 500, les dix premiers fournisseurs de télécommunications américains, les cinq branches de l’armée américaine, le Département d’État, l’Agence de sécurité nationale et le Bureau du Président des États-Unis.

Les contrôles d’authentification de la plateforme Microsoft 365 déjoués par les pirates informatiques

Le cyberespionnage contre le gouvernement pourrait s’étendre à une échelle plus importante. FireEye a déclaré dans un avis intitulé “Recherche sur les menaces” que les attaquants avaient infecté des cibles en utilisant Orion, un logiciel de gestion largement utilisé par SolarWinds. Après avoir pris le contrôle du mécanisme de mise à jour d’Orion, les attaquants l’utilisaient pour installer une porte dérobée que les chercheurs de FireEye appellent Sunburst.

« FireEye a détecté cette activité dans de multiples entités dans le monde entier », ont écrit les chercheurs de FireEye. « Les victimes ont inclus des gouvernements, des sociétés de conseil, des entreprises technologiques, de télécommunications et des entités d’extraction en Amérique du Nord, en Europe, en Asie et au Moyen-Orient. Nous prévoyons qu’il y aura d’autres victimes dans d’autres pays et d’autres secteurs. FireEye a informé toutes les entités dont nous savons qu’elles sont touchées ».

Dans un autre article, FireEye a indiqué qu’il avait identifié plusieurs organisations qui semblent avoir été infectées dès le printemps dernier. FireEye a déclaré que les logiciels malveillants qui ont fait la mise à jour de SolarWinds n’ont pas semé des logiciels malveillants qui se propagent automatiquement – comme le logiciel malveillant NotPetya 2016 attribué à la Russie qui a causé plus de 10 milliards de dollars de dommages dans le monde – et que toute infiltration réelle d’une organisation infectée nécessite « une planification méticuleuse et une interaction manuelle ».

Les experts en cybersécurité ont déclaré la semaine dernière qu’ils considéraient les pirates informatiques de l’État russe comme le principal suspect dans le piratage de FireEye. Dimanche, l’ambassade américaine de Russie a décrit comme « infondée » dans un post sur sa page Facebook les « tentatives des médias américains de blâmer la Russie pour les attaques de pirates informatiques contre les organes gouvernementaux américains ».

Reuters a rapporté qu’en plus de pirater le Trésor et l’Administration nationale des télécommunications et de l’information (NTIA) du Département du Commerce, les pirates ont pu intégrer les réseaux d’autres entités du gouvernement américain. « C’est une histoire bien plus importante qu’une seule agence », a déclaré l’une des personnes connaissant bien le sujet. « C’est une énorme campagne de cyberespionnage qui vise le gouvernement américain et ses intérêts ».

Un porte-parole du NSC a déclaré à Reuters que le gouvernement était « conscient » des rapports, et s’empresse de remédier à la situation. On ne sait pas encore exactement quelles informations ont pu être volées ni quel gouvernement étranger était impliqué. Mais les pirates informatiques ont réussi à pénétrer dans le logiciel de bureautique de la NTIA, Office 365 de Microsoft, en trompant les contrôles d’authentification afin de surveiller les courriels du personnel pendant des mois, selon Reuters.

Après avoir utilisé le mécanisme de mise à jour d’Orion pour prendre pied sur des réseaux ciblés, a déclaré Microsoft dans son propre post, les attaquants volent des certificats de signature qui leur permettent de se faire passer pour n’importe quel utilisateur et compte existant d’une cible, y compris des comptes hautement privilégiés.

Le logiciel malveillant a donné aux pirates un accès à distance aux réseaux des victimes, et Alperovitch a déclaré que SolarWinds accorde un accès “God-mode” à un réseau, rendant tout visible. « Nous prévoyons que ce sera un très grand événement lorsque toutes les informations seront connues », a déclaré John Hultquist, directeur de l’analyse des menaces chez FireEye. « L’acteur opère furtivement, mais nous trouvons certainement encore des cibles dans lesquelles il parvient à opérer ».

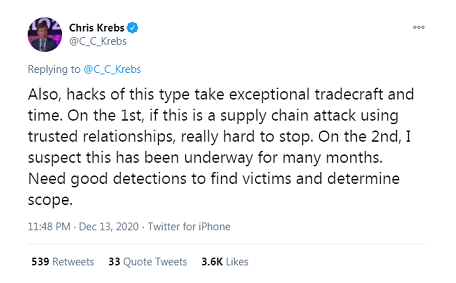

Dans un tweet dimanche, Chris Krebs, chercheurs en cybersécurité a déclaré que « les pirates de ce type nécessitent un savoir-faire et un temps exceptionnels », ajoutant qu’il pensait que son impact commençait seulement à être compris.

Les agences gouvernementales fédérales ont longtemps été des cibles attrayantes pour les pirates informatiques étrangers. Les pirates informatiques liés à la Russie ont réussi à pénétrer dans le système de messagerie électronique du Département d’État en 2014, l’infectant de manière si complète qu’il a fallu le couper d’Internet pendant que des experts travaillaient à éliminer l’infestation, a rapporté Apnews.

L’étendue de la dernière violation n’est pas encore déterminée. L’enquête en est encore à ses débuts et implique une série d’agences fédérales. Un porte-parole de la Cybersecurity and Infrastructure Security Agency a déclaré à Reuters que l’agence « travaille en étroite collaboration avec nos partenaires de l’agence concernant les activités récemment découvertes sur les réseaux gouvernementaux. La CISA fournit une assistance technique aux entités concernées alors qu’elles s’efforcent d’identifier et d’atténuer tout compromis potentiel ».

L’une des rares directives du DHS publiée dimanche a déclaré que les agences américaines devraient immédiatement déconnecter ou mettre hors tension toute machine utilisant le logiciel SolarWinds concerné.