« La pratique consistant à tirer parti des événements mondiaux en basant les courriels malveillants sur des sujets d’actualité importants est devenue courante chez les cybercriminels. Une telle stratégie permet de tromper davantage de victimes en les incitants à cliquer sur des liens malveillants ou à ouvrir des fichiers malveillants, ce qui, en fin de compte, accroît l’efficacité d’une campagne de lutte contre les logiciels malveillants. Nous avons observé plusieurs cas d’exploitation de ce type dans le passé et nous avons maintenant détecté une vague récente motivée par l’apparition du coronavirus en Chine », déclare IBM X-FORCE Exchange, une plateforme de partage de renseignements sur les menaces d’IBM, qui a découvert en premier l’existence de cette campagne.

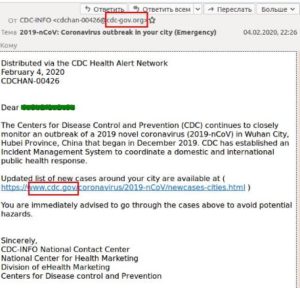

Sachant que le coronavirus est d’actualité, les pirates profitent de l’occasion pour envoyer des mails soi-disant en provenance d’une institution existant réellement afin d’informer et donner des conseils sur la prévention ou le traitement. Les mails contiennent un lien malveillant ou un fichier (principalement Word ou PDF) permettant d’installer le cheval de Troie Emotet.

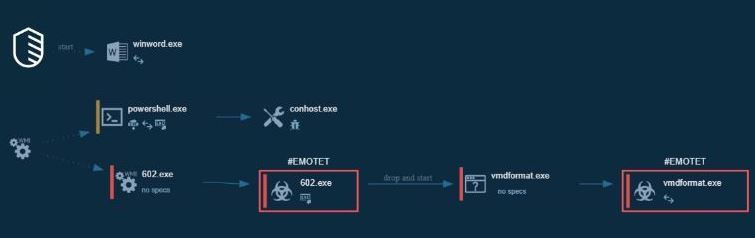

Emotet a été détecté en 2014 et a été créé par le groupe de cybercriminels nommé TA542. Initialement, c’était un cheval de Troie qui volait les identifications bancaires de leur cible. Mais au fil du temps, il est devenu capable d’installer d’autres logiciels malveillants dans les appareils infectés. Ciblant les entreprises, les institutions gouvernementales et même les personnes, Emotet continue encore de sévir jusqu’à présent.

Après trois mois d’inactivité l’année dernière, il a été réactivé en août et était passé de la cinquième place en septembre à la première place des malwares qui a fait le plus de victimes en décembre 2019, d’après le classement établi par le fournisseur mondial de services de sécurité du système d’information Check Point. En effet, le cheval de Troie a infecté 13 % des organisations mondiales sur cette période devant XMRig (7 %) et Trickbot (également 7 %), notamment grâce aux campagnes d’hameçonnages intitulés « Souhaits de Noël de Greta Thunberg » ou « Invitation de fête de Noël ».

« On ne sait pas pourquoi le botnet Emotet est resté inactif pendant 3 mois, mais nous pouvons supposer que ses développeurs mettaient à jour ses fonctionnalités et capacités. Il est essentiel que les organisations mettent en garde les employés contre les risques d’e-mails de phishing et d’ouverture de pièces jointes ou en cliquant sur des liens qui ne proviennent pas d’une source ou d’un contact de confiance. Ils devraient également déployer des solutions anti-malware de dernière génération qui peuvent extraire automatiquement le contenu suspect des e-mails avant qu’il n’atteigne les utilisateurs finaux », explique Maya Horowitz de Check Point.

D’ailleurs, les malfaiteurs ne rateront jamais une occasion en exploitant les émotions humaines de base, et lanceront de nouvelles campagnes à chaque fois qu’un événement d’envergure mondiale se produit.

Source : developpez