Le groupe a également piraté et divulgué des données de LG Electronics

Le groupe Lapsus$ est le même groupe de hackers qui avait attaqué les serveurs internes de NVIDIA et volé plus de 1 To de données il y a quelques semaines. NVIDIA a attaqué au ransomware les hackers pour les empêcher de se servir des données, mais ces derniers possédaient une sauvegarde. Suite au piratage de NVIDIA, le groupe a également piraté et divulgué le code source et des données importantes de Samsung. Le groupe aurait volé 190 gigas de données à Samsung. Plus tard, les deux entreprises ont confirmé la cyberattaque.

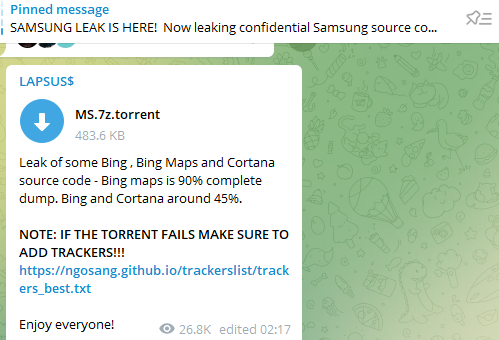

Cette fois-ci, c’est au tour de Microsoft et LG d’en faire les frais. Lapsus$ a affirmé sur sa chaîne Telegram qu’il avait divulgué dans un fichier d’archive téléchargeable la plupart du code source de Bing Maps et environ la moitié du code Bing et Cortana. Les cybercriminels prétendent également avoir compromis LG Electronics pour la deuxième fois en un an.

Le groupe de piratage Lapsus$ prétend avoir divulgué le code source de Bing, Cortana et d’autres projets volés sur le serveur Azure DevOps interne de Microsoft. Dimanche, le groupe de cybercriminels Lapsus$ a publié une capture d’écran sur sa chaîne Telegram indiquant qu’il avait piraté le serveur Azure DevOps de Microsoft contenant le code source pour Bing, Cortana et divers autres projets internes.

Le lendemain, le groupe de piratage a publié un torrent pour une archive 7zip de 9 Go contenant le code source de plus de 250 projets qui, selon eux, appartiennent à Microsoft.

Lors de la publication du torrent, Lapsus$ a déclaré qu’il contenait 90 % du code source de Bing et environ 45 % du code de Bing Maps et Cortana.

Même s’ils disent qu’une partie seulement du code source a été divulguée, les personnes ayant téléchargé l’archive compressée puis l’ayant décompressée indiquent sur Telegram que l’archive non compressée contient environ 37 Go de code source appartenant prétendument à Microsoft.

Les chercheurs en sécurité qui se sont penchés sur les fichiers divulgués ont déclaré qu’ils semblaient être du code source interne légitime de Microsoft.

De plus, ils ont noté que certains des projets divulgués contiennent des e-mails et de la documentation qui ont clairement été utilisés en interne par les ingénieurs de Microsoft pour publier des applications mobiles.

Les projets semblent concerner une infrastructure Web, des sites Web ou des applications mobiles, sans code source pour les logiciels de bureau Microsoft publiés, y compris Windows, Windows Server et Microsoft Office.

Contacté par les médias au sujet de la prétendue fuite de code, Microsoft a déclaré être au courant de ces allégations et qu’une enquête était menée.

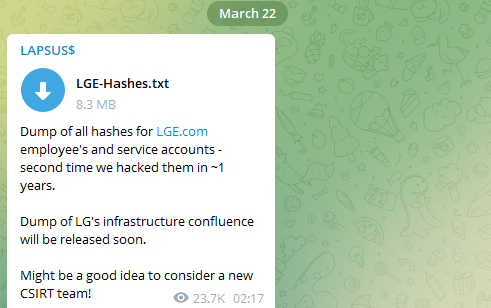

LG également frappé

Parallèlement aux données de Microsoft, le groupe Lapsus$ a également divulgué les détails des employés et des comptes de service de LG.com. C’est la deuxième fois que le groupe Lapsus$ pirate LG en un an.

Les hackers ont divulgué le fichier texte contenant les détails de journalisation des employés et d’autres comptes de service. Le fichier texte contient le nom d’utilisateur et le mot de passe haché de LG. Parallèlement à cela, le groupe de hackers a également écrit « Le dump de la confluence de l’infrastructure de LG sera bientôt publié ».

Lapsus$ fait fuiter des données à gauche et à droite

Lapsus$ est un groupe sud-américain de hackers d’extorsion de données qui compromet les systèmes d’entreprise pour voler le code source, les listes de clients, les bases de données et d’autres données précieuses. Ils tentent ensuite d’extorquer la victime avec des demandes de rançon pour ne pas divulguer publiquement les données.

Au cours des derniers mois, Lapsus$ a révélé de nombreuses cyberattaques contre de grandes entreprises, avec des attaques confirmées contre NVIDIA, Samsung, Vodafone, Ubisoft et Mercado Libre.

Après le piratage de Nvidia suite auquel les hackeurs ont prétendument volé plus de 1 To de données, le fabricant de puces a lancé une enquête sur ces hackers et, selon une publication sur le compte twitter de Vx-underground (qui évolue dans la Threat Intelligence – une discipline basée sur des techniques du renseignement, qui a pour but la collecte et l’organisation de toutes les informations liées aux menaces du cyberespace, afin de dresser un portrait des attaquants ou de mettre en exergue des tendances), le fabricant de puces aurait riposté en se faufilant dans le système du pirate et en chiffrant les données volées :

« Le groupe d’extorsion LAPSUS$, un groupe opérant en Amérique du Sud, affirme avoir pénétré par effraction les systèmes de NVIDIA et exfiltré plus de 1 To de données propriétaires. LAPSUS$ affirme que NVIDIA a effectué un piratage et déclare que NVIDIA a réussi à attaquer ses machines à l’aide d’un ransomware ».

Peine perdue puisque le groupe disposait d’une sauvegarde valide et a publié quelques jours plus tard les données dérobées à Nvidia; les efforts de Nvidia ont donc été vains.

Jusqu’à présent, la plupart des attaques ont ciblé des référentiels de code source, permettant aux acteurs malveillants de voler des données propriétaires sensibles, telles que la technologie Lite Hash Rate (LHR) de Nvidia qui permet aux cartes graphiques de réduire la capacité de minage de cryptomonnaie d’un GPU.

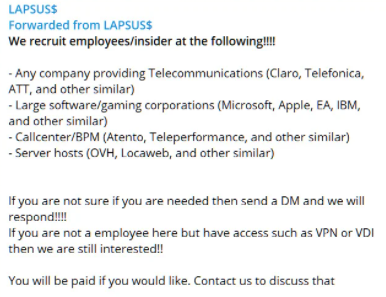

On ne sait pas comment les acteurs malveillants pénètrent dans ces référentiels, mais certains chercheurs en sécurité pensent qu’ils paient des initiés de l’entreprise pour y accéder.

« De mon point de vue, ils continuent d’obtenir leur accès en utilisant des initiés de l’entreprise », a déclaré Tom Malka, analyste des renseignements sur les menaces.

Cette théorie n’est pas farfelue, car Lapsus$ a précédemment annoncé qu’il était prêt à acheter l’accès aux réseaux des employés.

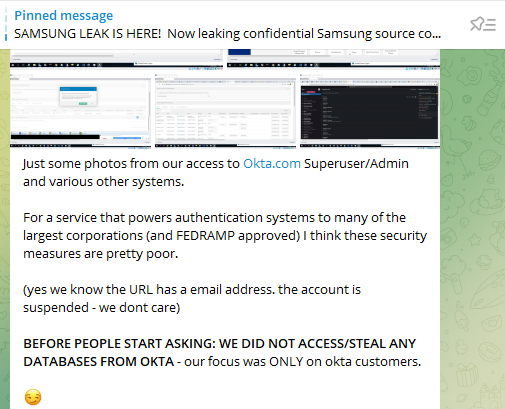

Cependant, cela peut être plus que cela, car Lapsus$ a publié des captures d’écran de leur accès à ce qu’ils prétendent être les sites Web internes d’Okta. Comme Okta est une plateforme d’authentification et de gestion des identités, si Lapsus$ parvenait à infiltrer l’entreprise, ils pourraient potentiellement l’utiliser comme tremplin pour les clients de l’entreprise.

Quant à Lapsus$, ils ont développé un large public sur Telegram, avec plus de 36 000 abonnés sur leur chaîne principale et plus de 8 000 sur leur chaîne de chat.

Le groupe d’extorsion utilise leurs chaînes Telegram très actives pour annoncer de nouvelles fuites, attaques et discuter avec leurs fans, et ils semblent profiter de la notoriété.

Avec la fermeture du forum sur les violations de données RaidForums, nous voyons probablement de nombreux habitués de ce site interagir désormais ensemble sur les canaux Telegram de Lapsus$.

Des retombées

Des cybercriminels utilisent un certificat Nvidia pour les faire apparaître comme des applications Nvidia sur Windows

Un certificat de signature de code Nvidia faisait partie de la montagne de fichiers volés et divulgués en ligne par ces cybercriminels.

Au moins deux binaires non développés par Nvidia, mais signés plus tôt ce mois-ci avec son certificat volé, les faisant apparaître comme des programmes Nvidia, sont apparus dans la base de données d’échantillons de logiciels malveillants VirusTotal.

Cette fuite signifie que les administrateurs système doivent prendre des mesures, ou revoir leurs politiques de sécurité et leurs défenses, pour s’assurer que le code récemment signé par le certificat non autorisé est détecté et bloqué, car il sera très probablement malveillant. Cela peut être fait via la configuration de Windows, les règles de filtrage du réseau ou tout ce que vous utilisez pour contrôler votre organisation.

Le responsable de la sécurité informatique Bill Demirkapi a tweeté un avertissement concernant le certificat pouvant potentiellement être utilisé pour signer les fichiers de pilote au niveau du noyau Windows :

« Dans le cadre des #NvidiaLeaks, deux certificats de signature de code ont été compromis. Bien qu’ils aient expiré, Windows autorise toujours leur utilisation à des fins de signature de pilote ».

Dans des tweets ultérieurs, il a ajouté que Windows accepterait les pilotes signés avec des certificats émis avant le 29 juillet 2015 sans horodatage. La politique de signature des pilotes Windows de Microsoft corrobore cela, indiquant que le système d’exploitation exécutera des pilotes « signés avec un certificat d’entité finale émis avant le 29 juillet 2015 qui s’enchaîne à une autorité de certification à signature croisée prise en charge ».

Le code source de la dernière technologie DLSS de Nvidia publié ainsi que celui de la protection anti-minage Nividia LHR (Light Hash Rate)

NVIDIA était réticent à rendre sa technologie propriétaire DLSS open source, et ce malgré le fait qu’AMD FSR et Intel XeSS le fassent ou envisagent de le faire. La société a fait des progrès pour permettre à davantage de développeurs de participer au programme, mais n’a jamais publié de code source de sa technologie.

Deep Learning Super Sampling (alias DLSS) est une technologie d’intelligence artificielle que Nvidia a développée afin d’aider à améliorer les performances de votre machine de jeu même lorsque vous utilisez des paramètres plus élevés. L’idée est de mettre moins de pression sur votre GPU en rendant limage d’origine à une résolution inférieure, puis en utilisant l’intelligence artificielle pour augmenter cette image pour donner l’impression qu’elle est exécutée à une résolution plus élevée.

Voici la description faite par Nvidia sur sa technologie :

« Basé sur les capacités phénoménales de l’IA, le super-échantillonnage par Deep Learning (DLSS) de NVIDIA est une technologie de rendu révolutionnaire qui vous offre un tout nouveau niveau de performances graphiques grâce aux processeurs Tensor Core dédiés à l’IA des GPU GeForce RTX. Le DLSS met à profit toute la puissance d’un réseau optimisé de neurones profonds pour accélérer les fréquences d’images tout en générant des visuels époustouflants d’une netteté incomparable ».

« La technologie NVIDIA DLSS vous permet de profiter du ray tracing dans des résolutions ultra-élevées. Le DLSS exploite des techniques de rendu avancé basées sur l’IA pour produire une qualité d’image comparable ou supérieure à celle de la résolution native tout en n’affichant qu’une fraction des pixels de chaque scène. Des techniques novatrices de rétroaction temporelle sont mises en œuvre pour vous offrir des visuels bien plus nets et détaillés, avec une stabilité accrue d’une image à l’autre ».

Pour mémoire, Nvidia avait décidé de brider ses cartes contenant une GPU GA102 ou GA104 pour les rendre moins intéressantes auprès des mineurs. Une mesure extrême liée à la pénurie chronique de cartes Nvidia depuis leur lancement. Pénurie empirée par l’énorme demande, la pénurie mondiale de puces, et maintenant, potentiellement la guerre en Ukraine qui s’accompagne de lourdes sanctions contre la Russie (sachant que la Russie et l’Ukraine délivrent à l’industrie des semiconducteurs l’écrasante majorité du gaz néon ultra-pur nécessaire aux lasers EUV, et du palladium utilisé dans de nombreux composants).

La publication du code source logiciel et firmware du système de protection anti-minage Nividia LHR (Light Hash Rate) pourrait avoir un impact sur le prix des dernières cartes graphiques Nvidia; ils pourraient de nouveau augmenter sous pression des spéculateurs et des mineurs qui risquent d’acheter les RTX 3090, 3080 et 3070 en masse pour miner des Bitcoin et Ethereum.

source : 01net