Installation de logiciels et de drivers vulnérables, chiffrement local, tunneling DNS, chevaux de Troie… Ces cyberespions, qui sont probablement d’origine russe, jouent sur tous les tableaux pour rester sous le radar.

Une nouvelle campagne de cyberespionnage, probablement d’origine russe, cible actuellement les organisations diplomatiques et militaires en Europe de l’Est. Les chercheurs en sécurité d’Eset ont pu mener des enquêtes sur site et révéler un mode opératoire particulièrement sophistiqué, qui prend appui sur les backdoors du groupe InvisiMole, à savoir RC2CL et RC2FM. Ces malwares ont été découverts par Eset en 2018, avec de premières instances qui remontent à 2013. Elles disposent de nombreuses fonctionnalités : vol de documents, enregistrement audio et vidéo, géolocalisation, etc.

La nouvelle enquête révèle la manière dont ces backdoors sont installées. Et c’est du lourd. L’infection initiale est assurée par les pirates de Gamaredon, un groupe connu depuis des années que les services secrets ukrainiens ont attribué à l’agence de renseignement russe FSB. Eset n’en tire aucune conclusion sur l’attribution d’InvisiMole, mais compte tenu de la concurrence qui règne entre les agences russes, il est probable que les pirates d’InvisiMole appartiennent à la même boutique.

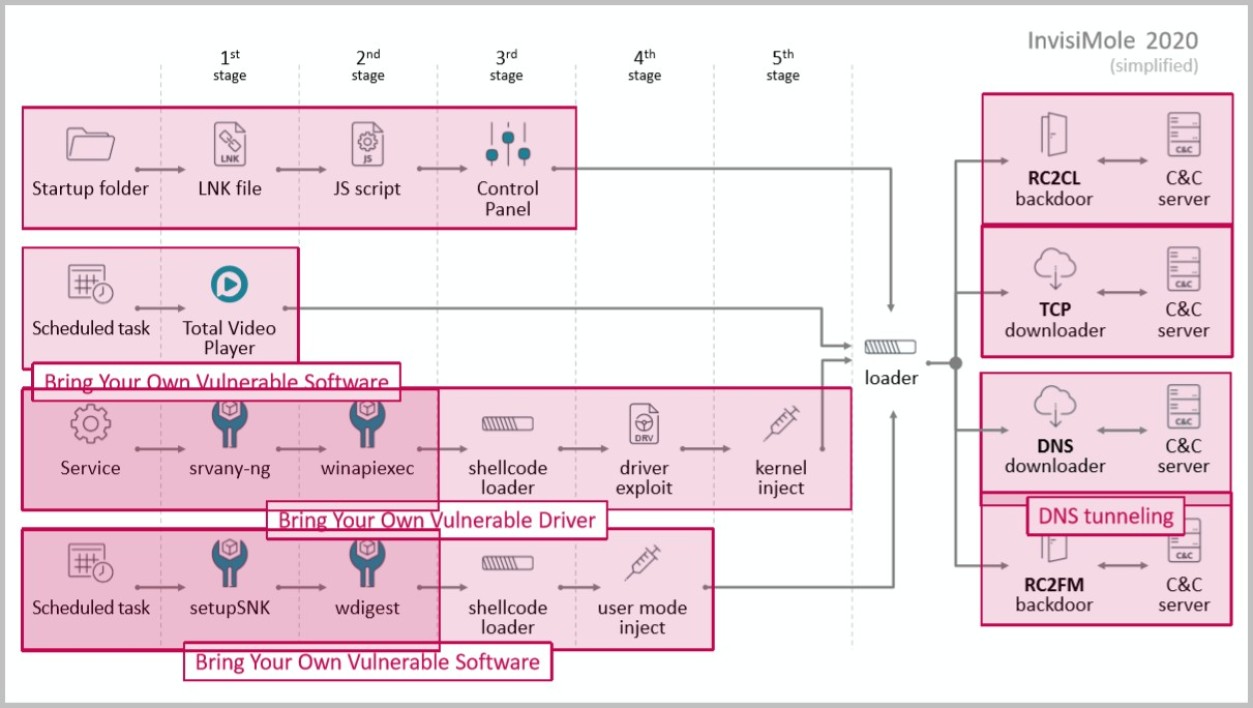

Les techniques utilisées par Gamaredon sont assez classiques : des e-mails avec des pièces jointes vérolées sont envoyés aux victimes. Si le document est ouvert, un script VBS va télécharger un premier malware. C’est ensuite que les choses vont devenir plus complexes. Les chercheurs ont identifié quatre chemins d’installation différents, souvent assez longs.

Au cours de ces différentes étapes, les pirates vont installer des logiciels ou des drivers légitimes, mais vulnérables, qu’ils vont utiliser comme vecteur de piratage pour une prochaine étape. Dans les dernières étapes, les codes malveillants sont chiffrés au travers de l’interface de programmation Data Protection API de Windows. Celle-ci est généralement utilisée pour protéger localement des mots de passe ou des cookies. L’avantage pour les pirates, c’est que le chiffrement et le déchiffrement ne peuvent s’effectuer que sur la machine en question. Ce qui réduit considérablement la capacité d’analyse des éventuels dispositifs de sécurité.

Brouiller les pistes au maximum

Pour infecter les machines de proche en proche, les hackers d’InvisiMole utilisent deux techniques. La première est le piratage par le réseau qui s’appuie sur des failles connues (EternalBlue dans le protocole SMB, BlueKeep dans le protocole RDP). La seconde s’appuie sur des chevaux de Troie, en occurrence des archives ou des documents PDF vérolés. Enfin, les pirates utilisent une technologie de tunneling par DNS pour transmettre les messages depuis leurs serveurs de commande et contrôle.

Toutes ces techniques sont là pour brouiller les pistes au maximum et assurer une persistance maximale dans les systèmes ciblés. La bonne nouvelle, c’est qu’elles viennent d’être dévoilées et que les administrateurs système ont désormais des éléments pour les détecter.

source : 01net