Les pirates informatiques avancés exploitent activement une vulnérabilité critique d’exécution de code à distance (RCE), CVE-2022-22954, qui affecte VMware Workspace ONE Access (anciennement appelé VMware Identity Manager).

Le problème a été résolu dans une mise à jour de sécurité il y a 20 jours avec deux autres RCE – CVE-2022-22957 et CVE-2022-22958 qui affectent également VMware Identity Manager (vIDM), VMware vRealize Automation (vRA), VMware Cloud Foundation et vRealize Suite Lifecycle Manager.

Peu de temps après la divulgation publique des failles, le code d’exploitation de preuve de concept (PoC) est apparu dans l’espace public, permettant aux pirates informatiques de cibler les déploiements de produits VMware vulnérables. VMware a confirmé l’exploitation CVE-2022-22954 dans la nature.

Maintenant, les chercheurs de Morphisec rapportent avoir vu l’exploitation d’acteurs de menaces persistantes avancées (APT), en particulier un groupe de piratage iranien suivi sous le nom d’APT35, alias « Rocket Kitten ».

Détails de l’attaque

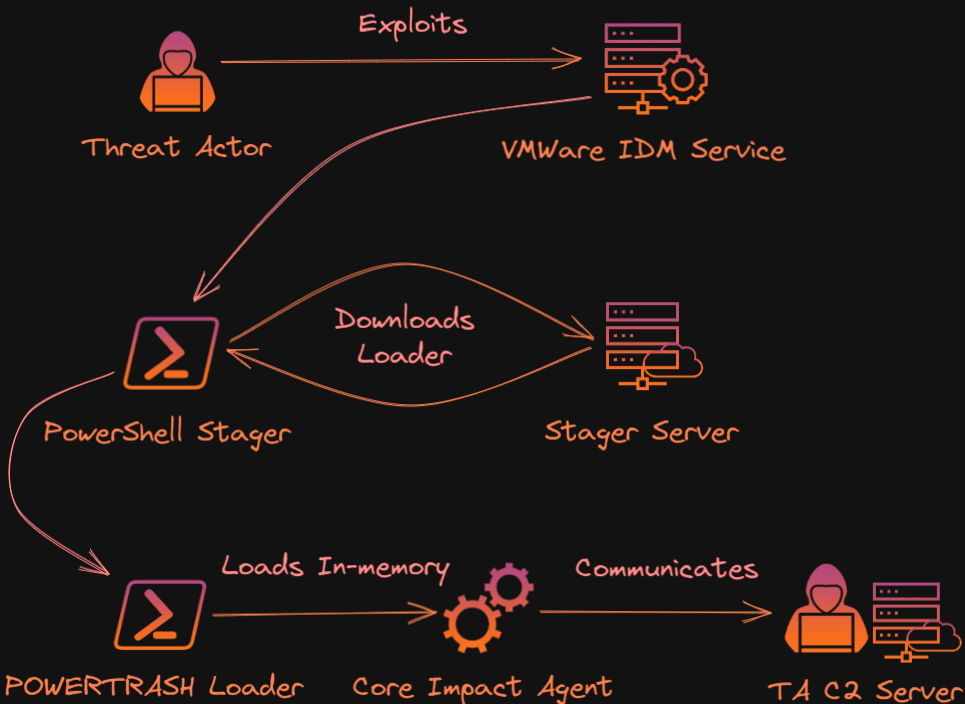

Les adversaires obtiennent un accès initial à l’environnement en exploitant CVE-2022-22954, le seul du trio RCE qui ne nécessite pas d’accès administratif au serveur cible et qui dispose également d’un exploit PoC accessible au public.

L’attaque commence par l’exécution d’une commande PowerShell sur le service vulnérable (Identity Manager), qui lance un stager.

Le stager récupère ensuite le chargeur PowerTrash à partir du serveur de commande et de contrôle (C2) sous une forme hautement obscurcie et charge un agent Core Impact dans la mémoire système.

Core Impact est un outil de test d’intrusion légitime qui est utilisé à des fins néfastes dans ce cas, similaire à la façon dont Cobalt Strike est déployé dans des campagnes malveillantes.

Ce n’est pas un élément nouveau, cependant. Trend Micro a signalé des abus Core Impact dans le passé par APT35, l’activité remontant à 2015.

Michael Gorelik, CTO de Morphisec, a déclaré à BleepingComputer que l’attaquant avait tenté un mouvement latéral sur le réseau, bien que la porte dérobée ait été arrêtée.

« Avec un accès privilégié, ces types d’attaques peuvent être en mesure de contourner les défenses typiques, y compris l’antivirus (AV) et la détection et la réponse des points de terminaison (EDR) », ajoute Morphisec dans le rapport.

Liens vers la société d’hébergement

Morphisec a pu récupérer l’adresse C2 du serveur stager, la version du client Core Impact et la clé de chiffrement 256 bits utilisée pour la communication C2, et a finalement lié l’opération à une personne spécifique nommée Ivan Neculiti et à une société nommée Stark Industries.

BleepingComputer a trouvé quelques entreprises dans une base de données d’exposition à la fraude qui indiquait le nom Neculiti en tant qu’associé ou bénéficiaire. La base de données comprenait une société d’hébergement qui soutiendrait des sites Web illégaux utilisés dans des campagnes de spam et de phishing.

Il n’est pas clair si Neculiti ou les sociétés associées ont été impliquées de quelque manière que ce soit, sciemment ou non, dans des campagnes cybercriminelles.

Mise à jour [26 avril, 12h04]: BleepingComputer a reçu une déclaration de P.Q. Hosting S.R.L., dont le siège est en Moldavie et la société mère de Stark Industries, rejetant leur implication délibérée dans des activités illégales:

« Nous avons plus de 15 000 clients actifs, parmi lesquels bien sûr il y a des intrus que nous combattons. Aucune des sociétés d’hébergement n’est à l’abri du fait que les mêmes attaquants viendront à eux demain.

« La société Stark Industries a été créée uniquement pour fournir à nos revendeurs une marque blanche et ils pouvaient revendre nos services plus facilement, et non parce que nous cachons quoi que ce soit. »

source : bleepingcomputer